Un articolo fraudolento è stato diffuso su Reddit spacciandosi per i nostri colleghi di Blockworks e fingendo un hack di Uniswap per condividere un link di phishing. Come funziona questa truffa e quali lezioni possiamo trarne

Un falso sito web di Blockworks cerca di intrappolare i lettori con un link di phishing

Diversi subreddit sono stati condivisi su Reddit creando l’illusione di un articolo dei nostri colleghi di Blockworks che informava di un presunto hack di 37 milioni di dollari sulla borsa decentralizzata (DEX) Uniswap (UNI):

Figura 1 – Subreddit fraudolenti che avvertono di un presunto hack di Uniswap

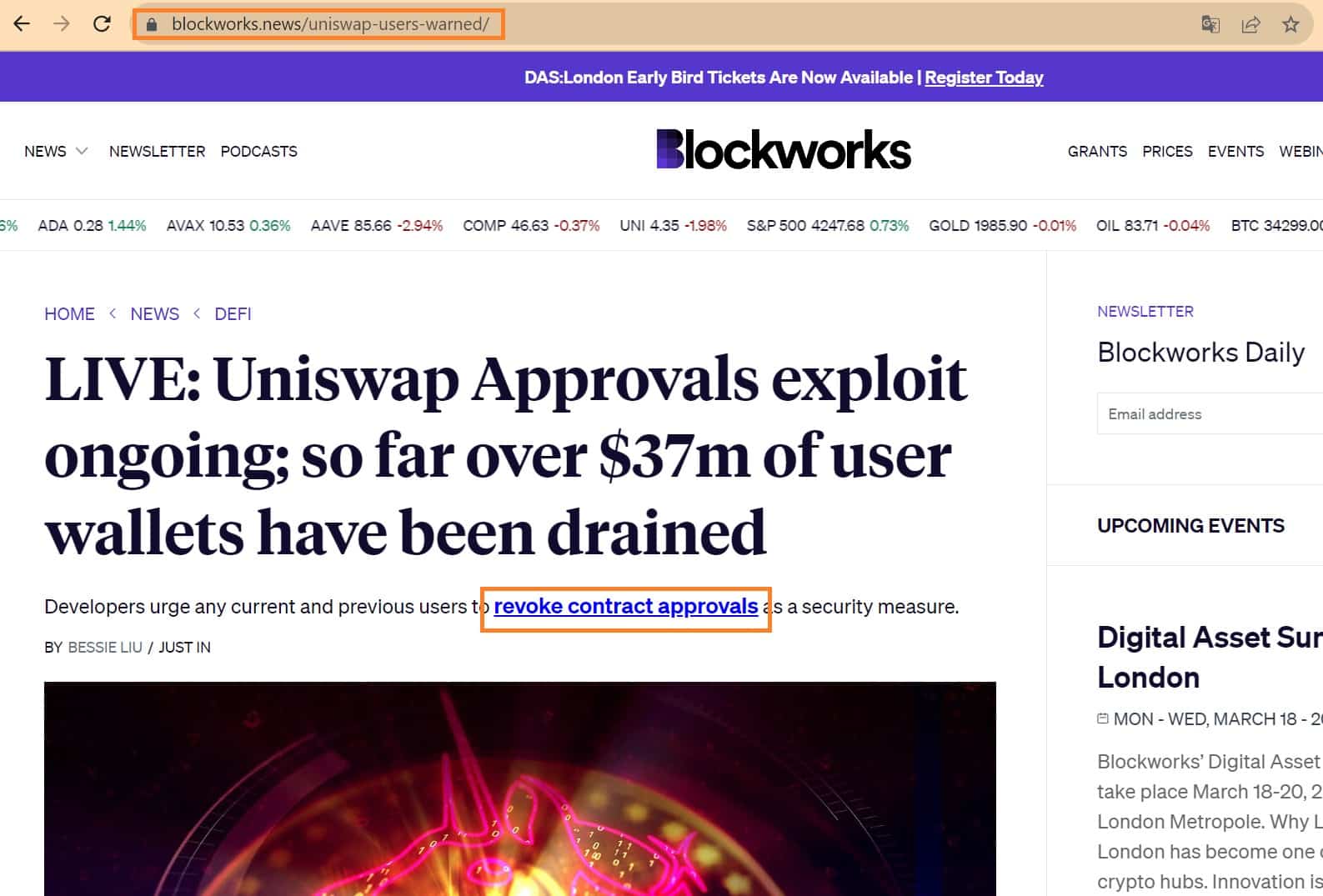

Dopo aver consultato l’articolo, ci rendiamo conto che il sito web è simile a Blockworks sotto quasi ogni aspetto. L’articolo in questione contiene alcuni vaghi dettagli sul falso attacco, integra false citazioni di persone reali dell’ecosistema e, soprattutto, incoraggia i lettori ad andare avanti e revocare il consenso a un presunto contratto smart compromesso.

Un punto cruciale risiede in realtà nel nome di dominio utilizzato, che è “blockworks.news”, mentre l’URL reale del mezzo è “blockworks.co”:

Figura 2 – Articolo di phishing fraudolento sul falso sito web Blockworks

Per rendere ancora più efficace la truffa, tutti i link cliccabili sul sito fraudolento al di fuori dell’articolo puntano a indirizzi Blockworks reali, suggerendo all’utente di non aver cambiato sito web. Inoltre, se digitiamo “blockworks.news” nella barra di ricerca, veniamo anche portati a una falsa homepage che inoltra un link diretto a questo hack che non è mai avvenuto.

Un tentativo di phishing

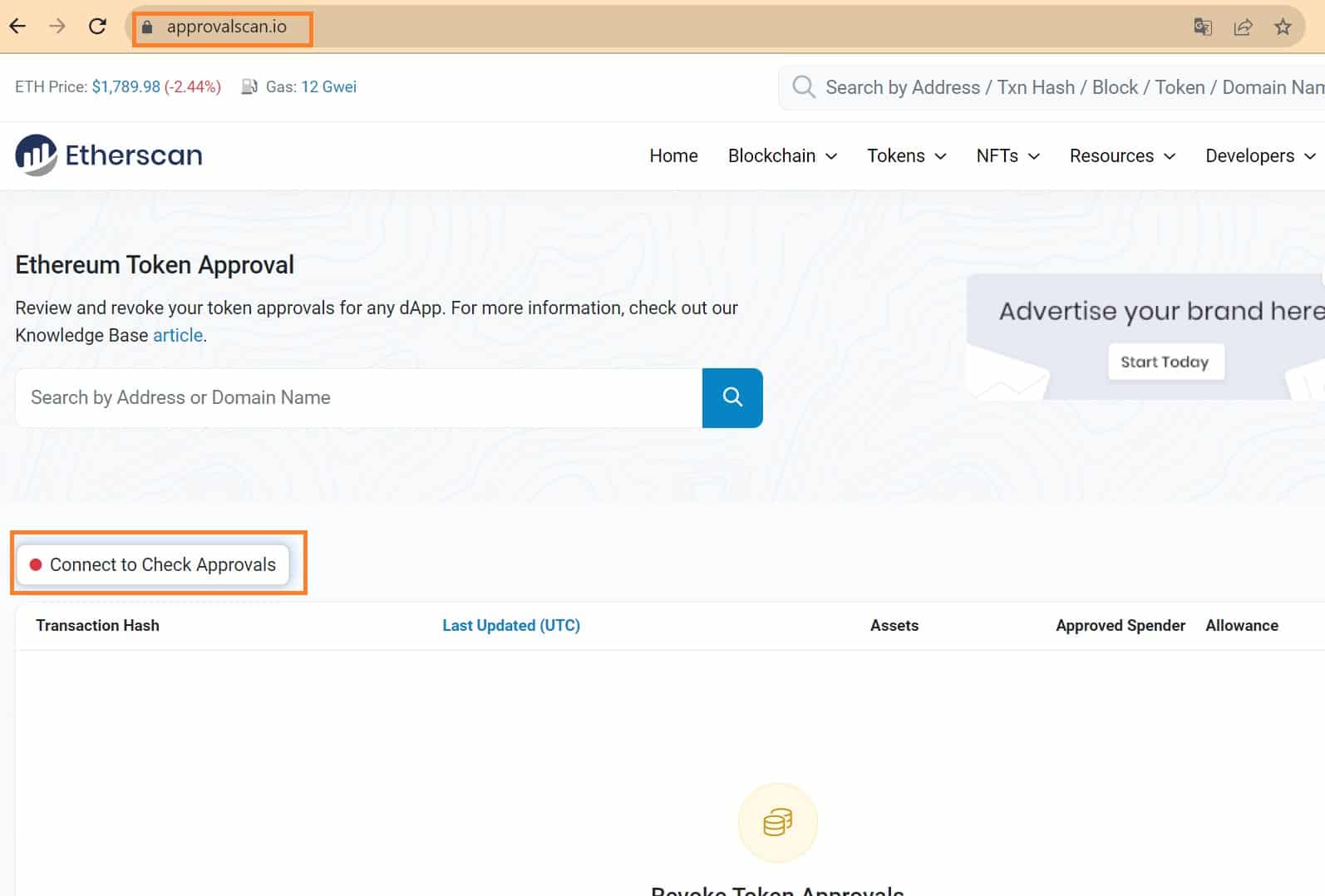

In realtà, lo scopo di questo articolo fraudolento è quello di reindirizzare l’utente a un falso sito web di Etherscan per indurlo a collegare il proprio portafoglio. Anche in questo caso, il sito web assomiglia in tutto e per tutto al vero sito di Etherscan, con menu e altri link cliccabili che puntano alle parti pertinenti del sito legittimo.

Tuttavia, questa volta vediamo che l’URL non corrisponde assolutamente, poiché il vero indirizzo di Etherscan per la revoca delle autorizzazioni agli smart contract è “etherscan.io/tokenapprovalchecker” :

Figura 3 – Falso sito web di Etherscan che porta alla connessione di un portafoglio web3

In questo caso è molto probabile che una futura vittima, collegando il proprio portafoglio Web3 al pulsante inquadrato sopra, dia a uno smart contract fraudolento il permesso di svuotare il proprio portafoglio.

Infatti, dopo un esperimento con un portafoglio di prova completamente vuoto, abbiamo scoperto che non è successo nulla. D’altra parte, la società di sicurezza blockchain Beosin ha dichiarato ai colleghi di Cointelegraph che il pulsante non è stato configurato correttamente, in quanto “non vengono richieste transazioni di phishing dopo l’accesso a un portafoglio”.

Tuttavia, sembra che sia stato effettivamente utilizzato uno smart contract per svuotare i portafogli con un saldo di almeno 0,1 ETH.

In questo caso, la truffa si basa sulla paura per indurre i lettori ad agire rapidamente per evitare un presunto furto di criptovalute. In questi casi, è importante controllare anche i social network degli attori in questione e gli URL delle pagine su cui ci si trova per non cadere in una trappola che gioca sulle emozioni