Op Reddit verscheen een frauduleus artikel dat beweerde van onze collega’s bij Blockworks te zijn en dat deed alsof het een hack van Uniswap was en een phishing-link deelde. Hoe werkt deze zwendel en wat kunnen we ervan leren?

Nep website van Blockworks probeert lezers te misleiden met een phishing-link

Er zijn een aantal subreddits gedeeld op Reddit die de illusie wekten van een artikel van onze collega’s bij Blockworks waarin verslag werd gedaan van de vermeende hack van de $37 miljoen kostende gedecentraliseerde exchange (DEX) Uniswap (UNI):

Afbeelding 1 – Frauduleuze subreddits die de vermeende Uniswap hack belichten

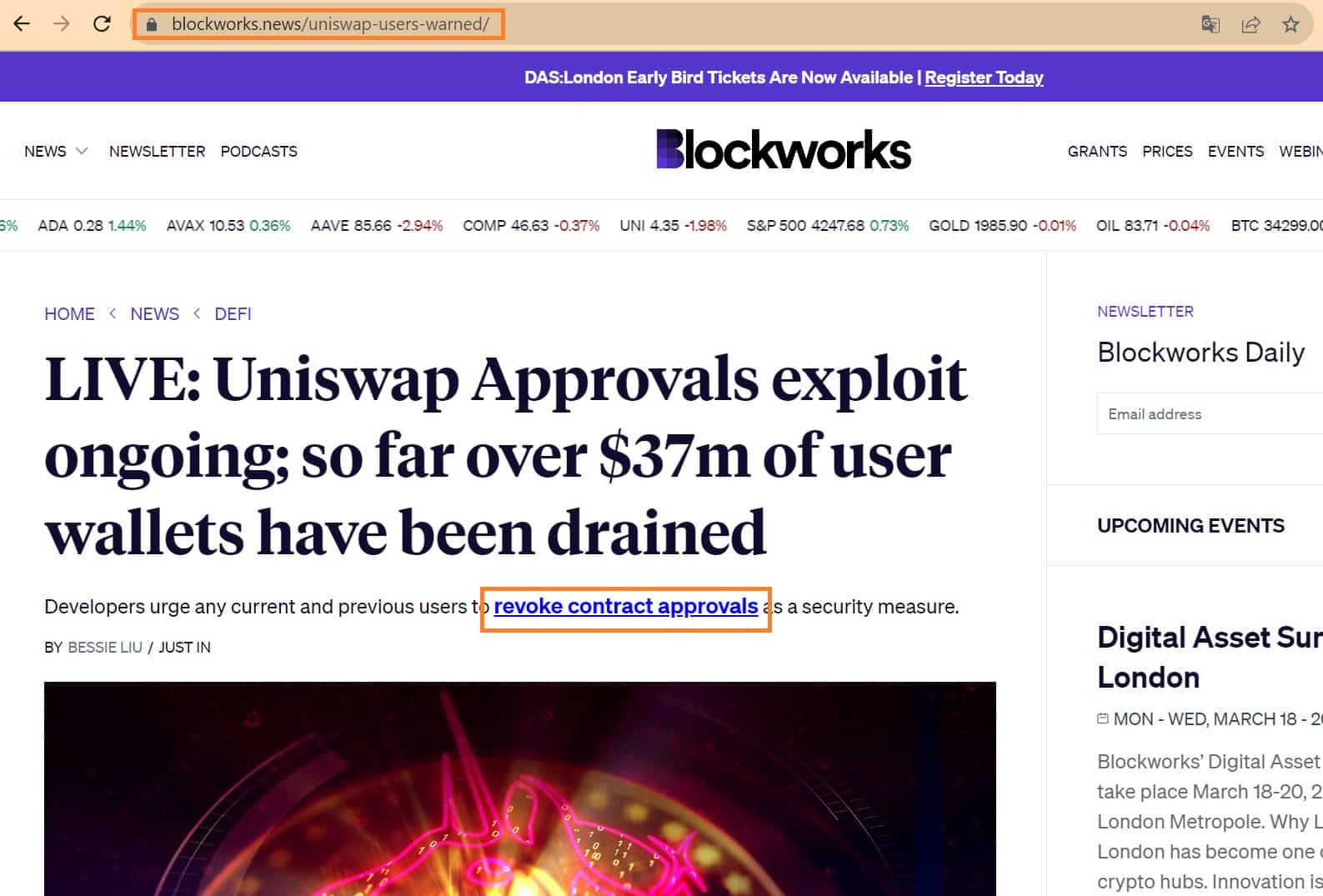

Bij het binnengaan van het artikel zien we dat de site er bijna identiek uitziet als de site van Blockworks. Het artikel bestaat uit wat vage informatie over deze nepaanval, bevat nepcitaten van echte mensen in het ecosysteem en dringt er vooral bij de lezers op aan om de goedkeuring van het slimme contract dat gecompromitteerd zou zijn, te annuleren.

Het cruciale punt is eigenlijk de gebruikte domeinnaam, die luidt “blockworks.news”, terwijl de werkelijke URL van het mediakanaal “blockworks.co” is :

Afbeelding 2 – Nep phishing-artikel op nepwebsite van Blockworks

Tot overmaat van ramp verwijzen alle klikbare links op de frauduleuze website buiten het artikel naar het echte Blockworks-adres, waardoor gebruikers geloven dat de website niet is veranderd. Als je “blockworks.news” in de zoekbalk typt, kom je ook op een valse homepage terecht met een directe link naar deze hack die nooit heeft plaatsgevonden.

Phishingpoging

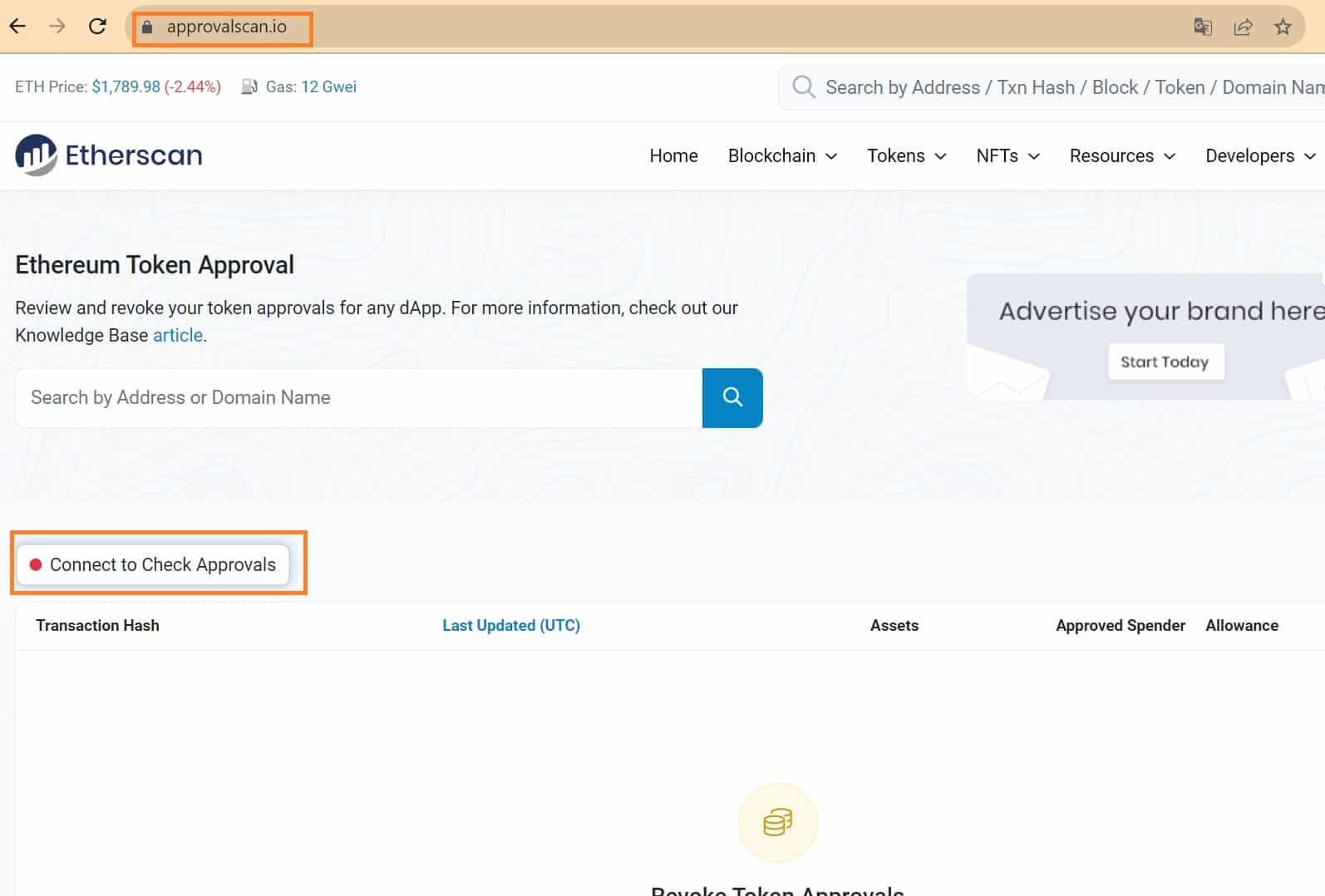

In werkelijkheid is het doel van dit phishingartikel om de gebruiker om te leiden naar een valse Etherscan-website en hem te verleiden om zijn portemonnee aan te sluiten. Opnieuw lijkt de webpagina erg op de echte Etherscan-pagina, met menu’s en andere klikbare links die verwijzen naar relevante plaatsen op de legitieme pagina.

Deze keer zien we echter dat de URL helemaal niet overeenkomt, aangezien het echte adres van Etherscan voor het intrekken van goedkeuringen van slimme contracten “etherscan.io/tokenapprovalchecker” is :

Afbeelding 3 – Valse Etherscan-pagina die leidt naar webportemonneeverbinding3

Hier is een goede kans dat door het verbinden van hun web portemonnee3 met de knop in het vak hierboven, het would-be slachtoffer een frauduleus smart contract toestemming geeft om hun portemonnee te legen.

Sterker nog, nadat we het experiment hadden uitgeprobeerd met een volledig lege testportemonnee, merkten we dat er niets gebeurde. Aan de andere kant vertelde blockchain beveiligingsbedrijf Beosin onze collega’s bij Cointelegraph dat de knop niet correct is geconfigureerd omdat “er geen frauduleuze transactie wordt aangevraagd wanneer de portemonnee wordt verbonden.”

Het lijkt er echter op dat er een smart contract is ingezet dat wallets met een saldo van ten minste 0,1 ETH leeghaalt.

In dit geval gebruikt de oplichter angst om lezers snel te laten handelen om de vermeende diefstal van cryptocurrencies te voorkomen. In zulke gevallen is het ook belangrijk om de sociale netwerken van de betrokken spelers en de URL’s van de sites die je bezoekt te controleren om te voorkomen dat je in een val trapt die op emoties speelt.