Digitale wallets zoals MetaMask, xDeFi of zelfs Frame, zijn essentieel om te interacteren met de wereld van cryptocurrencies, met name gedecentraliseerde financiën (DeFi). Maar deze browserextensies zijn ook zeer vatbaar voor hacking. Hier volgen 7 beste praktijken die dit risico misschien niet volledig uitsluiten, maar die u wel het best beschermen tegen de mogelijke diefstal van uw activa.

Basic voorzorgsmaatregelen om uw cryptocurrency portemonnee te beschermen

Je digitale portemonnee verbinden met een fysieke portemonnee

Als je wallets zoals MetaMask gebruikt, ben je de eigenaar van je private sleutels, dit noemen we non-custodial wallets. Dit heeft één groot voordeel en één groot nadeel:

- Voordeel: u bent zelf verantwoordelijk voor uw cryptocurrencies;

- Nadeel: u bent zelf verantwoordelijk voor uw cryptocurrencies.

Deze dosis ironie is eigenlijk bedoeld om je te laten nadenken over alles wat erbij betrokken is. Natuurlijk, je hoeft aan niemand verantwoording af te leggen, en dat is een van de schoonheden van ons ecosysteem. Maar als je de kleinste fout maakt, is er geen klantenservice om het goed te maken.

De eerste en belangrijkste tip is om een hardware wallet te gebruiken naast uw digitale wallets. Deze kunnen worden gekocht voor ongeveer 60 euro voor de eenvoudigste modellen tot enkele honderden voor de meest gesofisticeerde.

Wanneer uw cryptocurrency kapitaal begint te groeien, mag u deze investering niet verwaarlozen. Inderdaad, we hebben enige tijd geleden opnieuw bewijs gehad dat portemonnees die als browserextensies werken, niet helemaal veilig zijn.

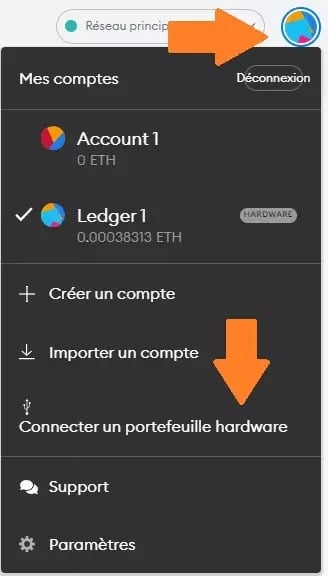

De meeste digitale portemonnees hebben een “Connect hardware wallet” functie. Hierdoor kunt u ze gebruiken met een Ledger of Trezor sleutel, om er maar een paar te noemen.

Figuur 1: Een hardware portefeuille aansluiten op MetaMask

De kracht van deze hulpmiddelen ligt in het feit dat zelfs als iemand op afstand de controle over uw computer overneemt, hij geen transacties zal kunnen uitvoeren. Het zal immers nodig zijn een fysieke validatie van deze transactie uit te voeren, rechtstreeks vanuit de aangesloten hardware wallet.

Natuurlijk moet u geen enkele private sleutel, frase of herstelbestand op uw computer opslaan voor welk adres dan ook. En daar hoort een hardware-portemonnee bij, want dat zou net zo zinvol zijn als je creditcard op je Facebook-profielfoto zetten.

Een platformlink ophalen van CoinGecko of CoinMarketCap

Wanneer u een protocol voor de eerste keer bezoekt, kies dan voor toegang via CoinGecko of CoinMarketCap. Dit zal u zeker het juiste adres geven in plaats van een frauduleuze link gevonden via uw zoekmachine. Tenzij CoinGecko of CoinMarketCap zelf gehackt zijn, maar dat is een andere zaak…

U kunt deze link dan in uw favorieten opslaan voor toekomstig gebruik en/of de automatische vermelding in uw zoekbalk gebruiken om naar het juiste adres te gaan.

Een variatie op deze methode is het gebruik van de officiële Twitter van het protocol in kwestie. Zorg ervoor dat het account het “geverifieerde” logo heeft, zodat je niet in de val wordt gelokt door een nepprofiel.

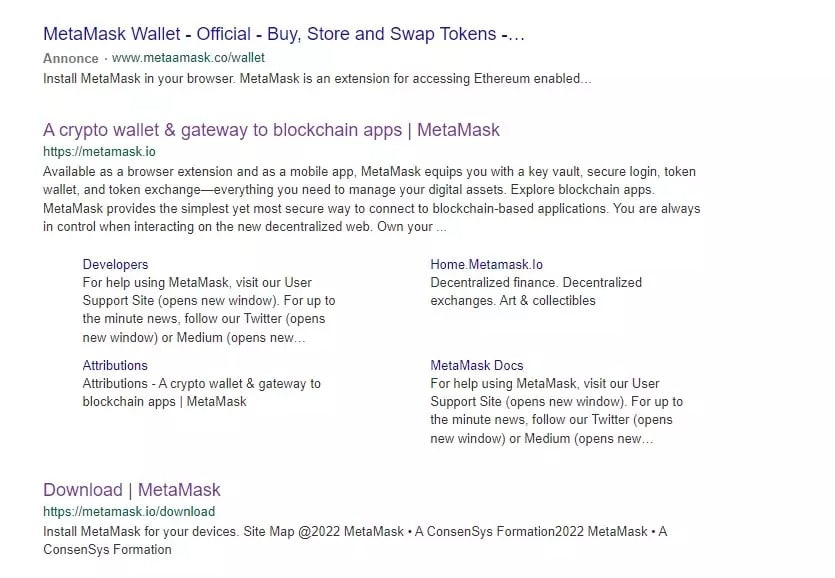

Deze laatste aanbeveling geldt ook voor browser-portemonnees, zoals te zien is in onderstaande illustratie. Inderdaad, het eerste resultaat van onze zoekopdracht “MetaMask Wallet” is een advertentie die doorverwijst naar een valse MetaMask site, zoals aangegeven door de URL met een extra “A” en het verkeerde domein (.co in plaats van .io). Als je hier je herstelzin invult, kun je er zeker van zijn dat je cryptocurrencies vaarwel kussen.

Figuur 2: frauduleuze advertentie in eerste MetaMask zoekresultaat

Het echte adres van MetaMask is metamask.io, niet metamaask, of .com, of andere varianten. Hetzelfde geldt voor xDeFi, Frame, Keplr of Phantom om er een paar te noemen, die vaak in zulke spoofs voorkomen.

Poging tot phishing

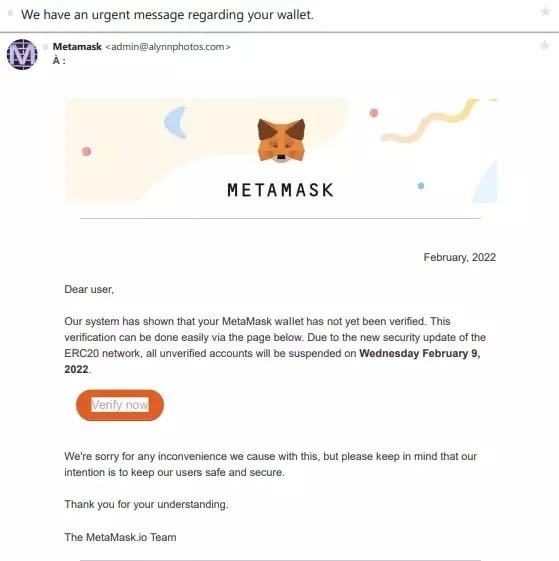

Het mechanisme hier is simpel: ze spelen op je emoties om je in de val te lokken. In dit geval is het vaak angst dat wordt gebruikt, zoals in deze frauduleuze e-mail die zich voordoet als een officieel bericht van MetaMask

Figuur 3: Poging tot phishing met een pseudo-email van MetaMask

Volgens wat er geschreven staat, moeten er veiligheidsmaatregelen genomen worden. Als u echter het adres op de knop kopieert en plakt, kunt u zien dat het niet naar de officiële MetaMask website verwijst. Het doel is opnieuw om private sleutels te stelen.

Ga ervan uit dat als er echt een inbreuk op de beveiliging is, de projectteams u geen e-mails zullen sturen, maar rechtstreeks zullen communiceren via hun officiële sociale netwerken zoals Twitter.

Trouwens, denk er eens over na, hoe zouden gedecentraliseerde toepassingen, buiten KYC, je e-mailadres in hun database kunnen hebben als het niet nodig is om hun diensten te gebruiken?

Een meer algemene opmerking, maar nog steeds in dezelfde geest: wees bijzonder waakzaam op sociale netwerken zoals Discord en nog meer op Telegram. Er zijn veel valse projectkanalen en het wordt heel gemakkelijk om voor de gek te worden gehouden door te worden omgeleid naar een oplichterij

Doe geen lopers uit het niets

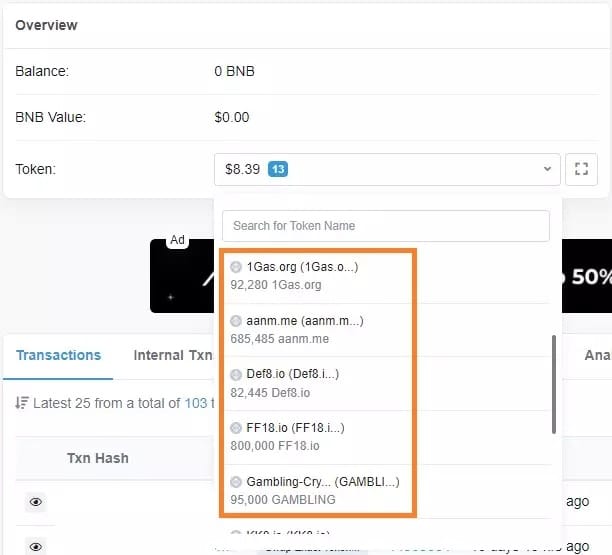

Als we kijken naar onze adressen op blockchain explorers, hebben we allemaal tokens in onze portefeuilles waarvan we niet weten waar ze vandaan komen.

Figuur 4: Voorbeeld van frauduleuze tokens op de BSC

De instructie is simpel: raak het niet aan. Deze tokens kunnen al dan niet een zogenaamde waarde hebben, maar vaak hebben ze allemaal hetzelfde doel: uw rekening leegroven.

Bij dit soort zwendel sturen mensen met slechte bedoelingen willekeurig een token naar meerdere adressen in de hoop dat iemand zal proberen het te verkopen.

Het toekomstige slachtoffer zal dan proberen het token in kwestie om te ruilen tegen een meer conventioneel activum zoals ETH bijvoorbeeld. Dit zal gebeuren vanaf een gedecentraliseerde beurs of vanaf de “projectlocatie”. In beide gevallen zal het onbewust een slim contract toestaan zijn rekening leeg te maken.

Het token in kwestie kan zelfs een naam hebben die lijkt op een bekendere cryptocurrency, om verwarrend te zijn. Denk eraan dat als u niet verantwoordelijk bent voor de aankomst van een penning op uw adres, het waarschijnlijk oplichterij is.

Om deze voorzorgsmaatregelen aan te vullen, vermijd om met uw cryptocurrencies om te gaan wanneer u niet in een optimale emotionele toestand bent. Zelfs de meest ervarenen onder ons kunnen in eenvoudige valstrikken lopen door vermoeidheid, stress of onoplettendheid. Laten we nu eens kijken naar wat meer geavanceerde voorzorgsmaatregelen die u zullen helpen om zoveel mogelijk risico’s te vermijden.

Aanvullende voorzorgsmaatregelen

Beheer uw portfoliotoestemmingen

Als je interactie hebt met een smart contract, moet je het machtigen om je tokens uit te geven. Om dit te illustreren, stelt u zich voor dat u liquiditeit wilt toevoegen aan de ETH-USDT pool op de gedecentraliseerde beurs van uw keuze. U zult 3 toestemmingen moeten geven:

- Eén voor uw ETH;

- Een voor uw USDT;

- One voor het resulterende LP-teken om het te laten opleveren.

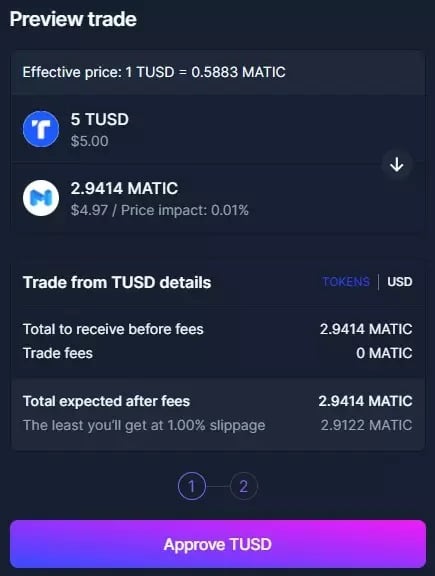

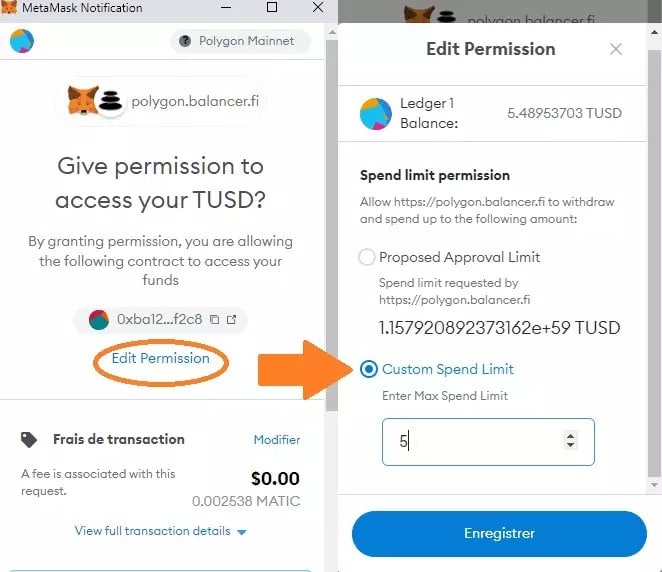

Deze goedkeuringen worden vaak gesymboliseerd door de knop “Deblokkeren” of “Goedkeuren”, zoals in het onderstaande voorbeeld waar TUSD moet worden gedeblokkeerd voordat het kan worden ingewisseld voor MATIC:

Figuur 5: Ontsluiten van TUSD op Balancer

In dit voorbeeld, door te klikken op “TUSD goedkeuren”, tekent 99% van de mensen voor onbeperkte autorisaties.

Het gevaar van deze praktijk ontstaat als het protocol wordt gehackt of een of ander probleem vertoont. Bedenk hier dat als je Balancer onbeperkte toestemming geeft om je TUSD uit te geven, een probleem met het smart contract in kwestie ALLE TUSD in je portemonnee in gevaar brengt op het netwerk waar het zich bevindt.

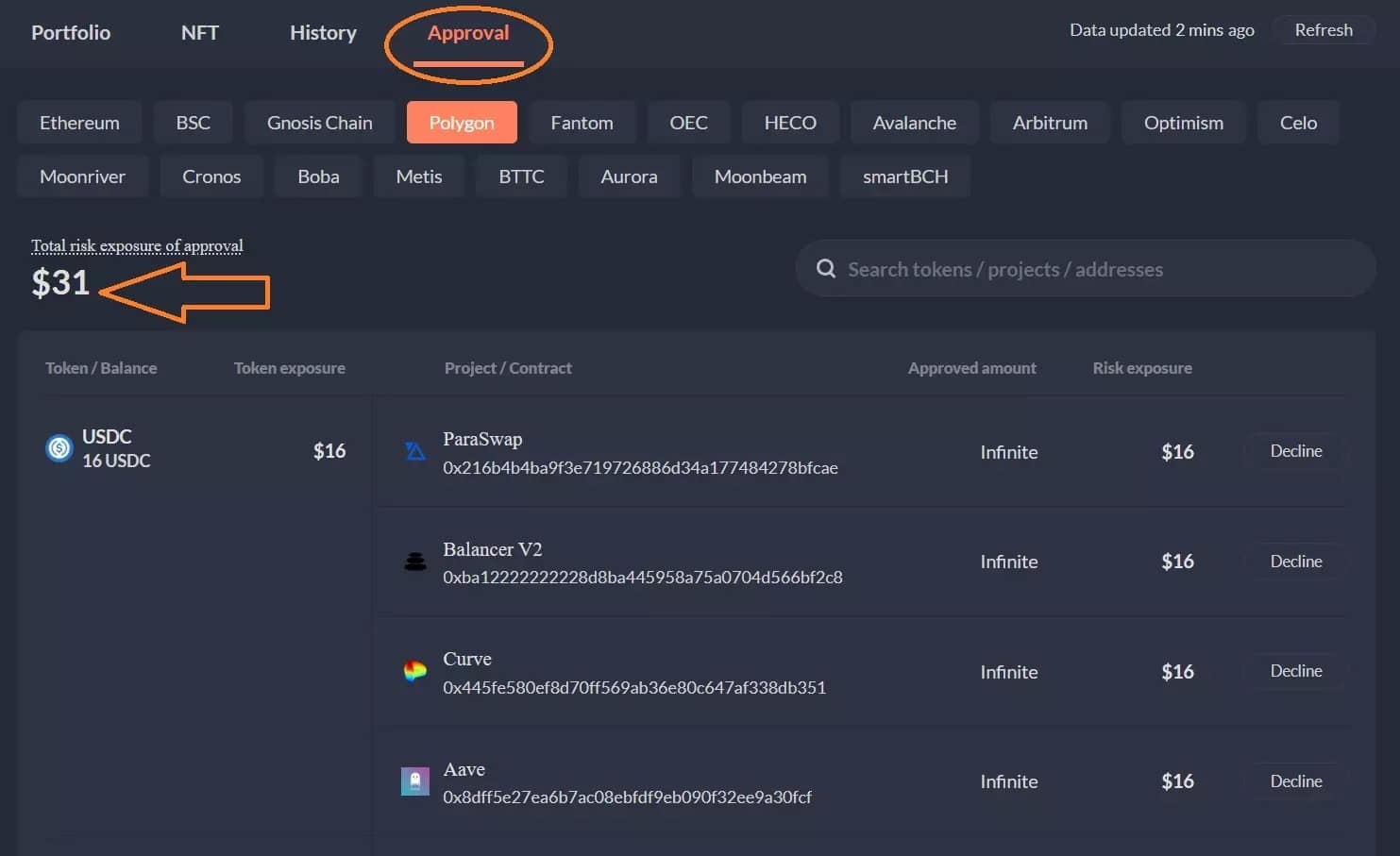

De volgende schermafbeelding toont u een lijst van alle permissies gegeven door assets op een adres, evenals de hoeveelheid token blootgesteld op het Polygon netwerk.

Figuur 6: Toestemmingen gegeven aan slimme contracten op het Polygon netwerk

De $31 in het voorbeeld vertegenwoordigt de totale waarde van de portefeuille die aan vergunningen is blootgesteld. U kunt ook zien dat de 16 USDC op dit adres actieve autorisatie hebben op 4 verschillende protocollen.

De machtigingen in kwestie zijn oneindig, wat betekent dat de potentiële gevolgen hetzelfde blijven, ongeacht hoeveel er op de rekening staat: alle USDC op het adres op het Polygon-netwerk worden blootgesteld in geval van falen van een van de 4 slimme contracten. Dus als je 1000 USDC naar dit adres stuurt, zal het 1016 USDC zijn die gestolen kunnen worden als het smart contract geautoriseerd op Curve gehackt zou worden.

U kunt uw verschillende gedetailleerde goedkeuringen op de verschillende Ethereum Virtual Machine (EVM) compatibele netwerken vinden door uw portemonnee te verbinden met de DeBank website en naar de “Goedkeuring” tab te gaan. Om een goedkeuring te verwijderen, moet u op “Weigeren” klikken.

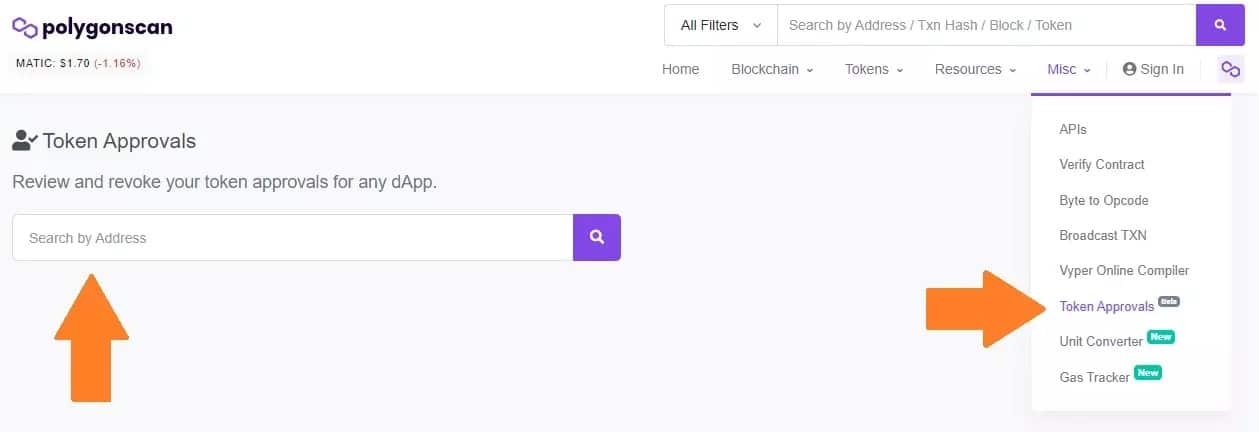

Een alternatief is om rechtstreeks naar het tabblad “Token Approvals” te gaan op de blockchain browser van het netwerk in kwestie, in dit geval PolygonScan:

Figuur 7: Het Token Goedkeuringen menu op PolygonScan

De logica blijft hetzelfde op de verschillende EVM-compatibele blockchain browsers. Ga naar uw adres via de zoekbalk, en maak dan verbinding via de “Verbind met Web3” knop. Dit zal u alle toestemmingen tonen die u

heeft gegeven.

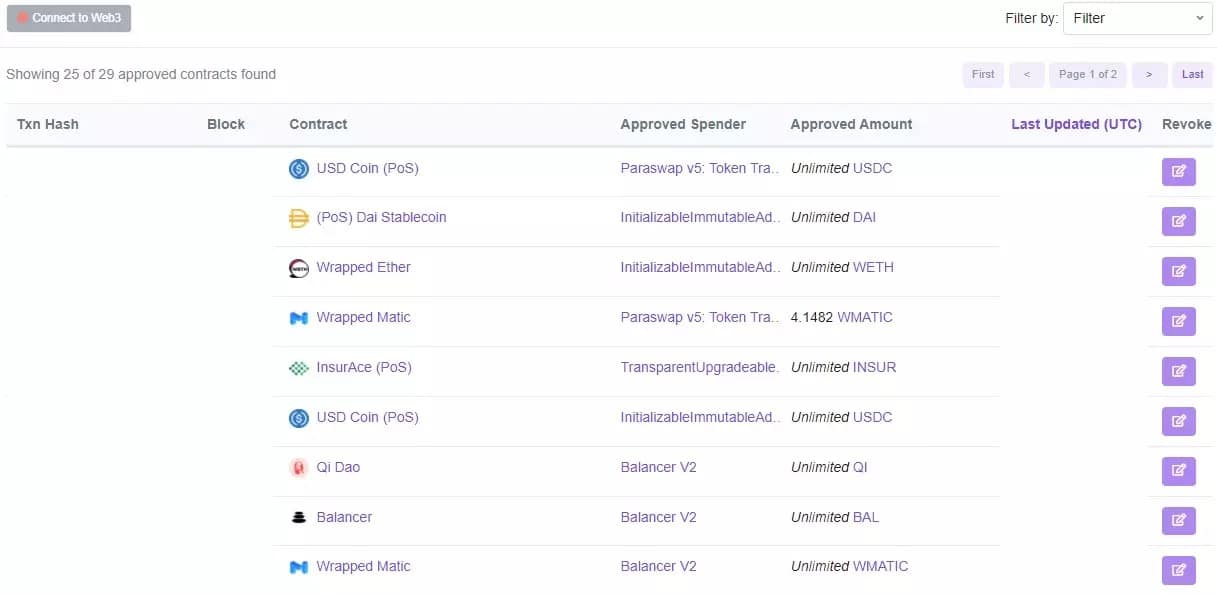

Figuur 8: Weergave van de verschillende machtigingen van een adres op PolygonScan

Met de optie “Intrekken” rechts kunt u een machtiging verwijderen. Let wel, of u nu deze methode of de DeBank-methode gebruikt, elke herroeping vereist een transactie. Op het Polygon-netwerk zijn de kosten niet significant, maar op Ethereum ligt dat heel anders. Het is dan aan u om te bepalen of het al dan niet in uw financieel belang is om een vergunning te schrappen volgens het blootgestelde kapitaal.

De andere mogelijkheid is om geen oneindige machtigingen toe te kennen, maar machtigingen die beperkt zijn tot de hoeveelheid cryptocurrency die je in je operatie wilt gebruiken:

Figuur 9: Een autorisatie aanpassen via MetaMask

Bij het goedkeuren van een smart contract bijvoorbeeld met MetaMask, klik op “Edit Permission” voordat je de transactie valideert. U zult zien dat standaard de “Voorgestelde Goedkeuringslimiet” optie is aangevinkt en dat deze een bijna ongelimiteerde hoeveelheid tokens vertegenwoordigt. Door in plaats daarvan te kiezen voor “Custom Spend Limit”, kunt u alleen het geld invoeren dat nodig is voor de transactie, zodat de rest van uw kapitaal veilig blijft.

Bedenk echter dat deze machtigingsbeheeroperaties niet zonder beperkingen zijn. Want als u een machtiging intrekt, zult u die moeten teruggeven om weer activa in het contract op te nemen, en hetzelfde geldt als u een beperkte machtiging geeft.

Zoals eerder vermeld, kunnen deze methoden beperkingen hebben op het Ethereum netwerk als je kapitaalgrootte beperkt is. Er zijn geen goede of foute antwoorden, het is aan u om de afweging te maken tussen flexibiliteit, kosten en risico, en om de mogelijke gevolgen van elke optie te dragen.

Het hebben van een hardware wallet beschermt je theoretisch tegen het risico van smart contract autorisatie. Maar wat op een bepaald moment waar is, zal niet noodzakelijkerwijs voor altijd waar zijn, en daarom is het nog steeds nodig om op te letten.

Bovendien, als een protocol gehackt wordt, kunnen uw LP-tokens wel veilig op uw adres staan, maar niets meer waard zijn, omdat de onderliggende waarde geleegd is in de liquiditeitspool van de in gebreke gebleven toepassing. Daarom is het ook nodig om stroomopwaarts wat onderzoek te doen om twijfelachtige protocollen te elimineren.

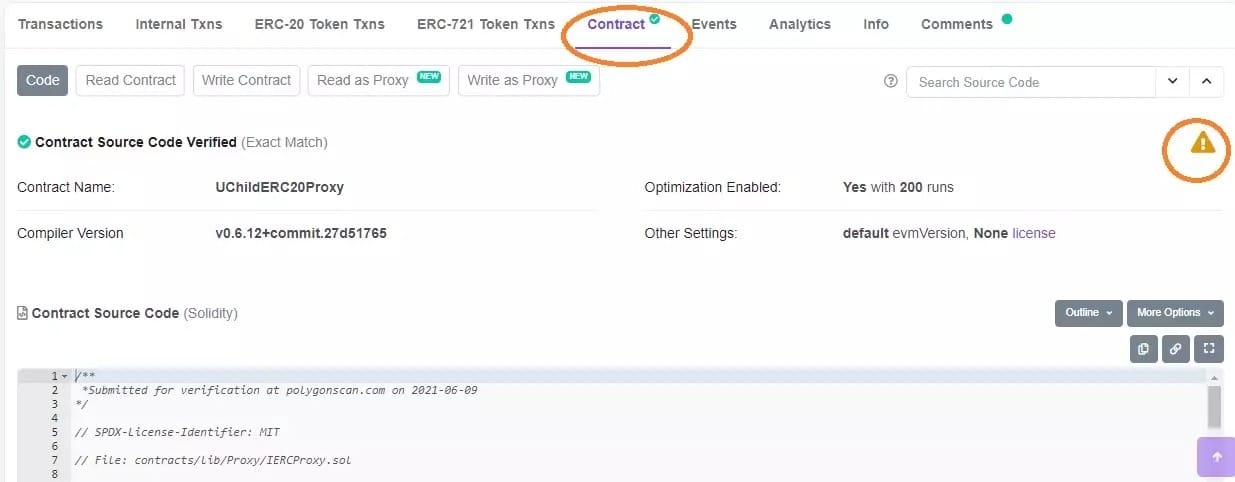

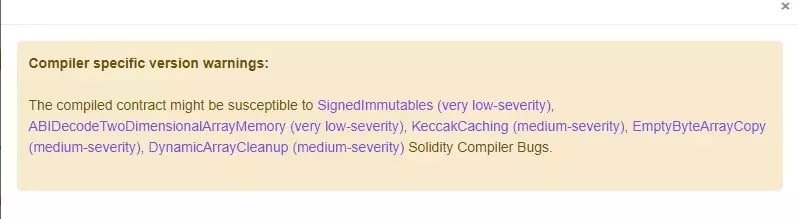

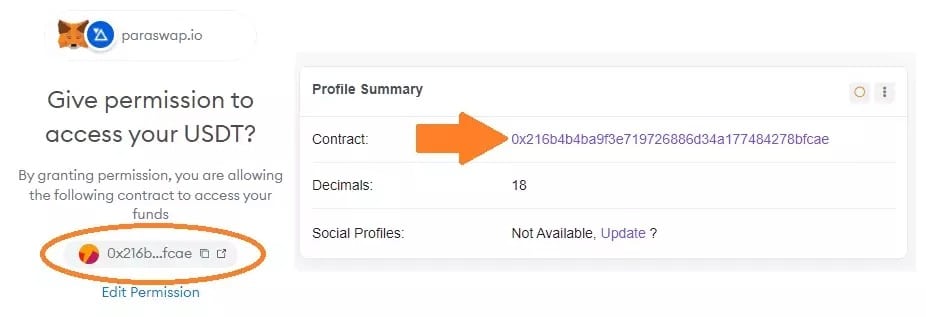

Verificatie van een smart contract met blockchain verkenners

Als je teruggaat naar de schermafbeelding waarmee je goedgekeurde smart contracts kunt zien vanuit een blockchain verkenner, zie je een “Contract” kolom. Laten we het geval van de USDC nemen, u kunt ervoor zorgen dat het slimme contract is geverifieerd door erop te klikken, er zou dit kleine groene teken in het juiste tabblad moeten zijn:

Figuur 10: Paraswap’s smart contract voor de USDC op Polygon

Met het kleine “Waarschuwing”-logo kunt u ook zien welke bugs er gevonden zijn, maar dit gedeelte is alleen zinvol voor de meer technische onder u. Dit is een lijst van de mogelijke gebreken, de ernst ervan en een samenvatting van de mogelijke gevolgen die kunnen worden veroorzaakt:

Figuur 11: Lijsten van potentiële kwetsbaarheden in het Paraswap USDC smart contract

U zult ook in staat zijn om de pagina van een slim contract direct te openen voordat u de autorisatie ervan tekent. Klik één keer op het adres van het contract van MetaMask en vervolgens een tweede keer in het vak rechts van de pagina waarnaar u wordt omgeleid. Dit brengt u naar hetzelfde punt als het USDC-voorbeeld om de nodige controles uit te voeren:

Figuur 12: Een slim contract controleren voor ondertekening

Dit is typisch het soort kleine gewoonte dat je kan beschermen tegen bepaalde soorten hacks, zoals het geval was bij de OpenSea phishing aanval.

Consult audits en mogelijke hacking geschiedenis

Het eerste wat je moet controleren voor je met een DeFi protocol in contact komt, is of het al gehackt is. De rekt.news website geeft hiervoor een niet erg bevredigende classificatie, waarbij ook informatie wordt gegeven over de methode die wordt gebruikt om het lek uit te buiten via gedetailleerde artikelen die in het Frans beschikbaar zijn. Zoek dan uit of het euvel is verholpen.

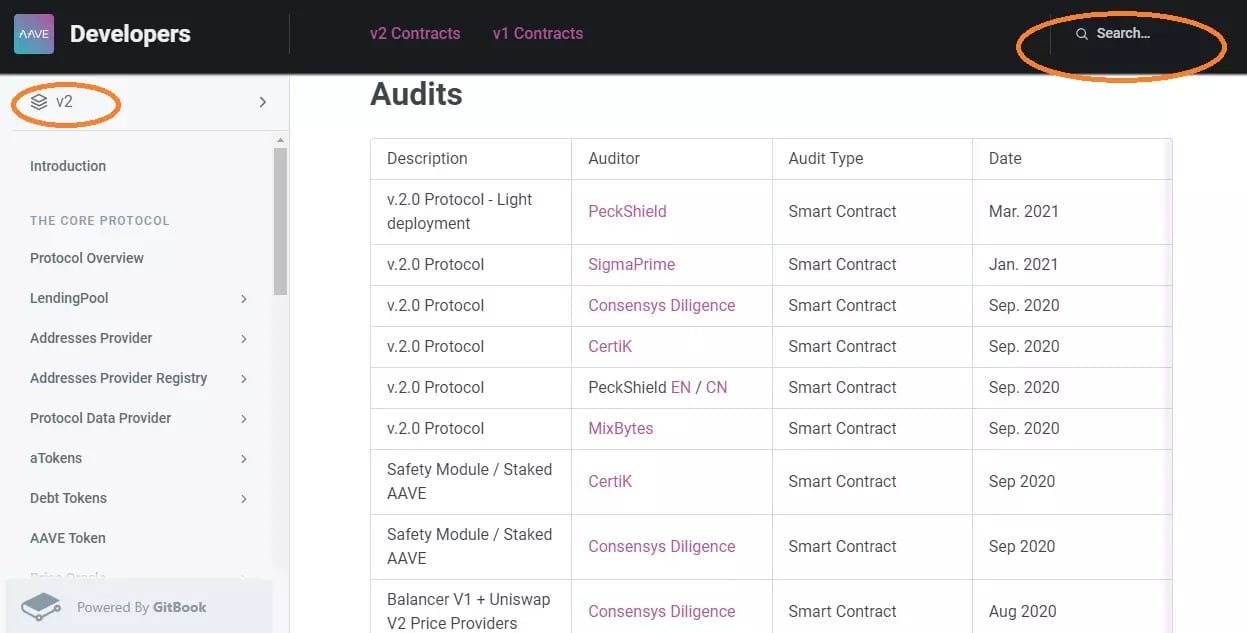

Ten tweede, kom meer te weten over de smart contract audits van het protocol.

Over het algemeen verwijzen de projecten je naar hun GitBook vanaf hun startpagina (die van hun “showcase” website, niet hun applicatie), zoek daar naar een “Doc” of “Documentatie” tab. Neem het Aave protocol als voorbeeld, als je zoekt op “Audit” in de zoekbalk, krijg je toegang tot alle smart contract audits van het platform.

Figuur 13: Lijst van Aave V2 smart contract audits

In dit geval, als u bijvoorbeeld op de PeckShield audit klikt, wordt u naar Github geleid en zult u zien dat deze twee items heeft onthuld in de categorie “Informatief”, d.w.z. dat ze geen specifiek gevaar inhouden.

Fouten of andere onregelmatigheden worden over het algemeen op deze manier ingedeeld, in afnemende volgorde van ernst:

- Criticism;

- High;

- Medium;

- Laag;

- Informatief.

” + de naam van een bepaald bedrijf dat op dit gebied gespecialiseerd is, intypen. Kijk eens wat voor projecten opscheppen dat ze door deze worden gecontroleerd. Als je in korte tijd veel shitcoins ziet, kan dat een aanwijzing zijn.

Ten tweede kan een accountantskantoor, hoe serieus het ook is, zich alleen baseren op ervaring uit het verleden. Je kunt er nooit zeker van zijn dat een getalenteerde hacker een fout vindt waar niemand anders aan heeft gedacht.

Dit gezegd zijnde, zal een project dat door meerdere bedrijven voor hetzelfde slimme contract wordt geauditeerd, nog steeds een garantie van ernst zijn, als deze entiteiten zelf worden geaudit.

Als u de informatie niet op de website van het project kunt vinden, staat het u vrij de oprichters rechtstreeks te vragen. Als het team serieus is, zullen ze eerlijk tegen u zijn over de voortgang van de audits en er geen belang bij hebben om “de vis te verdrinken” door te proberen u in slaap te sussen met mooie woorden.

Conclusie over de veiligheid van uw digitale portefeuille

Ondanks al dit advies moet je niet vergeten dat niemand veilig is voor een hack of andere zwendel. Iedereen die iets anders beweert zal geruïneerd worden.

Naast de technische gebreken is de menselijke goedgelovigheid vaak de zwakste schakel in de vergelijking. Dat gezegd hebbende, er bestaat niet zoiets als nul risico, maar door het volgen van een reeks beste praktijken zoals die in deze gids worden beschreven, zal het mogelijk zijn om dit risico tot op zekere hoogte te beperken en serener te navigeren door het complexe ecosysteem dat cryptocurrencies en de blockchain zijn.