Carteiras digitais como MetaMask, xDeFi ou mesmo Frame, são essenciais para interagir com o mundo das moedas criptográficas, especialmente as finanças descentralizadas (DeFi). Mas estas extensões do navegador são também altamente susceptíveis à pirataria informática. Aqui estão 7 melhores práticas a seguir, as quais, se não eliminarem completamente este risco, irão protegê-lo melhor do potencial roubo dos seus bens.

Precauções básicas para proteger a sua carteira de moeda criptográfica

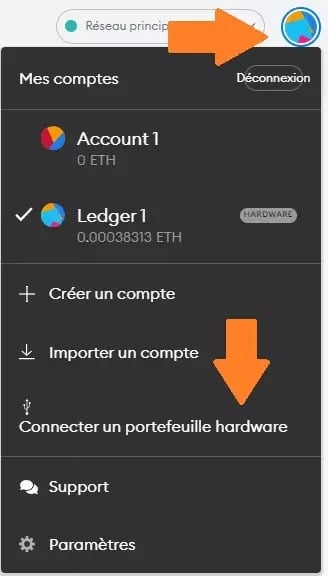

Conectando a sua carteira digital a uma carteira física

Se utilizar carteiras como a MetaMask, são os proprietários das suas chaves privadas, isto chama-se carteiras não privativas. Isto tem uma grande vantagem e uma grande desvantagem:

- Vantagem: é o único responsável pelas suas moedas criptográficas;

- Desvantagem: é o único responsável pelas suas moedas criptográficas.

Esta dose de ironia destina-se na realidade a fazê-lo pensar em tudo o que está envolvido. Claro que não é preciso responder a ninguém, e essa é uma das belezas do nosso ecossistema. Mas se cometer o mais pequeno erro, não há serviço ao cliente para o compensar.

A primeira e mais importante dica é utilizar uma carteira de hardware juntamente com as suas carteiras digitais. Estes podem ser adquiridos por cerca de 60 euros para os modelos mais simples a várias centenas para os mais sofisticados.

Quando o seu capital em moeda criptográfica começar a crescer, não descure este investimento. De facto, tivemos novamente há algum tempo atrás a prova de que as carteiras que funcionam como extensões do navegador não são totalmente seguras.

A maioria das carteiras digitais oferece uma função “Ligar carteira de hardware”. Isto permitir-lhe-á usá-los com uma chave Ledger ou Trezor, para citar apenas alguns.

Figura 1: Ligação de uma carteira de hardware à MetaMask

A força destas ferramentas reside no facto de que mesmo que alguém assuma o controlo do seu computador à distância, não será capaz de realizar transacções. De facto, será necessário efectuar uma validação física desta transacção directamente a partir da carteira de hardware ligada.

É claro que não deve guardar nenhuma chave privada, frase ou ficheiro de recuperação no seu computador para qualquer endereço. E isso inclui uma carteira de hardware, tal comportamento faria tanto sentido como colocar o seu cartão de crédito na sua foto de perfil do Facebook.

Recuperando um link de plataforma da CoinGecko ou CoinMarketCap

Ao visitar um protocolo pela primeira vez, escolha aceder ao mesmo através da CoinGecko ou CoinMarketCap. Isto dar-lhe-á definitivamente o endereço certo em vez de um link fraudulento encontrado através do seu motor de busca. A menos que a CoinGecko ou a CoinMarketCap tenham sido pirateadas, mas isso é uma questão diferente…

Poderá então guardar esta ligação nos seus favoritos para utilização futura e/ou utilizar a entrada automática na sua barra de pesquisa para chegar ao endereço correcto.

Uma variação deste método consiste em utilizar o Twitter oficial do protocolo em questão. Certifique-se de que a conta tem o logótipo “verificado” para que não fique preso por um perfil falso.

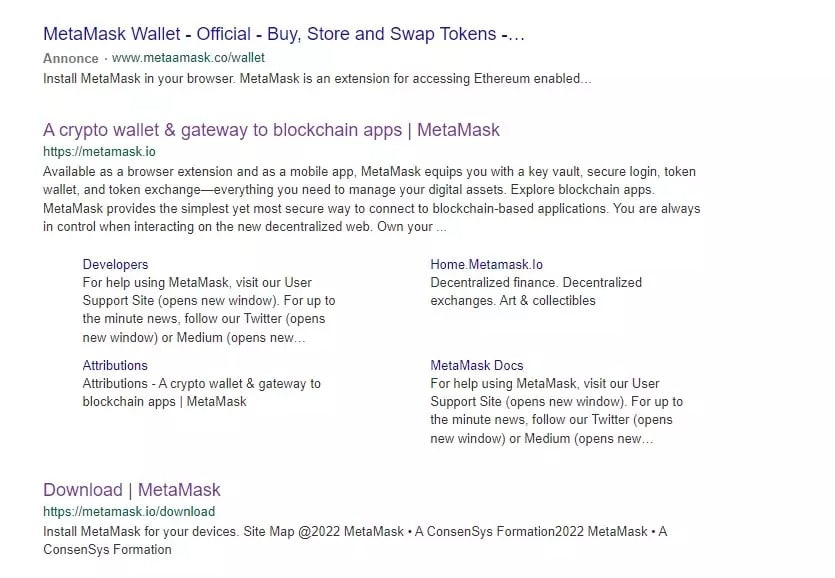

Esta última recomendação é também válida para carteiras de navegação, como se mostra na ilustração abaixo. De facto, o primeiro resultado da nossa pesquisa “MetaMask Wallet” é um redireccionamento de anúncios para um site MetaMask falso, como indicado pelo URL com um “A” extra e o domínio errado (.co em vez de .io). Se introduzir a sua frase de recuperação nesta, pode ter a certeza de dizer adeus às suas moedas criptográficas.

Figura 2: Anúncio fraudulento no primeiro resultado da pesquisa MetaMask

O verdadeiro endereço da MetaMask é metamask.io, não metamaask, ou .com, ou outras variantes. O mesmo vale para xDeFi, Frame, Keplr ou Phantom para citar alguns, que são frequentemente afectados em tais spoofs.

Averiguando tentativas de phishing

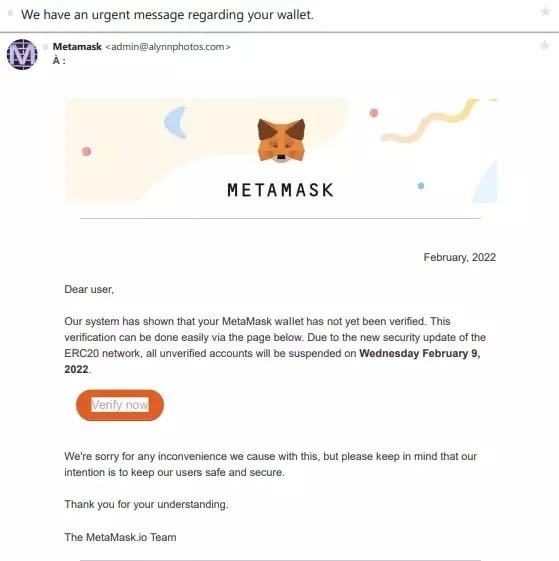

A mecânica aqui é simples: eles tocarão nas suas emoções para o prender. Neste caso, é muitas vezes o medo que é usado, como com este e-mail fraudulento a fazer-se passar por uma mensagem oficial da MetaMask

Figura 3: Tentativa de phishing com um pseudo-email da MetaMask

De acordo com o que está escrito, as acções de segurança devem ser levadas a cabo. No entanto, se copiar e colar o endereço no botão, pode ver que este não aponta para o sítio oficial da MetaMask. O objectivo é, mais uma vez, roubar chaves privadas.

Suponha que se houver realmente uma falha de segurança, as equipas do projecto não lhe enviarão emails, comunicarão directamente nas suas redes sociais oficiais como o Twitter.

Além disso, pense nisso, como é que, fora da KYC, as aplicações descentralizadas poderiam ter o seu endereço de correio electrónico na sua base de dados quando não é necessário utilizar os seus serviços?

Numa nota mais geral, mas ainda com o mesmo espírito, estar particularmente atento às redes sociais como a Discord e ainda mais com o Telegrama. Os canais de projectos falsos são numerosos e torna-se muito fácil ser enganado ao ser redireccionado para um esquema

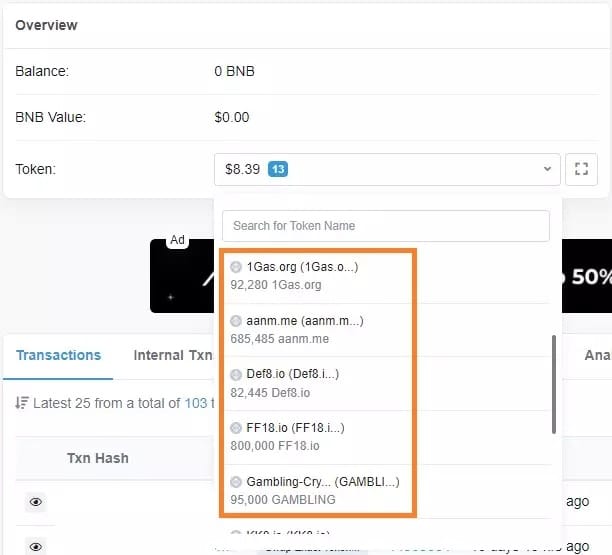

Não tocar em fichas do nada

Quando olhamos para as nossas moradas nos navegadores de blockchain, todos nós temos fichas nas nossas carteiras que não sabemos de onde elas vieram.

Figura 4: Exemplo de fichas de fraude no BSC

A instrução é simples: não lhe toques. Estas fichas podem ou não ter o chamado valor, mas muitas vezes têm todas o mesmo objectivo: desviar a sua conta.

Neste tipo de esquema, pessoas mal intencionadas enviarão aleatoriamente um símbolo para múltiplos endereços na esperança de que alguém o tente vender.

A futura vítima procurará então trocar a ficha em questão por um bem mais convencional, como a ETH, por exemplo. Isto será feito ou a partir de uma troca descentralizada ou a partir do “sítio do projecto”. Em ambos os casos, permitirá, inconscientemente, que um contrato inteligente esvazie a sua conta.

A ficha em questão pode até ter um nome semelhante a uma moeda criptográfica mais famosa, para ser confusa. Tenha em mente que se não for de alguma forma responsável por uma ficha que chegue ao seu endereço, então é provavelmente um esquema.

Para aumentar estas precauções, evite manusear as suas moedas criptográficas quando não se encontra num estado emocional óptimo. Mesmo os mais experientes entre nós podem cair em armadilhas simples devido a fadiga, stress ou desatenção. Agora vamos olhar para algumas precauções ainda mais avançadas que o ajudarão a evitar tantos riscos quanto possível.

Precauções adicionais

Gerir as permissões da sua carteira

Quando interage com um contrato inteligente, deve autorizá-lo a gastar os seus tokens. Para ilustrar isto, imagine que pretende acrescentar liquidez ao pool ETH-USDT na troca descentralizada da sua escolha. Terá de dar 3 permissões:

- Um para o seu ETH;

- Um para o seu USDT;

- Um para a ficha LP resultante para a fazer render.

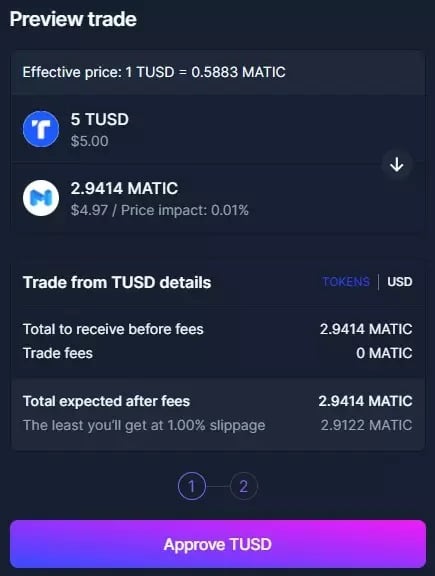

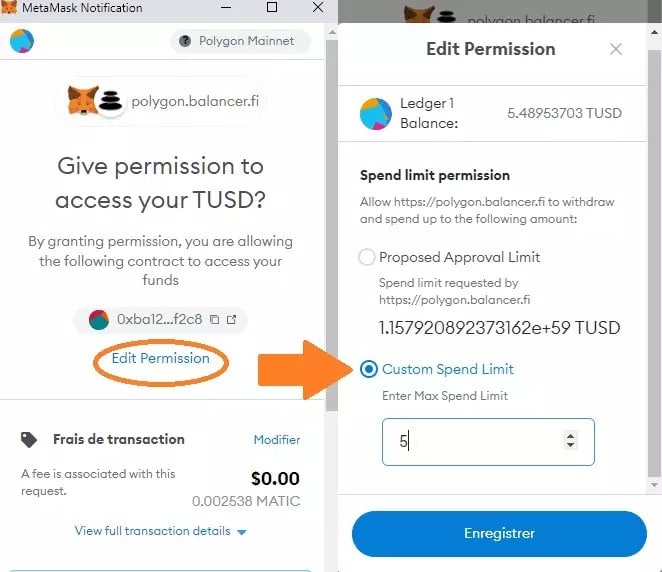

Estas aprovações são frequentemente simbolizadas pelo botão ‘Unlock’ ou ‘Approve’, como no exemplo abaixo onde TUSD deve ser desbloqueado antes de poder ser trocado por MATIC:

Figura 5: Desbloqueio de TUSD no equilibrador

Neste exemplo, ao clicar em “Approve TUSD”, 99% das pessoas inscrevem-se para obterem autorizações ilimitadas.

O perigo desta prática surge se o protocolo for invadido ou tiver algum tipo de problema. Considere aqui que se der permissão ilimitada ao Balancer para gastar o seu TUSD, um problema com o contrato inteligente em questão coloca TODO o TUSD da sua carteira em risco na rede onde reside.

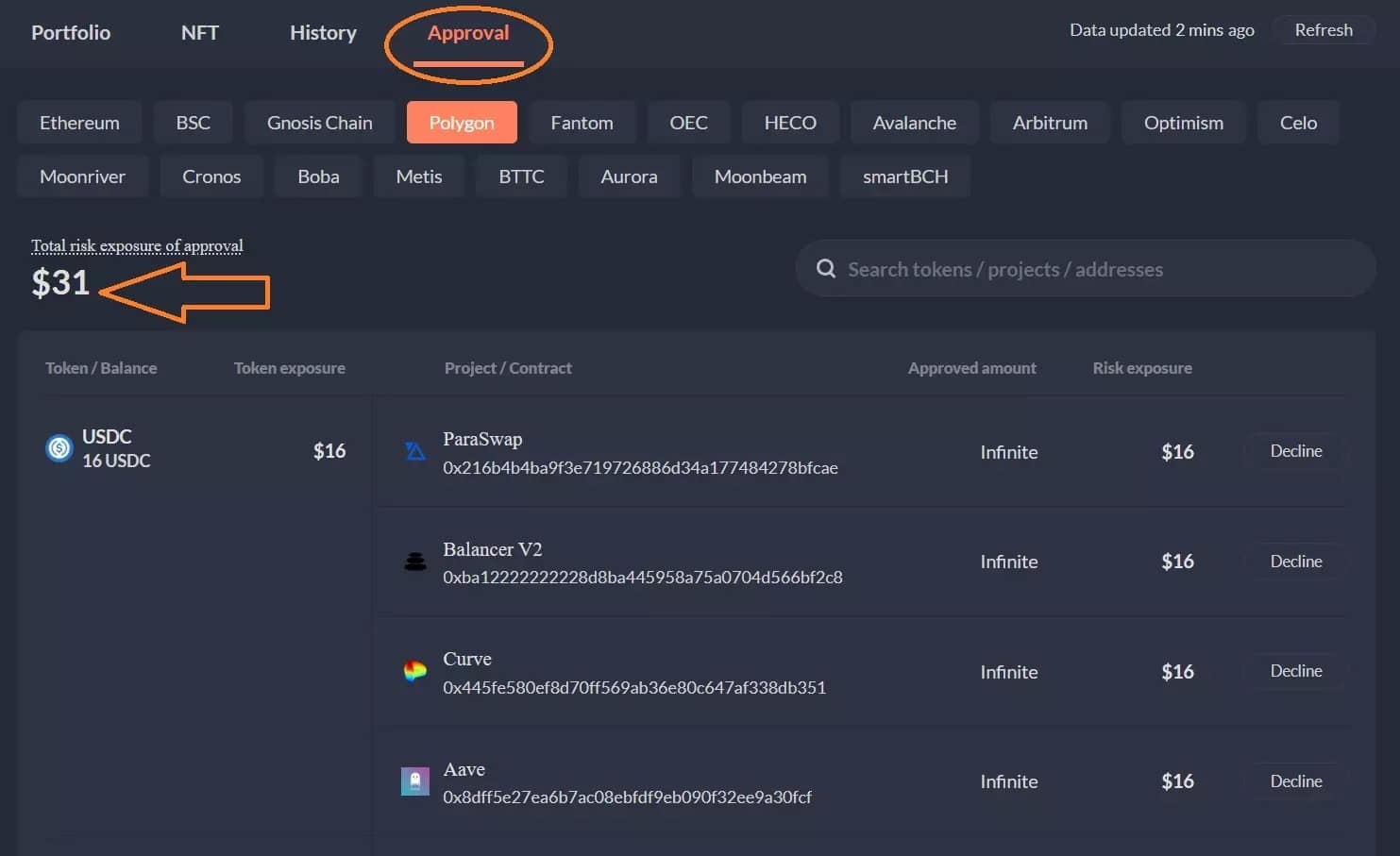

A captura de ecrã seguinte mostra uma lista de todas as permissões dadas pelos activos num endereço, bem como a quantidade de fichas expostas na rede Polygon.

Figura 6: Permissões dadas a contratos inteligentes na rede Polygon

Os $31 no exemplo representam o valor total da carteira exposta às autorizações. Também pode ver que os 16 USDC neste endereço têm autorização activa em 4 protocolos diferentes.

As autorizações em questão são infinitas, o que significa que as consequências potenciais permanecem as mesmas, não importa quanto esteja na conta: todos os USDC no endereço da rede Polygon são expostos em caso de falha de um dos 4 contratos inteligentes. Assim, se enviar 1000 USDC neste endereço, serão 1016 USDC que poderiam ser roubados se o contrato inteligente autorizado no Curve fosse pirateado.

Pode encontrar as suas diferentes autorizações detalhadas nas diferentes redes compatíveis com Ethereum Virtual Machine (EVM) ligando a sua carteira ao website DeBank e indo para o separador “Aprovação”. Para remover uma aprovação, é necessário clicar em “Declinar”.

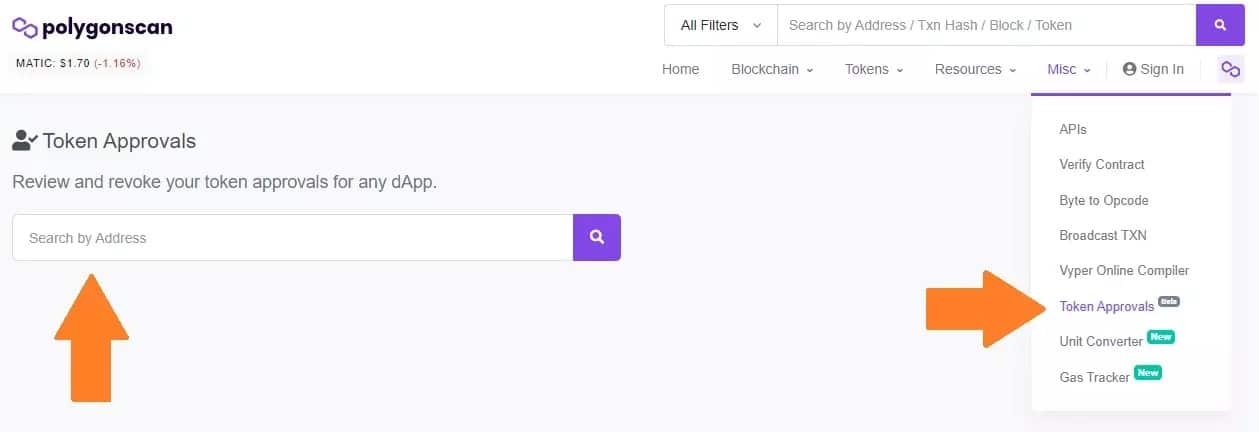

Uma alternativa é ir directamente para o separador “Token Approvals” no browser da cadeia de bloqueio da rede em questão, neste caso PolygonScan:

Figura 7: O menu de Aprovações de Ficha no PolygonScan

A lógica permanece a mesma nos diferentes browsers de cadeia de bloqueio compatíveis com EVM. Vá ao seu endereço usando a barra de pesquisa, depois ligue usando o botão “Ligar à Web3”. Isto irá mostrar-lhe todas as permissões que concedeu

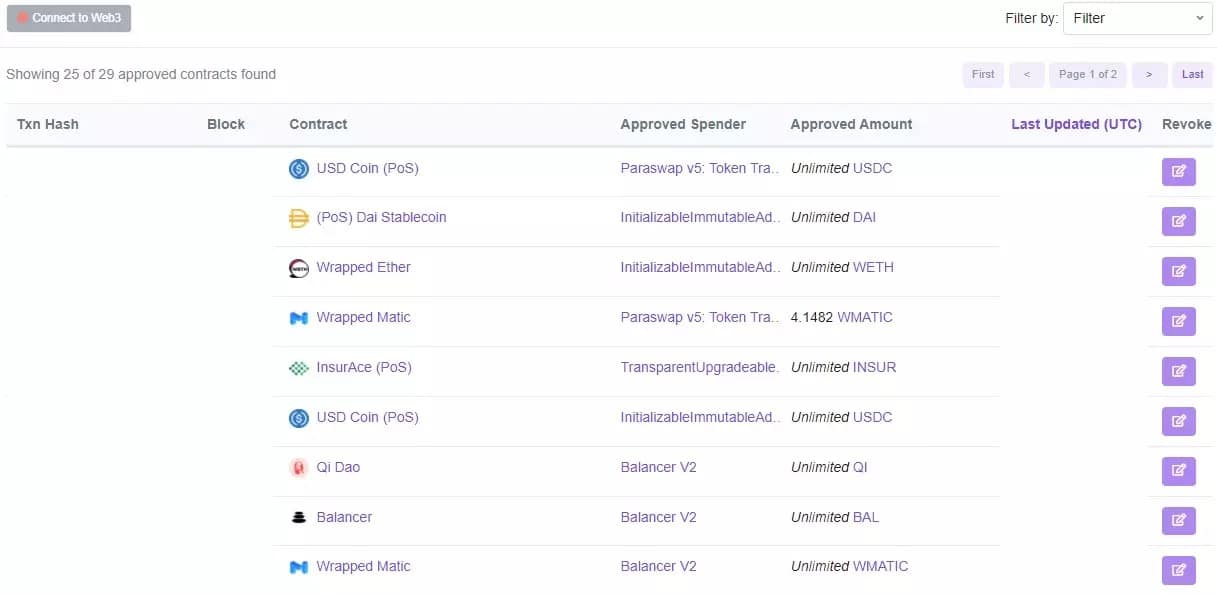

Figura 8: Vista das diferentes permissões de um endereço no PolygonScan

A opção “Revoke” à direita permite-lhe remover uma autorização. Esteja ciente, no entanto, que quer utilize este método ou o método DeBank, cada revogação requer uma transacção. Se o custo não for significativo na rede Polygon, é bastante diferente no Ethereum. Cabe-lhe então a si definir se é ou não do seu interesse financeiro eliminar uma autorização de acordo com o capital exposto.

A outra possibilidade não é conceder autorizações infinitas, mas autorizações limitadas à quantidade de moeda criptográfica que pretende utilizar na sua operação:

Figura 9: Personalização de uma autorização via MetaMask

Ao aprovar um contrato inteligente por exemplo com a MetaMask, clique em “Edit Permission” antes de validar a transacção. Verá que, por defeito, a opção “Limite de Aprovação Proposta” é verificada e que representa uma quantidade quase ilimitada de fichas. Ao escolher “Limite de gastos personalizados”, pode, em vez disso, introduzir apenas os fundos necessários para a transacção, mantendo o resto do seu capital seguro.

Tenha em mente, no entanto, que estas operações de gestão de autorizações não são isentas de restrições. Pois se cancelar uma autorização, terá de devolvê-la para voltar a colocar bens no contrato, e o mesmo é verdade se der uma autorização limitada.

Como mencionado anteriormente, estes métodos podem ter limitações na rede Ethereum se o tamanho do seu capital for limitado. Não há respostas certas ou erradas, cabe-lhe a si julgar o compromisso entre flexibilidade, custo e risco, e suportar as possíveis consequências de cada opção.

Ter uma carteira de hardware protege-o teoricamente do risco de uma autorização contratual inteligente. Mas o que é verdade num dado momento não será necessariamente verdade indefinidamente, e é por isso que ainda é necessário prestar atenção.

Além disso, se um protocolo for pirateado, os seus Tokens LP podem muito bem estar seguros no seu endereço, mas já não valem nada, porque o subjacente foi esvaziado na reserva de liquidez da aplicação em falta. É por isso que é também necessário fazer alguma investigação a montante para eliminar protocolos questionáveis.

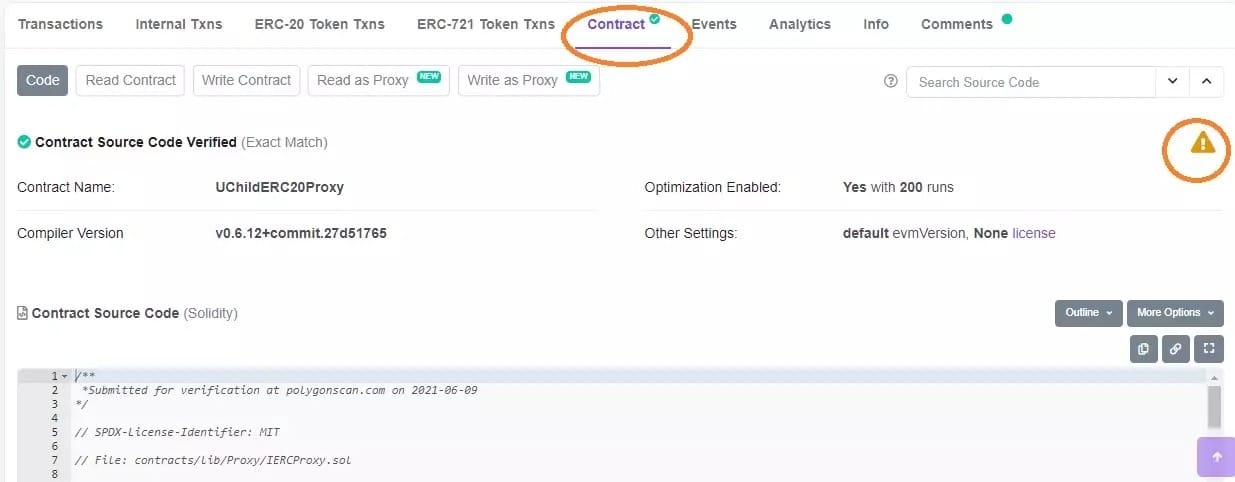

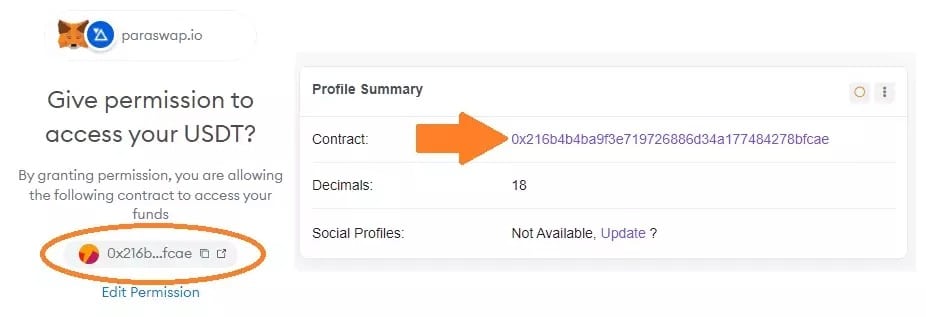

Verificando um contrato inteligente com exploradores de cadeias de bloqueios

Se voltar à captura de ecrã que lhe permite ver os contratos inteligentes aprovados de um explorador de cadeias de bloqueio, verá uma coluna “Contrato”. Tomemos o caso do USDC, pode certificar-se de que o contrato inteligente é verificado clicando nele, deve haver esta pequena marca verde no separador apropriado:

Figura 10: Contrato inteligente da Paraswap para o USDC no Polygon

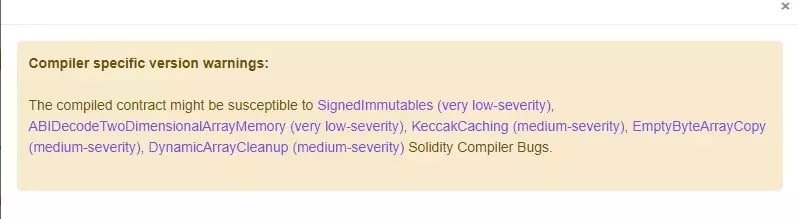

O pequeno logótipo “Aviso” também lhe permitirá ver que insectos foram encontrados, mas esta parte só fará sentido para os mais técnicos entre vós. Esta lista enumera as possíveis falhas, o seu nível de severidade e um resumo das possíveis consequências que podem ser causadas:

Figura 11: Listas de potenciais vulnerabilidades no Paraswap USDC smart contract

Também poderá aceder directamente à página de um contrato inteligente antes de assinar a autorização do mesmo. Clique uma vez no endereço do contrato da MetaMask, depois uma segunda vez na caixa à direita da página para a qual será redireccionado. Isto leva-o ao mesmo ponto que o exemplo USDC para fazer as verificações necessárias:

Figura 12: Verificar um contrato inteligente antes de assinar

Este é tipicamente o tipo de pequeno hábito que pode protegê-lo de certos tipos de hacks como foi o caso no ataque de phishing do OpenSea.

Auditorias de consulta e potencial histórico de hacking

A primeira coisa a verificar antes de interagir com um protocolo DeFi, por exemplo, é se este já foi pirateado. Para tal, o site rekt.news fornece uma classificação não muito gratificante, informando-o também sobre o método utilizado para explorar a falha através de artigos detalhados disponíveis em francês. Depois descubra se a falha foi corrigida.

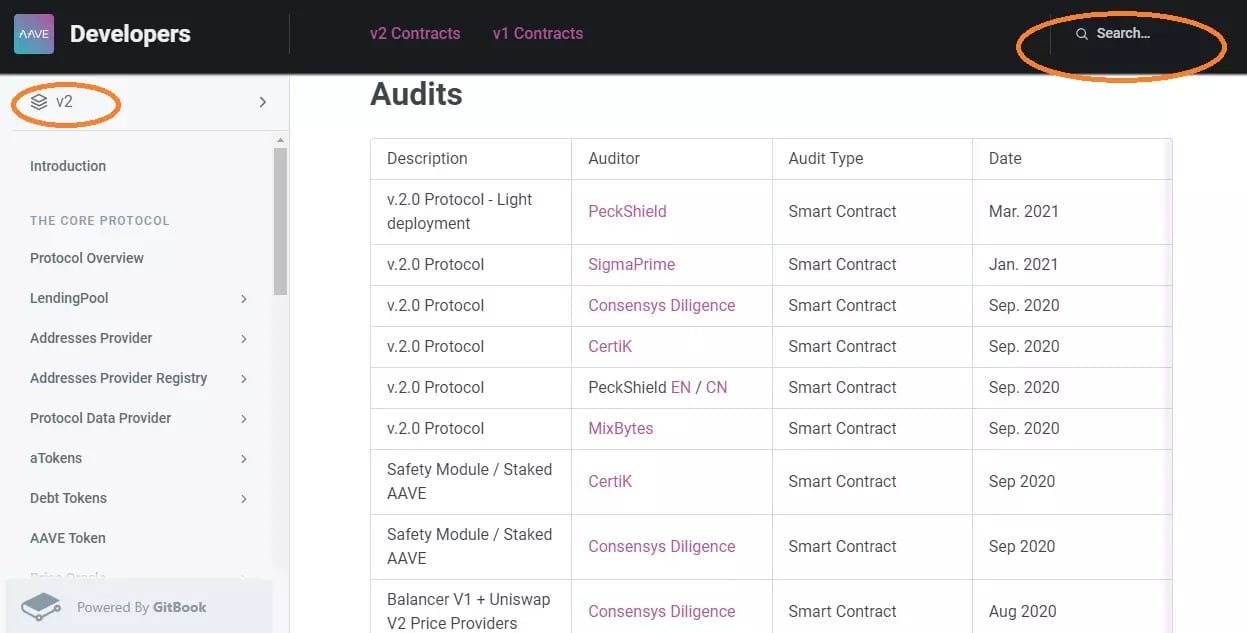

Em segundo lugar, informe-se sobre as auditorias inteligentes de contratos do protocolo.

Geralmente, os projectos remetem-no para o seu GitBook a partir da sua página inicial (a do seu website “showcase”, não da sua aplicação), procure um separador “Doc” ou “Documentação” ali. Tomando o protocolo Aave como exemplo, se procurar por “Auditoria” na barra de pesquisa, terá acesso a todas as auditorias inteligentes de contratos da plataforma.

Figura 13: Lista de auditorias de contratos inteligentes da Aave V2

Neste caso, se clicar na auditoria do PeckShield, por exemplo, será dirigido ao Github e verá que revelou dois itens na categoria “Informacional”, ou seja, não representam qualquer perigo em particular.

Os erros ou outras irregularidades são geralmente classificados desta forma, por ordem decrescente de gravidade:

- Crítica;

- Alto;

- Médio;

- Baixa;

- Informacional.

Uma auditoria pode ser complicada de ler para um principiante. Mas se ler mesmo um resumo do que foi encontrado, os perigos que pode envolver e quaisquer acções correctivas que foram tomadas pela equipa, então terá feito mais de 99% das pessoas.

No entanto, tenha em mente duas coisas, em primeiro lugar, nem todas as empresas inteligentes de auditoria de contratos são iguais, para algumas é suficiente “passar o cheque” para obter a certificação.

O objectivo deste guia não é ser um denunciante, mas sem nomear nomes, pode ir ao Twitter e escrever “” + o nome de uma determinada empresa especializada na área. Veja que tipo de projectos estão a gabar-se de serem auditados por este. Quando se vêem muitas moedas de merda num curto período de tempo, isto pode dar uma indicação.

Em segundo lugar, por muito séria que seja uma empresa de auditoria, só pode confiar na experiência passada. Nunca se pode ter a certeza de que um hacker talentoso encontrará uma falha em que mais ninguém tenha pensado.

Dito isto, um projecto auditado por várias empresas para o mesmo contrato inteligente continuará a ser uma garantia de seriedade, se estas entidades forem elas próprias auditadas.

Se não conseguir encontrar a informação no sítio web do projecto, é livre de perguntar directamente aos fundadores. Se a equipa for séria, será honesta consigo sobre o progresso das auditorias e não terá qualquer interesse em “afogar o peixe”, tentando acalmá-lo para dormir com belas palavras.

Conclusão sobre a segurança da sua carteira digital

Apesar de todos estes conselhos, tenha em mente que ninguém está a salvo de um hack ou outro esquema. Qualquer pessoa que afirme o contrário ficará arruinada.

Para além das falhas técnicas, a credulidade humana é muitas vezes o elo mais fraco da equação. Dito isto, embora o risco zero não exista, seguindo uma série de melhores práticas como as descritas neste guia, será possível limitar este risco até certo ponto e navegar mais serenamente no complexo ecossistema que é a moeda criptográfica e a cadeia de bloqueio.