Digitale Wallets wie MetaMask, xDeFi oder auch Frame sind für die Interaktion mit der Welt der Kryptowährungen, insbesondere der dezentralen Finanzwirtschaft (DeFi), unerlässlich. Diese Browsererweiterungen sind jedoch auch sehr anfällig für Hackerangriffe. Hier sind 7 Best Practices, die Sie befolgen sollten und die dieses Risiko zwar nicht vollständig ausschließen, Sie aber bestmöglich vor dem potenziellen Diebstahl Ihrer Vermögenswerte schützen.

Die grundlegenden Vorsichtsmaßnahmen zum Schutz Ihrer Kryptowährungsbörse

Verbinden Sie Ihre digitale Brieftasche mit einer physischen Brieftasche

Wenn Sie Wallets wie MetaMask verwenden, sind Sie Eigentümer Ihrer privaten Schlüssel, was man als nicht-kustodiale Wallets bezeichnet. Das hat einen großen Vor- und einen großen Nachteil:

- Vorteil: Sie sind allein für Ihre Kryptowährungen verantwortlich ;

- Nachteil: Sie sind die einzigen, die für Ihre Kryptowährungen verantwortlich sind.

Diese Portion Ironie soll Sie eigentlich dazu bringen, über all das nachzudenken, was damit verbunden ist. Sicherlich sind Sie niemandem Rechenschaft schuldig, und das ist eine der Schönheiten unseres Ökosystems. Aber wenn Sie den kleinsten Fehler machen, gibt es keinen Kundenservice, der Ihren Fehler wieder gutmachen kann.

Der erste und sicherlich wichtigste Tipp ist, neben Ihren digitalen Geldbörsen eine Hardware-Wallet zu verwenden. Diese können für etwa 60 Euro für die einfachsten Modelle bis hin zu mehreren hundert Euro für die anspruchsvollsten Modelle erworben werden.

Wenn Ihr Kryptowährungskapital anfängt, eine gewisse Größe anzunehmen, sollten Sie diese Investition nicht vernachlässigen. Vor einiger Zeit haben wir nämlich erneut den Beweis dafür erhalten, dass Wallets, die als Browsererweiterungen funktionieren, nicht völlig sicher sind.

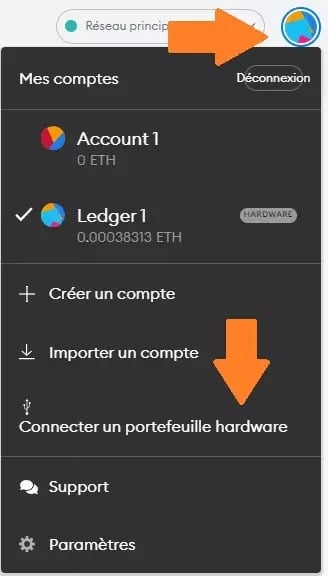

Die meisten digitalen Geldbörsen verfügen über die Funktion „Hardware-Wallet verbinden“. Das bedeutet, dass Sie sie mit einem Ledger- oder Trezor-Schlüssel verwenden können, um nur einige zu nennen.

Abbildung 1: Hardware-Wallet mit MetaMask verbinden

Die Stärke dieser Tools liegt darin, dass selbst wenn jemand die Fernsteuerung Ihres Computers übernimmt, er keine Transaktionen durchführen kann. Dazu muss nämlich eine physische Bestätigung dieser Transaktion direkt von der angeschlossenen Hardware-Wallet aus erfolgen.

Selbstverständlich dürfen Sie keine privaten Schlüssel, Phrasen oder Wiederherstellungsdateien auf Ihrem Computer für irgendeine Adresse speichern. Dies gilt auch für eine Hardware-Wallet. Ein solches Verhalten wäre ungefähr so sinnvoll, als würden Sie Ihre Kreditkarte als Facebook-Profilbild verwenden.

Den Link einer Plattform aus CoinGecko oder CoinMarketCap abrufen

Wenn Sie zum ersten Mal auf ein Protokoll gehen, bevorzugen Sie einen Zugang über CoinGecko oder CoinMarketCap. Dies wird Ihnen mit Sicherheit die richtige Adresse liefern und nicht einen betrügerischen Link, den Sie über Ihre Suchmaschine gefunden haben. Es sei denn, CoinGecko oder CoinMarketCap wurden selbst gehackt, aber das ist eine ganz andere Kategorie…

Sie können diesen Link dann als Lesezeichen speichern, um ihn später wieder zu verwenden, und/oder die automatische Eingabe in Ihrer Suchleiste nutzen, um an die richtige Adresse zu gelangen.

Eine Variante dieser Methode besteht darin, über den offiziellen Twitter-Account des jeweiligen Protokolls zu gehen. Achten Sie dabei darauf, dass der Account das Logo „verifiziert“ trägt, damit Sie nicht auf ein gefälschtes Profil hereinfallen.

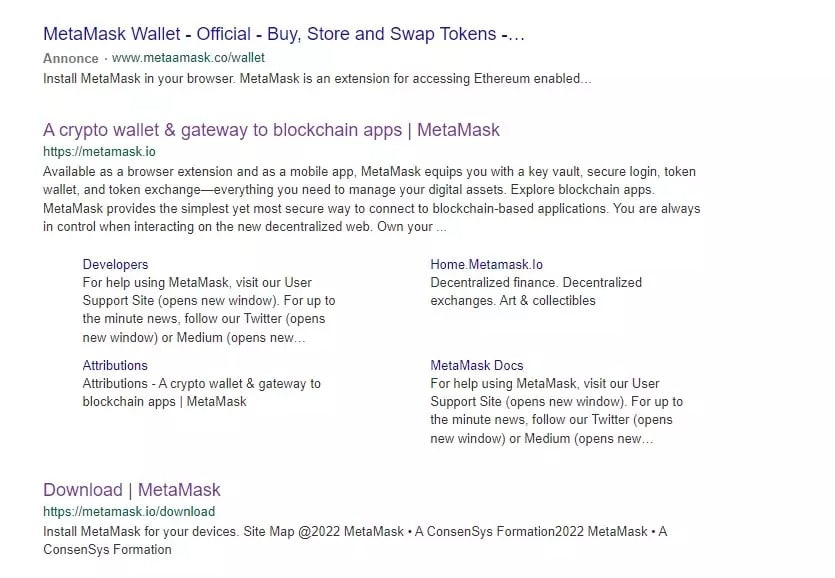

Diese letzte Empfehlung gilt auch für Browser-Wallets, wie die folgende Abbildung zeigt. Das erste Ergebnis unserer Suche nach „MetaMask Wallet“ ist eine Anzeige, die auf eine gefälschte MetaMask-Website weiterleitet, wie die URL mit einem „A“ zu viel und der falschen Domain (.co anstelle von .io) zeigt. Wenn Sie dort Ihre Wiederherstellungsphrase eingeben, können Sie sicher sein, dass Sie sich von Ihren Kryptowährungen verabschieden.

Abbildung 2: Betrügerische Anzeige als erstes Suchergebnis MetaMask

Die wahre Adresse von MetaMask ist metamask.io, nicht metamaask, oder .com, oder andere Varianten. Dasselbe gilt für xDeFi, Frame, Keplr oder Phantom, um nur einige zu nennen, die häufig von derartigen Spoofing-Attacken betroffen sind.

Phishing-Versuche erkennen können

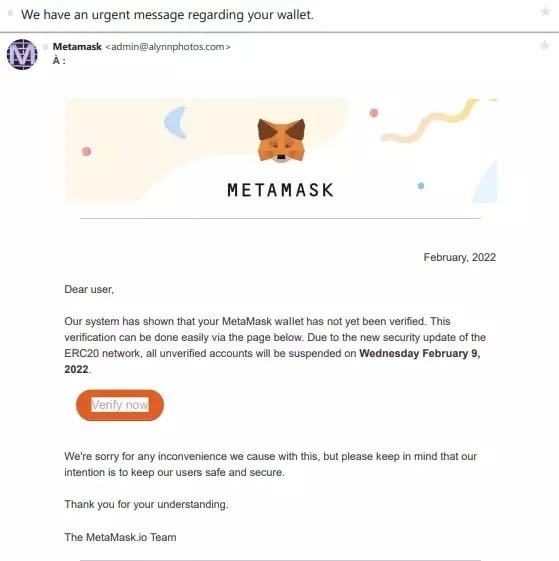

Hier ist die Mechanik einfach: Es wird mit Ihren Emotionen gespielt, um Sie in eine Falle zu locken. In diesem Fall wird oft Angst benutzt, wie in dieser betrügerischen E-Mail, die sich als offizielle Nachricht von MetaMask ausgibt.

Abbildung 3: Phishing-Versuch mit einer Pseudo-Mail von MetaMask

Nach dem, was geschrieben steht, sollen angeblich Sicherheitsmaßnahmen durchgeführt werden. Wenn Sie die Adresse auf der Schaltfläche kopieren und einfügen, sehen Sie, dass sie nicht auf die offizielle Website von MetaMask verweist. Das Ziel ist also wieder einmal, private Schlüssel zu stehlen.

Gehen Sie davon aus, dass die Projektteams, wenn es tatsächlich eine Sicherheitslücke gibt, Ihnen keine E-Mails schicken werden, sondern direkt über ihre offiziellen sozialen Netzwerke wie Twitter kommunizieren werden.

Außerdem sollten Sie darüber nachdenken, wie dezentrale Anwendungen, abgesehen von einem KYC, Ihre E-Mail-Adresse in ihrer Datenbank haben können, wenn diese für die Nutzung ihrer Dienste nicht erforderlich ist.

Ganz allgemein, aber im gleichen Sinne, sollten Sie in sozialen Netzwerken wie Discord und noch mehr bei Telegram besonders wachsam sein. Es gibt viele falsche Projektkanäle und es ist sehr leicht, auf einen Betrug hereinzufallen.

Lassen Sie die Finger von Token, die aus dem Nichts auftauchen

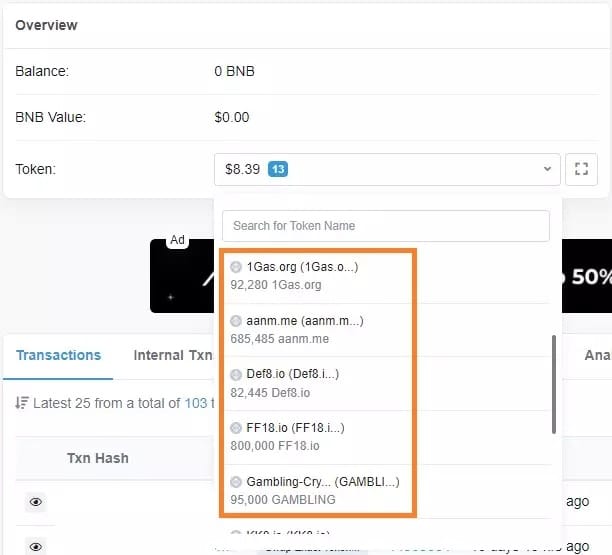

Wenn wir uns unsere Adressen bei Blockchain-Explorern anschauen, haben wir so ziemlich alle Token in der Brieftasche, von denen wir nicht wissen, woher sie kommen.

Abbildung 4: Beispiel für Token-Scams auf der BSC

Die Anweisung ist einfach: Lassen Sie die Finger davon. Diese Token können einen sogenannten Wert haben oder auch nicht, aber oft haben sie alle das gleiche Ziel: Ihr Konto abzuschöpfen.

Bei dieser Art von Betrug werden Personen mit bösen Absichten ein Token nach dem Zufallsprinzip an mehrere Adressen schicken, in der Hoffnung, dass jemand versucht, es zu verkaufen.

Das zukünftige Opfer wird dann versuchen, das fragliche Token in einen konventionelleren Vermögenswert wie z. B. ETH zu tauschen. Dies wird entweder von einer dezentralen Börse oder von der „Projektseite“ aus geschehen. In beiden Fällen wird sie einem Smart Contract unbemerkt die Erlaubnis erteilen, ihr Konto zu leeren.

Das Token kann sogar einen Namen haben, der einer bekannteren Kryptowährung ähnelt, um Verwirrung zu stiften. Denken Sie einfach daran, dass es sich wahrscheinlich um einen Betrug handelt, wenn Sie nicht selbst dafür verantwortlich sind, dass ein Token auf Ihre Adresse gelangt.

Um diese Vorsichtsmaßnahmen zu vervollständigen, sollten Sie es vermeiden, mit Kryptowährungen zu hantieren, wenn Sie sich nicht in einem optimalen emotionalen Zustand befinden. Selbst die erfahrensten unter uns können aufgrund von Müdigkeit, Stress oder Unachtsamkeit in einfache Fallen tappen. Lassen Sie uns nun einen Blick auf die noch weitergehenden Vorsichtsmaßnahmen werfen, mit denen Sie die meisten Risiken ausschließen können.

Weitere Vorsichtsmaßnahmen

Die Berechtigungen Ihres Portfolios verwalten

Wenn Sie mit einem Smart Contract interagieren, müssen Sie ihm erlauben, Ihre Token auszugeben. Um dies zu veranschaulichen, stellen Sie sich vor, Sie möchten dem ETH-USDT-Pool an der dezentralen Börse Ihrer Wahl Liquidität hinzufügen. Sie müssten drei Berechtigungen erteilen:

- Eine für Ihre ETHs;

- Eine für Ihre USDTs;

- Eine für das daraus resultierende LP-Token, damit es eine Rendite erwirtschaftet.

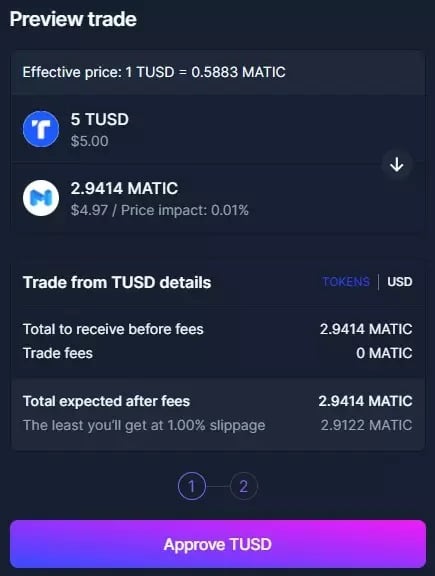

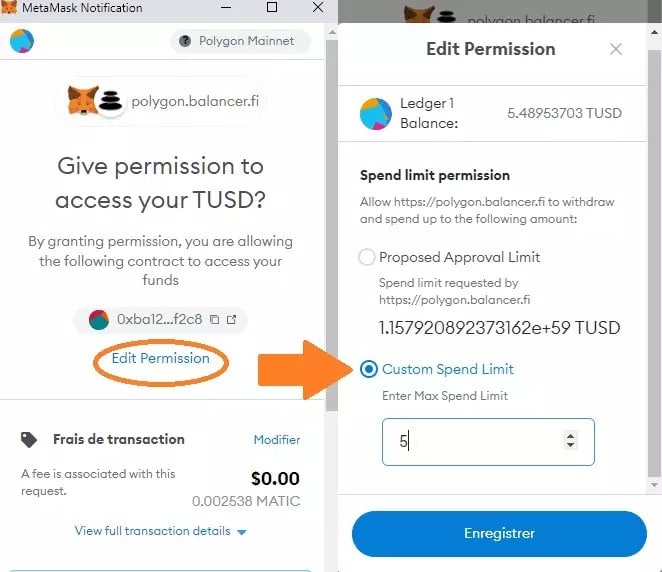

Diese Berechtigungen werden oft durch die Schaltfläche „Unlock“ oder „Approve“ symbolisiert, wie im folgenden Beispiel, in dem TUSDs entsperrt werden müssen, bevor sie gegen MATIC getauscht werden können:

Abbildung 5: TUSDs auf Balancer entsperren

In diesem Beispiel unterschreiben 99 % der Personen, wenn sie auf „TUSD genehmigen“ klicken, für unbegrenzte Berechtigungen.

Die Gefahr dieser Praxis entsteht, wenn das Protokoll gehackt wird oder irgendein Problem auftritt. Bedenken Sie hier, dass, wenn Sie Balancer eine unbegrenzte Berechtigung zum Ausgeben Ihrer TUSDs erteilen, ein Problem mit dem betreffenden Smart Contract ALLE TUSDs in Ihrer Brieftasche in dem Netzwerk, in dem sie sich befinden, gefährdet.

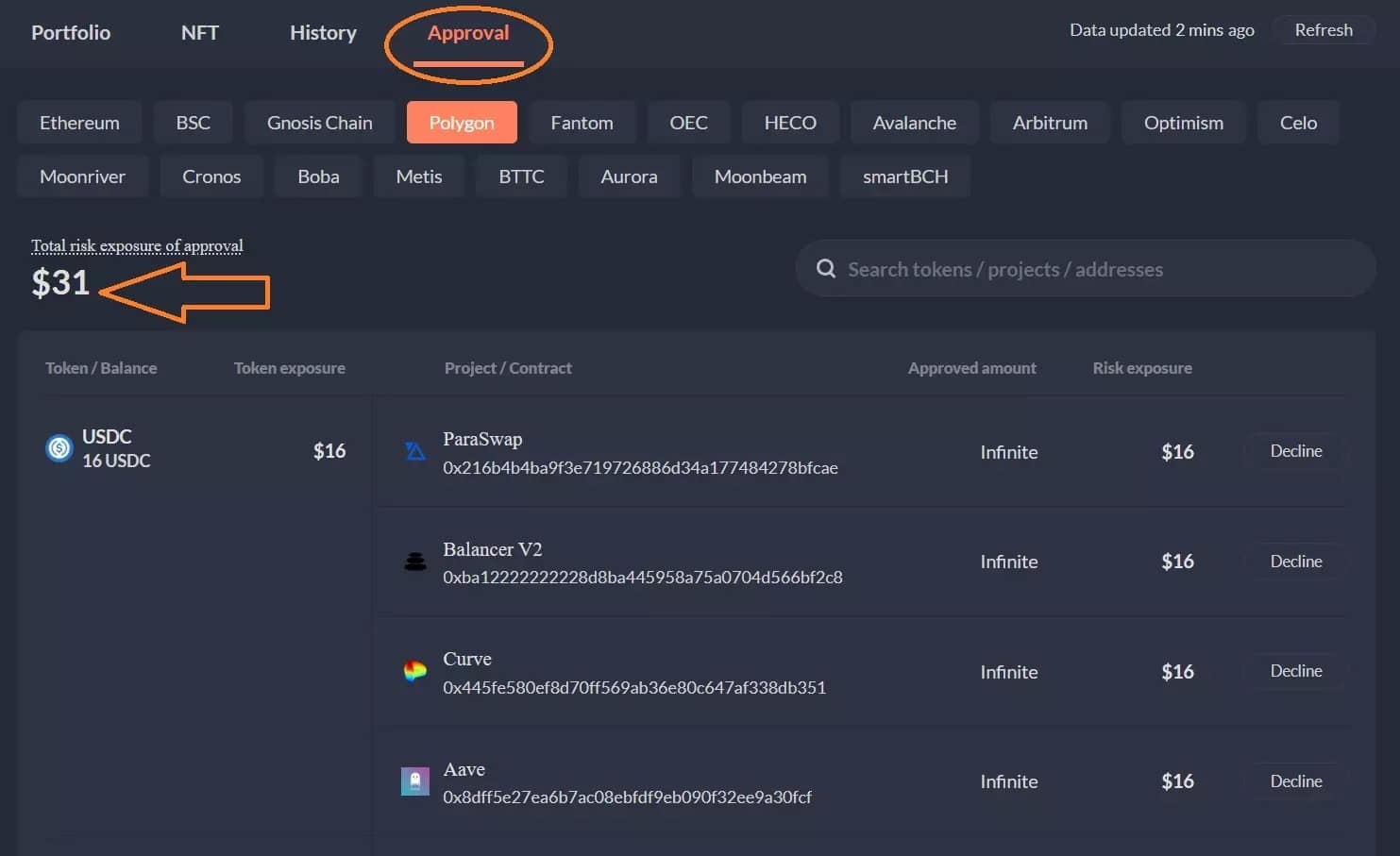

Der folgende Screenshot zeigt Ihnen eine Liste aller Berechtigungen, die von Assets auf eine Adresse erteilt wurden, sowie die Menge an Token, die im Polygon-Netzwerk ausgesetzt sind.

Abbildung 6: Berechtigungen, die Smart Contracts über das Polygon-Netzwerk erteilt wurden

Die 31 USD im Beispiel stellen den Gesamtwert des Portfolios dar, der Genehmigungen ausgesetzt ist. Sie sehen auch, dass die 16 USDCs, die sich auf dieser Adresse befinden, eine aktive Berechtigung für vier verschiedene Protokolle haben.

Die betreffenden Berechtigungen sind unendlich, was bedeutet, dass die potenziellen Folgen unabhängig von der Menge auf dem Konto gleich bleiben: Alle USDC der Adresse im Polygon-Netzwerk sind ausgesetzt, wenn einer der vier Smart Contracts ausfällt. Wenn Sie also 1000 USDC an diese Adresse senden, sind es 1016 USDC, die zum Beispiel gestohlen werden können, wenn der auf Curve autorisierte Smart Contract gehackt wird.

Sie finden Ihre verschiedenen Berechtigungen detailliert für die verschiedenen kompatiblen Ethereum Virtual Machine (EVM)-Netzwerke, indem Sie Ihre Brieftasche mit der DeBank-Website verbinden und auf die Registerkarte „Approval“ gehen. Um eine Berechtigung zu entziehen, müssen Sie auf „Decline“ klicken.

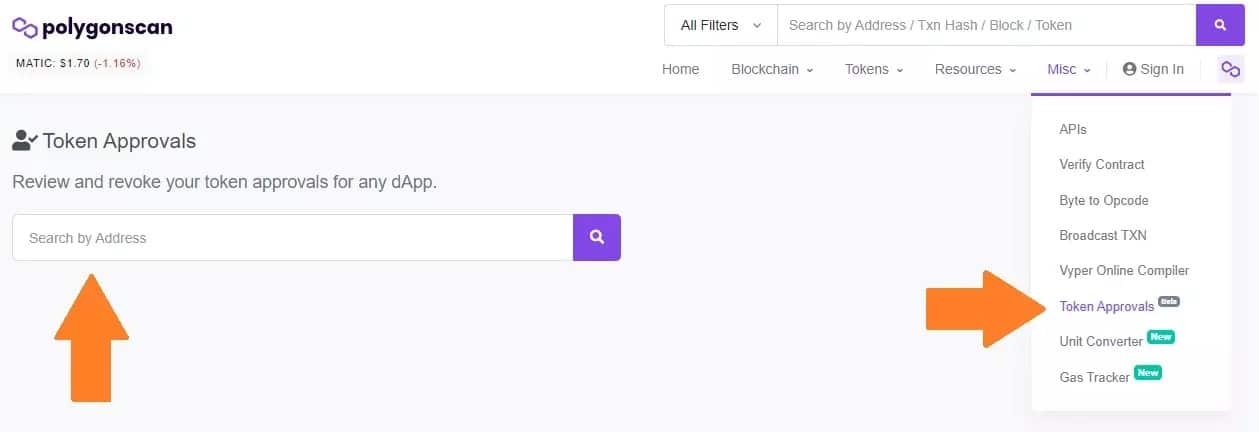

Eine Variante besteht darin, direkt auf die Registerkarte „Token Approvals“ im Blockchain-Explorer des betreffenden Netzwerks zu gehen, hier in diesem Fall PolygonScan:

Abbildung 7: Das Menü Token Approvals auf PolygonScan

Die Logik bleibt auf den verschiedenen kompatiblen EVM-Blockchain-Explorern die gleiche. Gehen Sie mithilfe der Suchleiste zu Ihrer Adresse und melden Sie sich dann über die Schaltfläche „Connect to Web3“ an. Dadurch werden Ihnen alle von Ihnen erteilten Berechtigungen angezeigt.

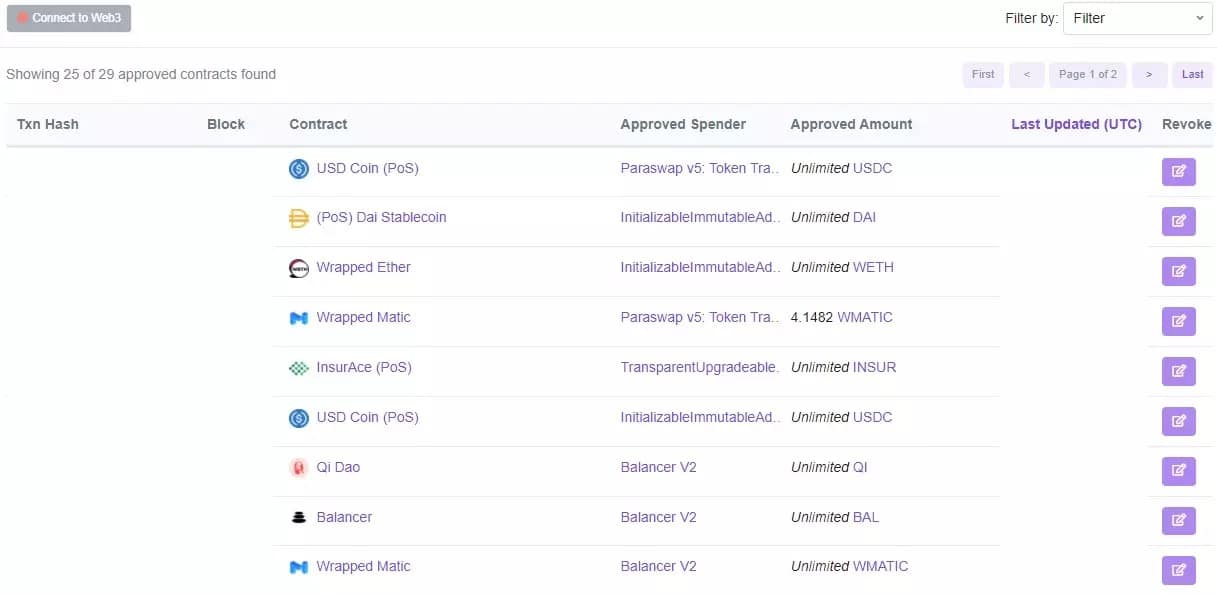

Abbildung 8: Ansicht der verschiedenen Berechtigungen einer Adresse auf PolygonScan

Die Option „Revoke“ auf der rechten Seite ermöglicht es Ihnen, eine Berechtigung zu entziehen. Aber Vorsicht: Ob über diese oder die DeBank-Methode, jeder Widerruf verlangt von Ihnen eine Transaktion. Während die Kosten im Polygon-Netzwerk nicht signifikant sind, ist dies bei Ethereum anders. Es liegt also an Ihnen, zu entscheiden, ob Sie ein finanzielles Interesse an der Löschung einer Genehmigung haben oder nicht, je nachdem, wie viel Kapital Sie ausgesetzt haben.

Eine andere Möglichkeit besteht darin, nicht unendlich viele Berechtigungen zu erteilen, sondern Berechtigungen, die auf die Menge an Kryptowährung beschränkt sind, die Sie in Ihrem Geschäft verwenden möchten:

Abbildung 9: Anpassen einer Berechtigung über MetaMask

Wenn Sie z. B. einen Smart Contract mit MetaMask genehmigen, klicken Sie auf „Edit Permission“ (Erlaubnis bearbeiten), bevor Sie die Transaktion bestätigen. Dort sehen Sie, dass standardmäßig die Option „Proposed Approval Limit“ angekreuzt ist und eine nahezu unbegrenzte Menge an Token darstellt. Wenn Sie stattdessen „Custom Spend Limit“ wählen, können Sie nur die für die Transaktion erforderlichen Mittel angeben und so den Rest Ihres Kapitals sicher aufbewahren.

Denken Sie jedoch daran, dass diese Art der Verwaltung von Berechtigungen nicht ohne Einschränkungen ist. Wenn Sie eine Autorisierung widerrufen, müssen Sie sie erneut erteilen, um wieder Vermögenswerte in den Vertrag einzubringen; dasselbe gilt, wenn Sie eine begrenzte Autorisierung erteilen.

Wie bereits erwähnt, können diese Methoden im Ethereum-Netzwerk an ihre Grenzen stoßen, wenn die Größe Ihres Kapitals begrenzt ist. Es gibt keine richtigen oder falschen Antworten, es liegt an Ihnen, den Kompromiss zwischen Flexibilität, Kosten und Risiko zu beurteilen und die möglichen Folgen jeder Option zu tragen.

Der Besitz einer Hardware-Wallet schützt Sie theoretisch vor dem Risiko, dass ein Smart Contract genehmigt wird. Aber was zu einem Zeitpunkt T wahr ist, muss nicht unbedingt auf unbestimmte Zeit wahr sein, weshalb man trotzdem darauf achten sollte.

Wenn ein Protokoll gehackt wird, können Ihre LP Tokens außerdem sehr wohl sicher auf Ihrer Adresse liegen, aber nichts mehr wert sein, weil der Basiswert in den Liquiditätspool der ausgefallenen Anwendung geleert wurde. Aus diesem Grund ist es auch notwendig, im Vorfeld Recherchearbeit zu leisten, um fragwürdige Protokolle auszusortieren.

Einen Smart Contract mit Blockchain-Explorern überprüfen

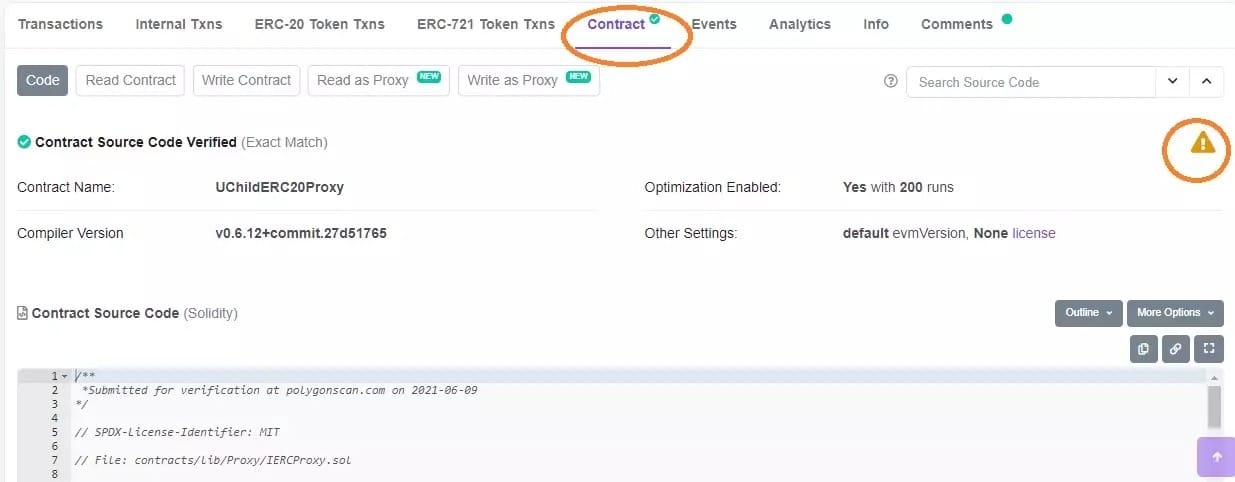

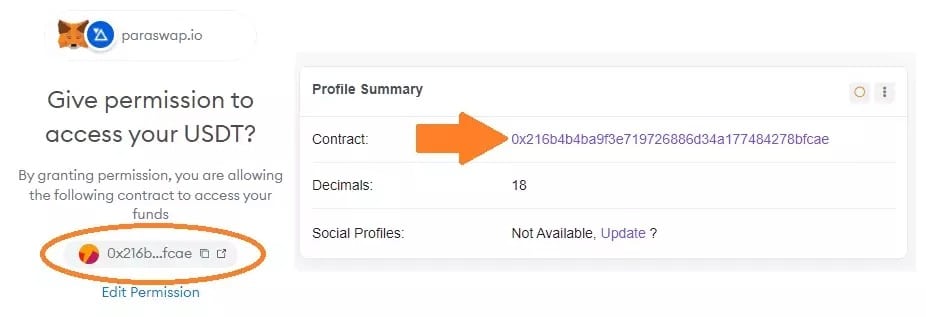

Wenn Sie auf den Screenshot zurückgehen, der Ihnen ermöglicht, genehmigte Smart Contracts von einem Blockchain-Explorer aus zu sehen, werden Sie dort eine Spalte „Contract“ sehen. Nehmen wir den Fall des USDC, Sie können sicherstellen, dass der Smart Contract verifiziert ist, indem Sie darauf klicken, es sollte diese kleine grüne Markierung in der entsprechenden Registerkarte geben:

Abbildung 10: Der Smart Contract von Paraswap in Bezug auf USDC auf Polygon

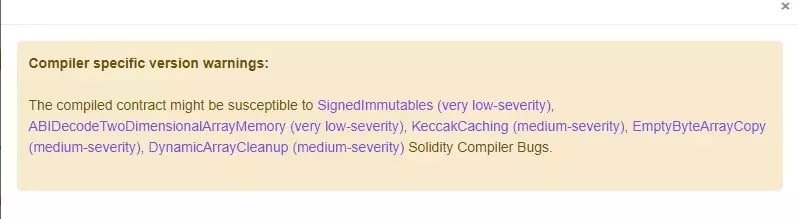

Das kleine „Achtung“-Logo zeigt Ihnen auch, welche Fehler gesichtet wurden, aber dieser Teil wird nur für die technisch versierten unter Ihnen von Bedeutung sein. Es listet die möglichen Schwachstellen, ihren Schweregrad sowie eine Zusammenfassung der möglichen Folgen, die entstehen können, auf:

Abbildung 11: Listen potenzieller Schwachstellen im USDC-Smart Contract von Paraswap

Sie können die Seite eines Smart Contracts auch direkt aufrufen, bevor Sie die Genehmigung für den Smart Contract unterschreiben. Klicken Sie ein erstes Mal auf die Adresse des Vertrags aus MetaMask und dann ein zweites Mal in das Kästchen rechts neben der Seite, auf die Sie weitergeleitet werden. Diese Manipulation bringt Sie zum selben Punkt wie das USDC-Beispiel, um die notwendigen Überprüfungen vorzunehmen:

Abbildung 12: Überprüfung eines Smart Contracts vor seiner Unterzeichnung

Das ist typischerweise die Art von kleiner Gewohnheit, die Sie vor bestimmten Arten von Hacks schützen kann, wie es bei der Phishing-Attacke auf OpenSea der Fall war.

Betrachten Sie Audits und potenzielle Hacks in der Vorgeschichte

Das erste, was Sie überprüfen sollten, bevor Sie mit einem Protokoll der DeFi zum Beispiel interagieren, ist, ob es bereits einen Hack erlitten hat. Die Website rekt.news stellt Ihnen dazu eine wenig erfreuliche Rangliste zur Verfügung und informiert Sie in ausführlichen, auf Deutsch verfügbaren Artikeln auch über die Methode, mit der die Sicherheitslücke ausgenutzt wurde. Informieren Sie sich dann, ob die Sicherheitslücke behoben wurde.

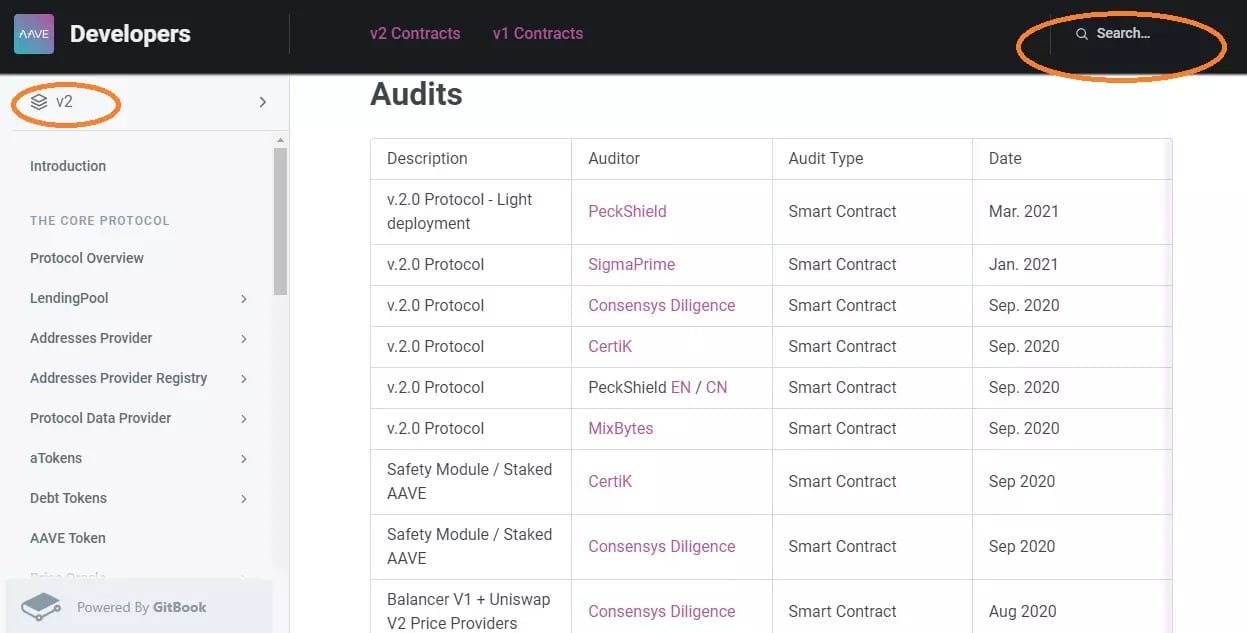

In einem zweiten Schritt sollten Sie sich über die Smart Contract Audits des Protokolls informieren.

Normalerweise verweisen die Projekte auf ihrer Homepage auf ihr GitBook (die Homepage ihrer Website, nicht die ihrer Anwendung), halten Sie dort nach einem Reiter „Doc“ oder „Documentation“ Ausschau. Nehmen wir als Beispiel das Aave-Protokoll: Wenn Sie in der Suchleiste nach „Audit“ suchen, erhalten Sie Zugang zu allen Smart Contract Audits der Plattform.

Abbildung 13: Liste der Audits der Smart Contracts von Aave V2

Wenn Sie in diesem Fall z. B. auf das Audit von PeckShield klicken, werden Sie zu Github weitergeleitet und stellen fest, dass es zwei Punkte der Kategorie „Informationell“ ergeben hat, d. h., dass sie keine besondere Gefahr darstellen.

Fehler oder andere Unregelmäßigkeiten werden übrigens normalerweise auf diese Weise kategorisiert, in absteigender Reihenfolge ihres Schweregrads:

- Kritik;

- Hoch ;

- Mittel ;

- Niedrig ;

- Informativ.

Ein Audit mag für einen Neuling kompliziert zu lesen sein. Aber wenn Sie auch nur die Zusammenfassung dessen lesen, was gefunden wurde, welche Gefahren es mit sich bringen kann und welche Korrekturmaßnahmen das Team möglicherweise ergriffen hat, dann haben Sie mehr getan als 99 % der Menschen.

Behalten Sie aber zwei Dinge im Hinterkopf: Erstens sind nicht alle Smart Contract Auditing-Unternehmen gleich, bei manchen reicht es, „den Scheck auszustellen“, um eine Zertifizierung zu erhalten.

Dieser Leitfaden soll kein Whistleblowing sein, aber ohne Namen zu nennen, können Sie auf Twitter gehen und „“ + den Namen dieser oder jener Firma eingeben, die sich auf das Thema spezialisiert hat. Schauen Sie sich an, welche Art von Projekten sich damit brüsten, von dieser geprüft zu werden. Wenn Sie viele Shitcoins in kurzen Zeitabständen sehen, kann Ihnen das einen Hinweis geben.

Zweitens kann sich ein noch so seriöses Prüfungsunternehmen nur auf Erfahrungen aus der Vergangenheit stützen. Sie werden nie davor gefeit sein, dass ein talentierter Hacker eine Schwachstelle findet, an die noch nie jemand gedacht hat.

Ein Projekt, das von mehreren Unternehmen für ein und denselben Smart Contract geprüft wurde, ist jedoch ein Zeichen für Seriosität, wenn diese Unternehmen selbst geprüft sind.

Falls Sie die Informationen nicht auf der Website des betreffenden Projekts finden, steht es Ihnen frei, die Gründer des Projekts direkt danach zu fragen. Wenn das Team seriös ist, wird es Ihnen offen über den Fortschritt der Prüfungen antworten und kein Interesse daran haben, „den Fisch zu ertränken“, indem es versucht, Sie mit schönen Worten einzulullen.

Schlussfolgerung über die Sicherheit Ihrer digitalen Brieftasche

Trotz all dieser Ratschläge sollten Sie bedenken, dass niemand vor Hacks oder anderen Betrügereien sicher ist. Jemand, der das Gegenteil behauptet, läuft in seinen Ruin.

Abgesehen von technischen Fehlern ist die menschliche Leichtgläubigkeit oft das schwächste Glied in der Gleichung. Aber auch wenn es kein Nullrisiko gibt, können Sie durch die Befolgung einer Reihe von Best Practices, wie sie in diesem Leitfaden beschrieben werden, dieses Risiko bis zu einem gewissen Grad begrenzen und sich sicherer durch das komplexe Ökosystem der Kryptowährungen und der Blockchain bewegen.