MetaMask、xDeFi、あるいはFrameなどのデジタルウォレットは、暗号通貨の世界、特に分散型金融(DeFi)と交流するために欠かせないものです。しかし、これらのブラウザ拡張機能は、ハッキングの危険性が高いのも事実です。このリスクを完全に排除することはできないまでも、資産の盗難の可能性からお客様を守るための7つのベストプラクティスをご紹介します。

暗号通貨ウォレットを守るための基本的な注意事項

デジタルウォレットとフィジカルウォレットをつなぐ

。

MetaMaskのようなウォレットを使う場合、秘密鍵の所有者は自分であり、これを非親告罪のウォレットと呼びます。これには大きなメリットと大きなデメリットがあります。

- Advantage:暗号通貨はお客様ご自身の責任で管理してください。

- デメリット:暗号通貨は自己責任でお願いします。

」。

この皮肉の一撃は、実は、すべてのことを考えさせるためのものなのです。もちろん、誰にも答える必要はありませんし、それが私たちの生態系の美しさのひとつでもあります。しかし、少しでもミスをすると、それを補うカスタマーサービスがないのです。

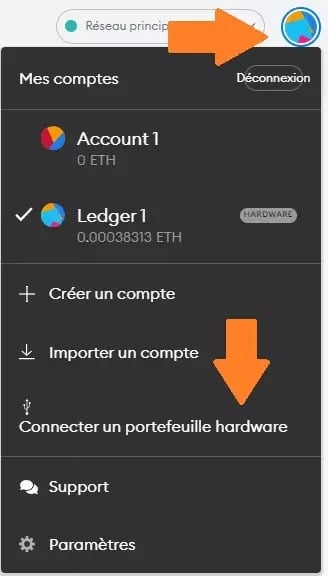

まず、最も重要なコツは、デジタルウォレットと一緒にハードウェアウォレットを使用することです。最もシンプルなモデルで60ユーロ程度、最も高機能なモデルで数百ユーロ程度で購入できます。

暗号通貨の資金が増え始めたら、この投資をおろそかにしないようにしましょう。実際、ブラウザの拡張機能として機能するウォレットが完全に安全とは言えないことは、少し前に再び証明されています。

ほとんどのデジタルウォレットは、「ハードウェアウォレットの接続」機能を提供しています。これにより、LedgerやTrezorのキーなどで使用することができます。

Figure 1: Connecting hardware wallet to MetaMask

これらのツールの強みは、仮に遠隔操作されても取引ができないことにあります。実際、接続されたハードウェアウォレットから直接、この取引の物理的な検証を行う必要があります。

もちろん、どんなアドレスでも、秘密鍵、フレーズ、リカバリファイルをコンピューターに保存してはいけません。ハードウェアの財布も含めて、そのような行動は、Facebookのプロフィール写真にクレジットカードを載せるのと同じくらい理にかなっていると思います。

CoinGecko または CoinMarketCap

からプラットフォームリンクを取得する。

初めてプロトコルにアクセスする際は、CoinGeckoまたはCoinMarketCapからアクセスするよう選択してください。検索エンジンで見つけた不正なリンクではなく、間違いなく正しいアドレスが表示されます。CoinGeckoやCoinMarketCapが自らハッキングされたのなら話は別ですが……。

このリンクをお気に入りに保存しておくと、将来的に使用することができ、また検索バーの自動入力機能を使って正しいアドレスにアクセスすることができます。

この方法のバリエーションとして、当該プロトコルの公式Twitterを利用する方法がある。偽のプロフィールに引っかからないように、アカウントに「verified」ロゴがあることを確認してください。

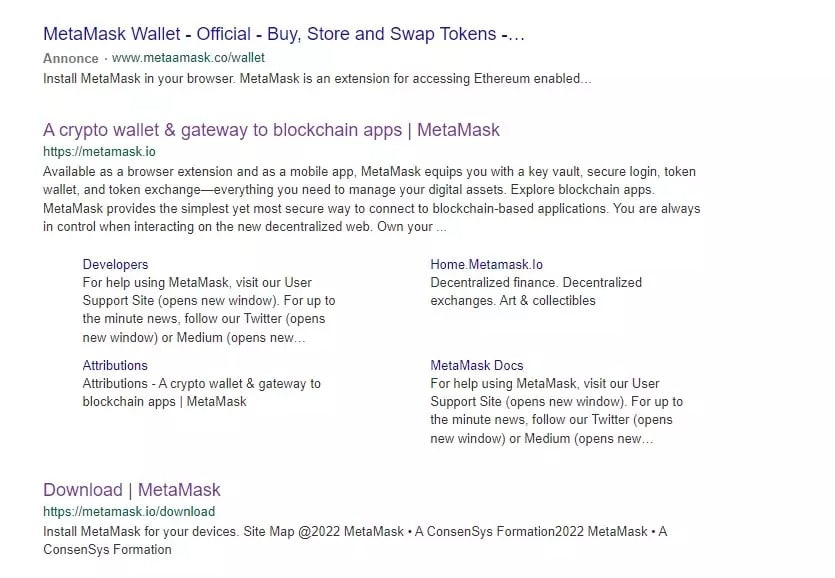

この最後の推奨事項は、下図に示すように、ブラウザウォレットにも有効です。実際、”MetaMask Wallet “という検索結果の最初の広告は、MetaMaskの偽サイトにリダイレクトしています。これは、URLに “A “が追加されており、ドメインが誤っている(.ioではなく.co)ことで示されています。これでリカバリーフレーズを入力したら、暗号通貨にお別れのキスをするのは確実です。

図2: MetaMask検索結果1件目の不正広告

MetaMaskの本当のアドレスはmetamask.ioで、metamaaskでも.comでも、その他の亜種でもない。xDeFi、Frame、Keplr、Phantomなども同様で、このようなスプーフィングでよく影響を受けています。

フィッシングの試行錯誤

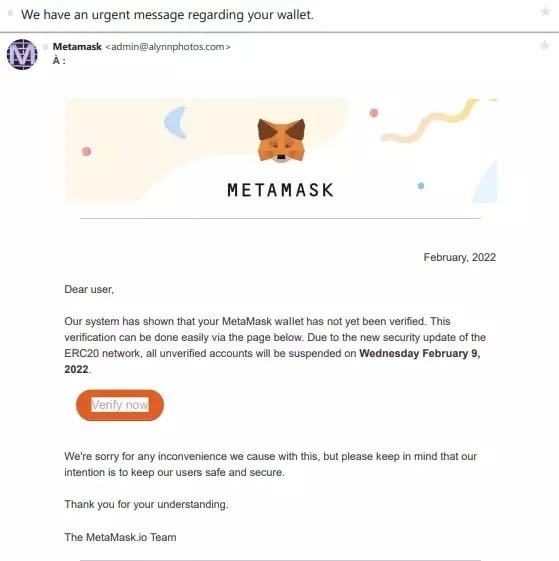

この仕組みは簡単です。あなたの感情を利用して、あなたを罠にかけるのです。この場合、MetaMask

からの公式メッセージを装ったこの詐欺メールのように、恐怖を利用することが多いのです。

Figure 3: MetaMaskからの疑似メールによるフィッシングの試み

書いてあることによると、セキュリティアクションを行うことになっているそうです。しかし、ボタンに書かれているアドレスをコピー&ペーストしてみると、MetaMaskの公式サイトを指していないことがわかります。目的は再び秘密鍵を盗むことです。

本当にセキュリティ侵害があった場合、プロジェクトチームはメールを送らず、Twitterなどの公式ソーシャルネットワークで直接コミュニケーションを取ると想定してください。

それに、考えてみてください。KYC以外の分散型アプリケーションでは、サービスを利用するのに必要ないのに、どうやってあなたのメールアドレスをデータベースに登録できるのでしょうか?

より一般的なことですが、同じ精神で、DiscordやTelegramなどのソーシャルネットワークに特に警戒してください。偽のプロジェクトチャンネルは数多く存在し、詐欺の

にリダイレクトされることで非常に簡単に騙されるようになるのです。

いきなりトークンに触れない

。

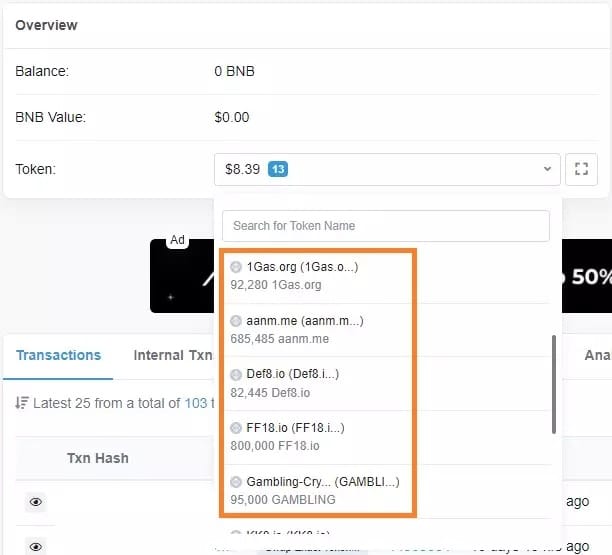

ブロックチェーンブラウザで自分のアドレスを見ると、みんなウォレットにどこから来たかわからないトークンが入っています。

Figure 4: BSCにおけるスキャムトークンの例

指示は簡単で、「触らないこと」です。これらのトークンは、いわゆる価値がある場合とない場合がありますが、多くの場合、すべて同じ目的を持っています:あなたのアカウントを吸い上げることです。

この種の詐欺では、悪意のある人が、誰かがそれを売ろうとすることを期待して、ランダムに複数のアドレスにトークンを送信します。

そして、将来の犠牲者は、問題のトークンを、例えばETHのようなより一般的な資産に交換しようとする。これは、分散型取引所から、あるいは「プロジェクトサイト」から行われることになります。どちらの場合も、スマートコントラクトが自分のアカウントを空にすることを無意識に許してしまうことになります。

問題のトークンは、紛らわしいので、より有名な暗号通貨と似たような名前にすることもあります。ただ、トークンがあなたの住所に届くことに何らかの責任がない場合、それはおそらく詐欺であることを心に留めておいてください。

これらの予防策に加え、最適な精神状態でないときに暗号通貨を扱うことは避けてください。どんなに経験豊富な人でも、疲労やストレス、不注意から簡単な罠に陥ってしまうことがあるのです。では、できるだけリスクを回避するための、さらに高度な注意点をご紹介します。

その他の注意事項

ポートフォリオの権限を管理する

。

スマートコントラクトと対話する際には、トークンを使用する権限を付与する必要があります。これを説明するために、選択した分散型取引所のETH-USDTプールに流動性を追加したい場合を想像してください。3つのパーミッションが必要です:

- あなたのETHに1つ。

- あなたのUSDTに1つ。

- 結果のLPトークンに1個で降伏させる。

」。

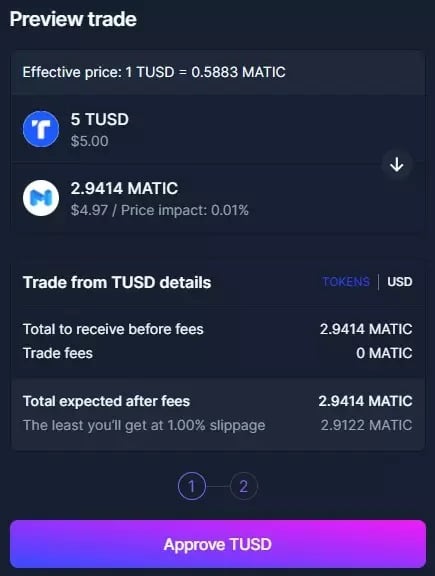

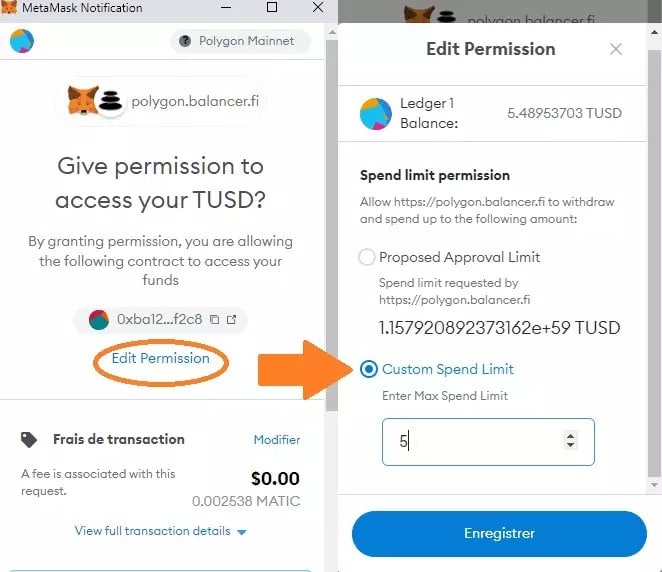

これらの承認は、しばしば「ロック解除」または「承認」ボタンで象徴されます。以下の例では、TUSDをMATICに交換する前にロック解除する必要があります:

Figure 5: Unlocking TUSD on Balancer

この例では、「TUSDを承認」をクリックすることで、99%の人が無制限の認証を申し込んでいます。

この方法は、プロトコルがハッキングされたり、何らかの問題が発生した場合に危険性が生じます。ここで考えてほしいのは、バランサーにTUSDを使う許可を無制限に与えた場合、問題のスマートコントラクトに問題があると、あなたの財布にあるすべてのTUSDが、それが存在するネットワーク上で危険にさらされる、ということです。

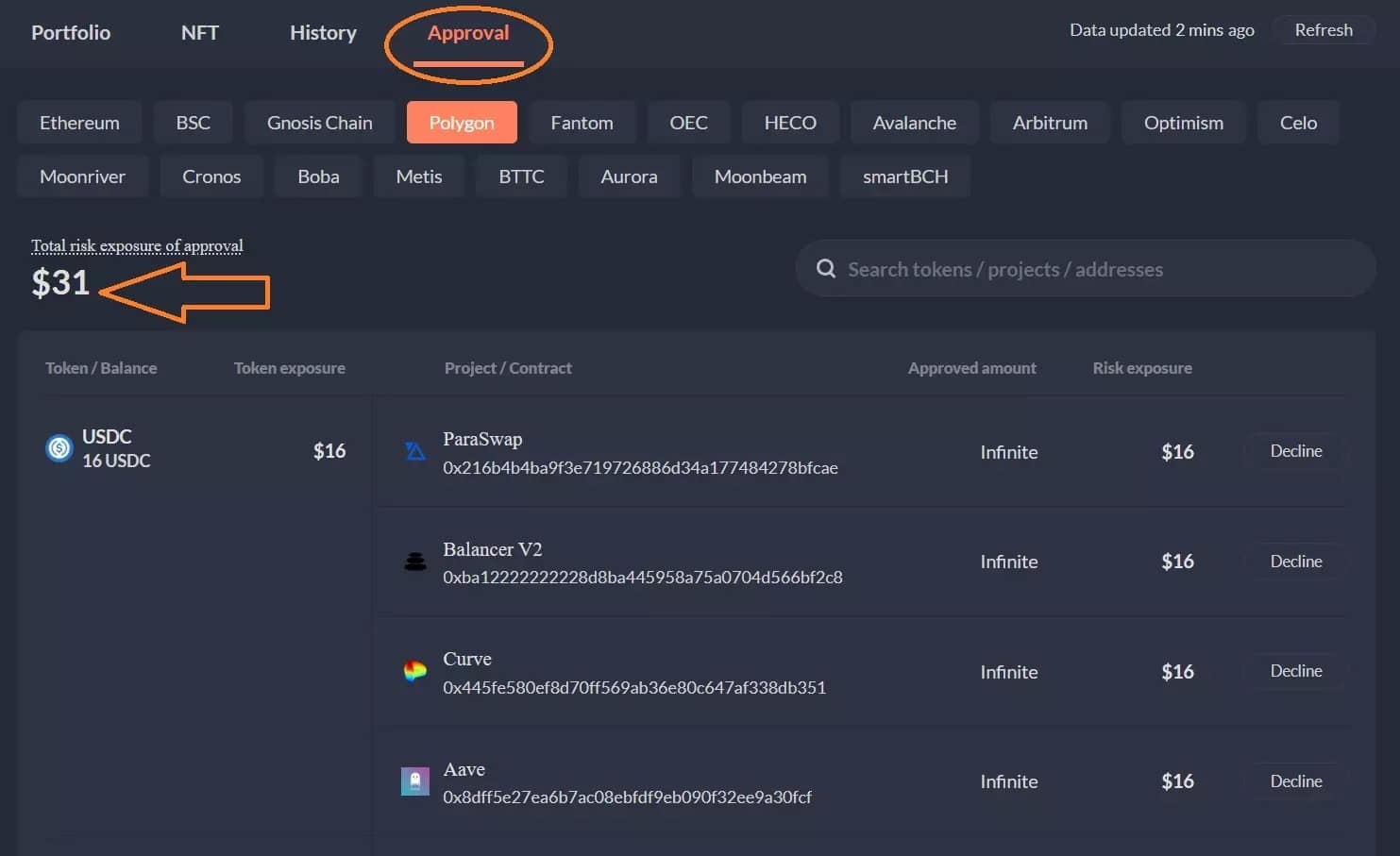

次のスクリーンショットは、Polygonネットワーク上で公開されたトークンの量と同様に、アドレス上のアセットによって与えられたすべてのパーミッションのリストを示しています.

。

図6:Polygonネットワーク上でスマートコントラクトに与えられた権限

この例の31ドルは、オーソライズにさらされるポートフォリオの総額を表しています。また、このアドレスにある16のUSDCは、4つの異なるプロトコルでアクティブな認証を得ていることがわかります。

4つのスマートコントラクトのうち1つが失敗した場合、Polygonネットワーク上のアドレスにあるすべてのUSDCが公開されます。つまり、このアドレスで1000USDCを送ると、Curveで認証されたスマートコントラクトがハッキングされた場合、1016USDCが盗まれる可能性があるのです。

ウォレットをDeBankのウェブサイトに接続し、「承認」タブにアクセスすると、EVM(Ethereum Virtual Machine)対応ネットワークの異なる詳細な承認を確認することができます。承認を取り消すには、「辞退する」をクリックする必要があります。

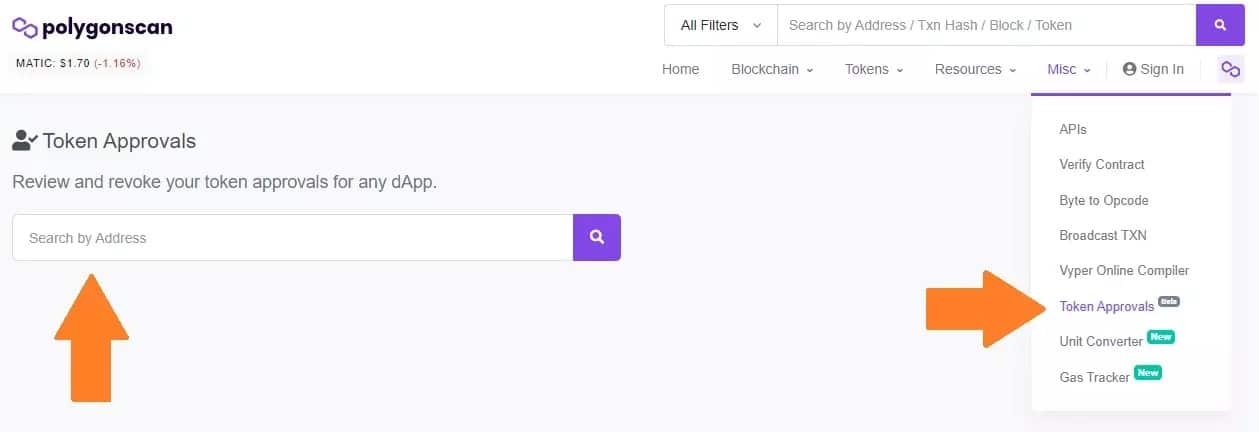

バリエーションとしては、当該ネットワークのブロックチェーンブラウザの「トークン承認」タブに直接アクセスする方法があります(この場合、PolygonScan:

です)。

図7:PolygonScanのトークン承認メニュー

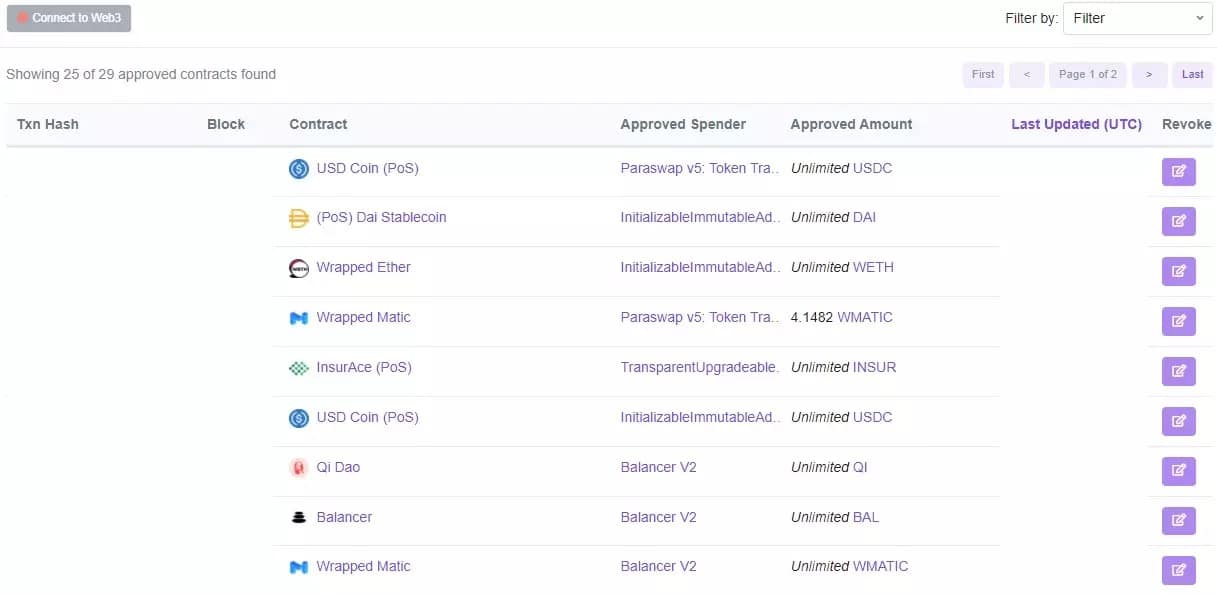

EVM対応の異なるブロックチェーンブラウザでも、ロジックは変わりません。検索バーから自分のアドレスにアクセスし、「Web3に接続」ボタンで接続します。これにより、

に付与されたすべての権限が表示されます。

図8: PolygonScanにおける住所の異なるパーミッションの表示

右側の「取り消し」オプションで、権限を削除することができます。ただし、この方法でもDeBank方式でも、リボークするたびにトランザクションが発生することに注意してください。Polygonネットワークでは大したことのないコストでも、Ethereumでは全く違うのです。そして、露出した資本に応じて認可を削除することが財務上有益であるかどうかを定義するのは、お客様次第です。

もう一つの可能性は、無限の権限を与えるのではなく、運用で使用したい暗号通貨の量に限定して権限を与えることです:

。

Figure 9: Customizing authorization via MetaMask

MetaMaskなどでスマートコントラクトを承認する場合、トランザクションを検証する前に「Edit Permission」をクリックしてください。デフォルトでは「提案された承認制限」オプションがチェックされており、ほぼ無制限のトークンを表していることがわかります。その代わりに「カスタム支出限度額」を選択すれば、取引に必要な資金のみを入力し、残りの資金を安全に確保することができます。

ただし、これらの権限管理業務には、制約がないわけではないことに留意してください。なぜなら、オーソライズを取り消すと、資産を契約に戻すためにオーソライズを返さなければならなくなり、限定オーソライズを与えた場合も同じことが言えるからです。

前述したように、これらの方法は、資金規模が限られている場合、イーサリアムのネットワーク上で制限を受ける可能性があります。正解はなく、柔軟性、コスト、リスクのトレードオフを判断し、それぞれの選択肢で起こりうる結果を負担するのは、あなた次第です。

ハードウェアウォレットを持つことで、理論的にはスマートコントラクトの認証リスクから保護されます。しかし、ある瞬間に正しいことが、いつまでも正しいとは限らないから、やはり注意が必要なのです。

さらに、プロトコルがハッキングされた場合、あなたの LP トークンは、あなたのアドレスでは安全でも、デフォルトのアプリケーションの流動性プールに空け られるため、もはや何の価値もないかもしれません。そのため、怪しいプロトコルを排除するために、上流で調査することも必要です

。

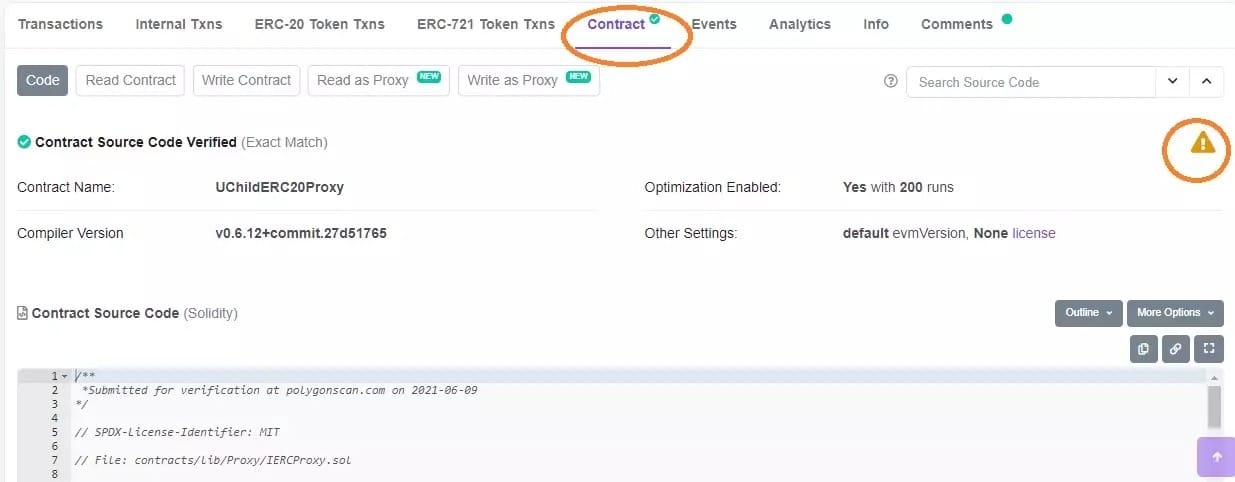

ブロックチェーン探索者とともにスマートコントラクトを検証する

。

ブロックチェーンエクスプローラーから承認済みスマートコントラクトを確認できるスクリーンショットに戻ると、「コントラクト」欄があるのがわかります。USDCの場合、スマートコントラクトをクリックすると、該当するタブにこの小さな緑色のマークが表示され、検証されていることを確認できます。

Figure 10: Paraswap’s smart contract for USDC on Polygon

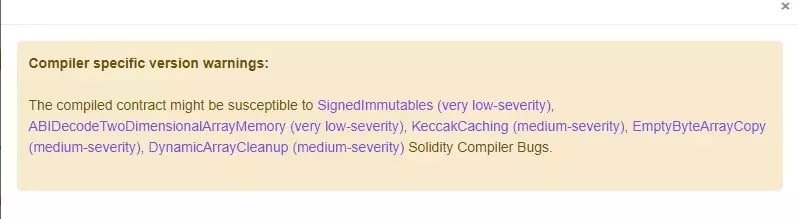

小さな「警告」ロゴで、どのようなバグが発見されたかも確認できますが、この部分は、より技術的な知識をお持ちの方にのみ意味があると思います。これは、考えられる欠陥、その重大性のレベル、および引き起こされる可能性のある結果の概要をリストアップしたものです。

Figure 11: Lists of potential vulnerabilities in Paraswap USDC smart contract

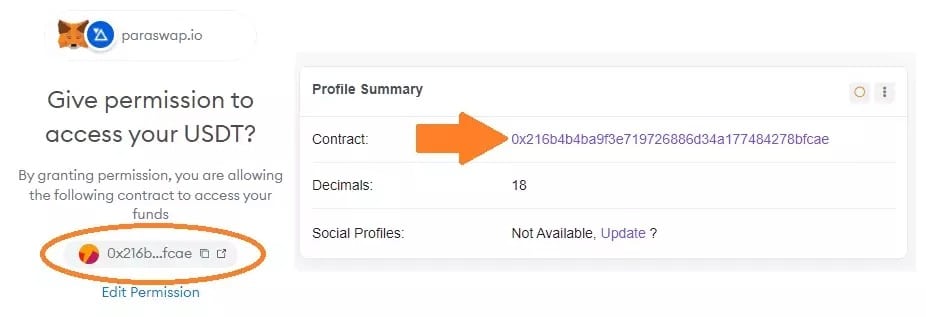

また、スマートコントラクトの認可に署名する前に、そのページに直接アクセスすることができるようになります。MetaMaskからの契約書のアドレスを1回クリックし、リダイレクトされたページの右側のボックスを2回クリックしてください。これにより、USDCの例と同じポイントに移動して必要なチェックを行うことができます:

。

Figure 12: Checking smart contract before signing

これは典型的な小さな習慣で、OpenSeaのフィッシング攻撃のように、ある種のハッキングから身を守ることができるのです。

コンサルティング監査と潜在的なハッキングの履歴

。

例えばDeFiプロトコルと対話する前にまず確認すべきことは、それがすでにハッキングされていないかどうかということです。これについては、rekt.newsのサイトで、あまりありがたくない分類がされており、フランス語で読める詳細な記事を通じて、この欠陥を悪用するための方法についても情報が提供されています。そして、その欠陥が修正されているかどうかを確認します。

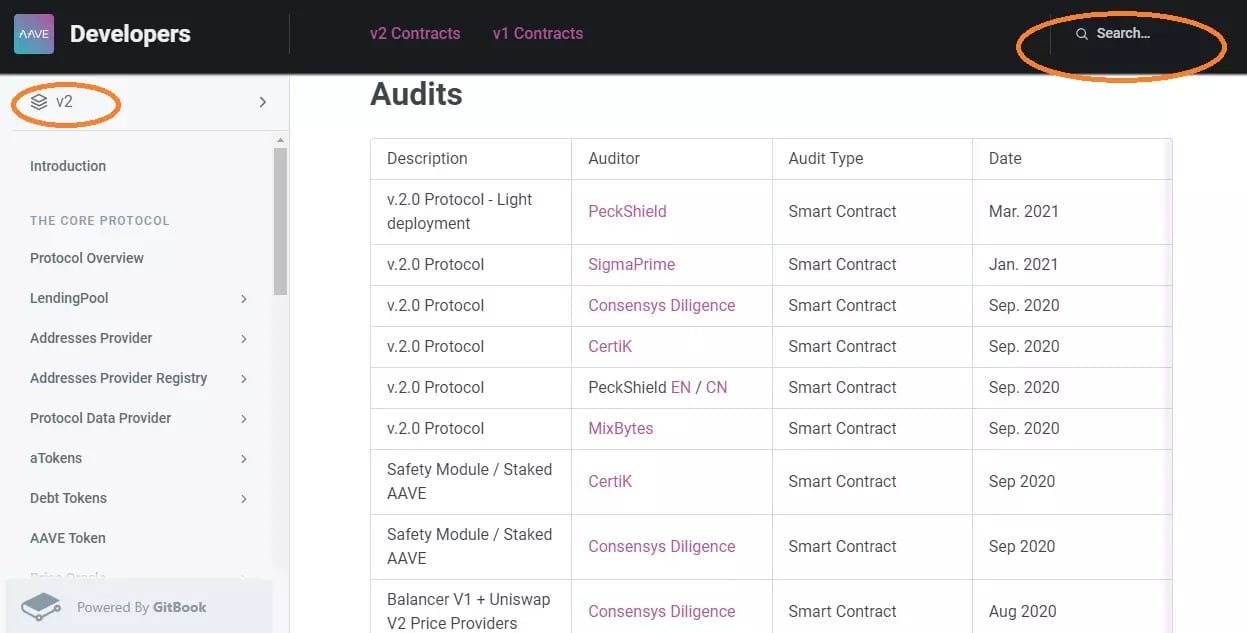

第二に、プロトコルのスマートコントラクトの監査について調べること。

一般的に、プロジェクトはホームページ(アプリケーションではなく、「ショーケース」のホームページ)からGitBookを参照します。Aaveプロトコルを例にとると、検索バーで「Audit」と検索すると、プラットフォームのすべてのスマートコントラクトの監査にアクセスできます。

図13:Aave V2スマートコントラクト監査一覧

この場合、例えばPeckShieldの監査をクリックすると、Githubに誘導され、「Informational」カテゴリー、つまり特に危険を示すものではない2項目が明らかにされていることがわかります。

エラーやその他の異常は、一般的に重大なものから順にこのように分類されます。

- 批評。

- 高い。

- ミディアム。

- 低め。

- インフォメーション。

」。

監査は、初心者が読むとややこしいかもしれませんね。しかし、発見された内容、それに伴う危険性、チームによって取られた是正措置の概要だけでも読めば、99%の人よりも多くのことができるはずです。

しかし、2つのことを念頭に置いてください。まず、すべてのスマートコントラクト監査会社が同じというわけではなく、認証を得るために「小切手を書く」だけで十分な会社もあります。

このガイドの目的は内部告発ではありませんが、名前を出さずに、ツイッターで「」+特定の専門企業名を入力すると、その分野に特化した企業が出てきます。どんなプロジェクトが、この監査を受けていることを自慢しているのか、見てください。短時間に大量の糞コインを見かけたら、これが目安になります。

第二に、監査法人がいくら真面目でも、過去の経験に頼るしかないことです。才能あるハッカーが、誰も思いつかないような欠陥を見つけるとは限りません。

とはいえ、同じスマートコントラクトで複数の企業から監査を受けているプロジェクトは、これらの主体自身が監査を受けていれば、やはり本気度が保証されることになる。

プロジェクトのウェブサイトに掲載されていない情報については、発起人に直接お問い合わせいただいても結構です。もしチームが本気なら、監査の進捗状況について正直に話し、立派な言葉であなたを眠らせようとして「魚をかき出す」ようなことはしないはずです。

デジタルポートフォリオのセキュリティに関する結論

。

これだけのアドバイスがあっても、ハッキングやその他の詐欺から安全な人はいないことを心に留めておいてください。そうでないと主張する人は、破滅してしまいます。

技術的な欠陥だけでなく、人間の騙されやすさが一番の弱点になることが多いのです。とはいえ、リスクがゼロということはありませんが、このガイドで紹介したような一連のベストプラクティスに従うことで、このリスクをある程度抑えることができ、暗号通貨とブロックチェーンという複雑なエコシステムをより穏やかにナビゲートすることが可能になります。