Zespół badaczy ze Standford przedstawił projekt stworzenia odwracalnych transakcji na Ethereum (ETH). Jeśli ta koncepcja zostanie kiedykolwiek zrealizowana, stworzyłaby nową rodzinę tokenów: ERC-20R i ERC-721R.

Koncepcja odwracalnych transakcji na Ethereum (ETH)

Kaili Wang, badaczka z Uniwersytetu Stanforda, przedstawiła białą księgę, w której wraz z kilkoma kolegami opisuje koncepcję odwracalnych transakcji:

Kradzione miliardy w kryptowalutach. Jeśli nie możemy powstrzymać kradzieży, to czy możemy zmniejszyć szkodliwe skutki?

W ciągu ostatnich miesięcy, kilku innych badaczy @Stanford i ja rozrysowaliśmy i prototypowaliśmy ERC-20R/721R, aby wspierać odwracalne transakcje na Ethereum

Zobacz post :https://t.co/38Hs0F9goU

– kaili.eth (@kaili_jenner) 24 września 2022

Badacz wyjaśnia, że pomysł na projekt wziął się z szeregu hacków, z którymi zmierzył się ekosystem. Przytacza ona takie ataki jak wart 320 milionów dolarów most Wormhole, czy też różne phishingi, których ofiarami padli np. niektórzy właściciele Bored Apes.

Prawdą jest, że w takich przypadkach przydałby się przycisk „wstecz”. Pomysł ten może jednak wydawać się sprzeczny z intuicją, gdyż samą istotą blockchaina jest to, że ma być nieodwracalny.

Oczywiście celem nie jest uczynienie całego blockchaina Ethereum odwracalnym, gdyż nie miałoby to sensu. Zamiast tego byłoby to poprzez nowy standard tokenów, które mogłyby być wykorzystywane w strategicznych przypadkach: ERC-20R i ERC-721R.

Koncepcja polegałaby na tym, że po błędzie w transakcji, czy po włamaniu, moglibyśmy w zdecentralizowanym sądzie złożyć pozew o zwrot aktywów.

Koncepcja sądu zdecentralizowanego

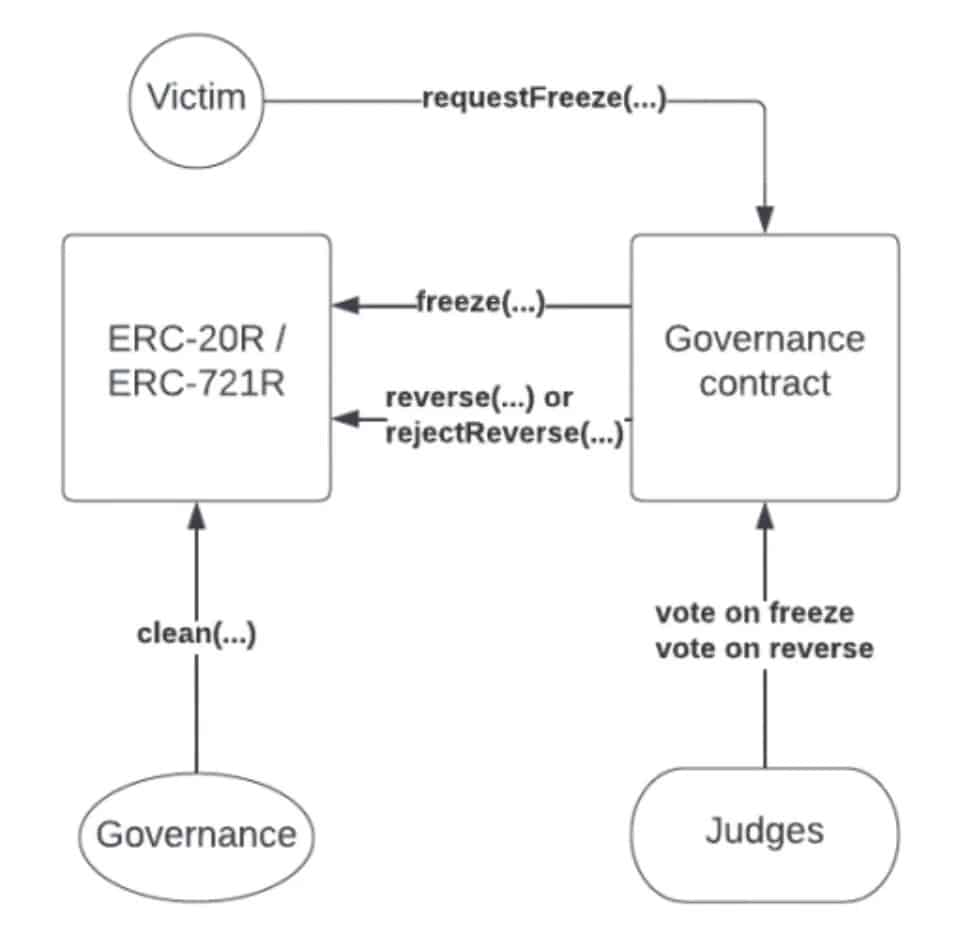

Wykonanie ERC-20R i ERC-721R polegałoby na zaimplementowaniu różnych funkcji w taki sposób, aby umożliwić wyzwania. Poniższy schemat pokazuje, jak te funkcje są wywoływane podczas procesu:

Jak działa transakcja odwracalna

Ofiara faktycznie wywołuje funkcję o nazwie „requestfreeze(…)”, która uruchamia „proces”. Najpierw sędziowie zarządzający projektem, do którego należą te tokeny, głosują nad tym, czy zamrozić aktywa, co spowoduje wywołanie funkcji „freeze(…)”. Następnie, po kolejnym głosowaniu, ci sami sędziowie zdecydują, czy użyć funkcji „reverse(…)” czy „rejectReverse(…)”, aby zwrócić tokeny ich pierwotnemu właścicielowi.

Biała księga dla tej hipotetycznej kategorii tokenów szczegółowo wyjaśnia, jak działa ten algorytm, jednak można zauważyć kilka ograniczeń.

W przypadku tokena niefunkcjonalnego (NFT) bardzo łatwo jest wiedzieć dokładnie, pod jakim adresem się znajduje, ale co z tokenami fungible? Weźmy przykład 10 skradzionych tokenów A, które zostałyby wysłane na inny adres zawierający już 10 innych „czystych” tokenów A. Następnie właściciel tego adresu wysyła je na dwa osobne adresy w równych ilościach.

W tym przykładzie nie można dokładnie wiedzieć, gdzie znajdują się skradzione tokeny, a mimo to algorytm celowałby tylko w jeden adres.

O ile transakcje odwracalne przedstawione przez Kaili Wang są interesujące, to zwracamy uwagę, że w przypadku włamania trzeba by było reagować bardzo szybko, gdyż „okno możliwości” byłoby bardzo ograniczone.

Taka technologia nie mogłaby być zastosowana w całym ekosystemie, ale gdyby się pojawiła, niektóre zdecentralizowane organizacje autonomiczne (DAO) mogłyby na przykład uznać ją za interesującą do zaadoptowania dla swoich tokenów zarządzania.