Ursprünglich als „glücklicher“ Arbitrum-Airdrop-Empfänger gemeldet, scheint eine Krypto-Adresse tatsächlich über 600 verschiedene Krypto-Wallets um mehr als 930.000 ARB-Token betrogen zu haben.

Die Blockchain-Intelligence-Firma Arkham bestätigte gegenüber TCN, dass auch sie herausgefunden hat, dass die Adresse „zu einem Hacker gehört, der Gelder von Arbitrum-Nutzern erbeutet.“

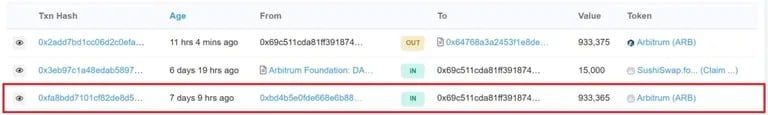

Ein genauerer Blick auf die Transaktionen der Adresse zeigt, dass sie am 24. März, einen Tag nach dem mit Spannung erwarteten Airdrop des Layer-2-Netzwerks, 933.365 ARB-Token von einer anderen Arbitrum-Adresse erhalten hat. ARB ist der native Governance-Token, der hinter der Layer-2-Skalierungslösung für Ethereum namens Arbitrum steht.

Übertragung von 933.365 ARB-Tokens auf der Kette. Quelle: Arbiscan.

Die Quelle dieser Token ist ein anderer Vertrag, dessen Ersteller auf Arbitrums Blockchain-Explorer als „Fake_Phishing18“ gekennzeichnet ist.

Der unabhängige On-Chain-Forscher 0xKnight bestätigte ebenfalls, dass er Opferberichte des Hacks gefunden hat. Nutzer beschwerten sich, dass ihre ARB-Token automatisch in die Wallets der Hacker übertragen wurden.

Der Ethereum-Smart-Contract-Entwickler Brainsy meldete den bösartigen Vertrag, der von „Fake_Phishing18“ erstellt wurde, ebenfalls am 24. März. Sie sagten, dass die Interaktion mit dem Vertrag eine zusätzliche Transaktionsanfrage erzeugt, die so aussieht, als käme sie von der Wallet des Absenders, aber in Wirklichkeit ein Phishing-Angriff ist.

Halten Sie Ausschau nach diesem gefälschten Arbitrum-Vertrag da draußen.

Wenn ich etwas sende, macht der gefälschte Vertrag auch eine „Transaktion“, die so aussieht, als käme sie aus meiner Brieftasche. Ich nehme an, um mich dazu zu bringen, mit dem Vertrag zu interagieren. Bleiben Sie sicher da draußen. pic.twitter.com/ygGOddlTGU

– Brainsy (@BrainsyEth) März 24, 2023

MetaMask hat vor dieser Art von Angriffen gewarnt und sie als „Adressvergiftung“ bezeichnet.

Dabei handelt es sich um einen Versuch, bei dem Angreifer die Adressliste der Geldbörsen von Benutzern vergiften, indem sie beliebige Transaktionen von Adressen senden, die denen ähneln, mit denen der Benutzer bereits interagiert hat.

In diesem Fall scheint der Angreifer sowohl einen Phishing-Angriff über einen bösartigen Smart Contract als auch Adressvergiftung eingesetzt zu haben, wobei Brainsy angibt, dass die Transaktion so aussieht, „als käme sie von der Brieftasche [des Nutzers]“.

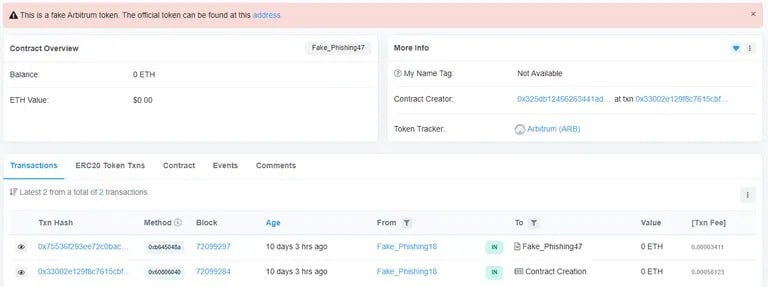

Das Tag „Fake_Phishing18“ ist auch mit einer anderen Adresse namens „Fake_Phishing47“ verbunden, die am 21. März einen gefälschten ARB-Token-Kontrakt bereitgestellt hat.

Das Bild unten zeigt, dass das mit „Fake_Phishing18“ gekennzeichnete Konto den Vertrag für die gefälschten ARB-Token erstellt und dann das Eigentum an „Fake_Phishing47“ übertragen hat.

Vertragsdetails für gefälschte ARB-Token. Quelle: Arbiscan

Dasselbe Unternehmen hat möglicherweise eine gefälschte Aribtrum-Website erstellt, die behauptet, dass der Hacker die Kontrolle über die Geldbörsen der Nutzer erhält, wenn diese mit der Website interagieren.

So kursierte am Tag des Airdrops in einigen Social-Media-Gruppen mindestens eine identische Website wie die Claim-Website der Arbitrum Foundation.

Die gefälschte Website forderte ARB-Token im Namen der Nutzer an und übertrug sie auf deren Geldbörsen. Der einzige feine Unterschied besteht darin, dass die Original-Website einen Countdown für das Ende des Claiming-Prozesses anzeigt: