Początkowo zgłoszony jako „szczęśliwy” odbiorca zrzutów Arbitrum, jeden adres kryptowaluty wydaje się faktycznie wyłudzać ponad 600 różnych portfeli kryptowalutowych na ponad 930 000 tokenów ARB.

Blockchain intelligence firm Arkham potwierdziło w rozmowie z TCN, że oni również zidentyfikowali, że adres ten „należy do hakera, który wymiata fundusze od użytkowników Arbitrum. „

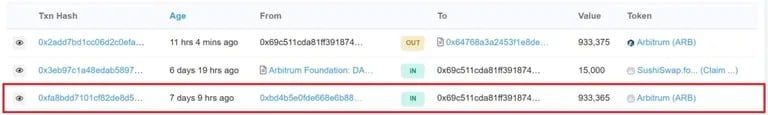

Bliższe spojrzenie na transakcje konkretnego adresu ujawnia, że otrzymał on 933 365 tokenów ARB z innego adresu Arbitrum 24 marca, dzień po bardzo oczekiwanym zrzucie sieci layer-2. ARB jest natywnym tokenem zarządzania stojącym za rozwiązaniem skalowania warstwy-2 dla Ethereum o nazwie Arbitrum.

Transfer 933,365 tokenów ARB na łańcuchu. Źródło: Arbiscan.

Źródłem tych tokenów jest inny kontrakt, którego twórca jest oznaczony jako „Fake_Phishing18” na eksploratorze blockchain Arbitrum.

Niezależny badacz on-chain 0xKnight również potwierdził, że znalazł raporty ofiar o włamaniu. Użytkownicy skarżyli się, że ich tokeny ARB zostały „auto-claimed” do portfeli hakera.

Twórca inteligentnego kontraktu Ethereum, Brainsy, zasygnalizował złośliwy kontrakt stworzony przez „Fake_Phishing18” również 24 marca. Powiedzieli, że interakcja z kontraktem tworzy dodatkowe żądanie transakcji, które wygląda tak, jakby pochodziło z portfela nadawcy, ale zamiast tego jest atakiem phishingowym.

Uważaj na ten fałszywy kontrakt Arbitrum na zewnątrz.

Kiedy robię wysyłkę, fałszywy kontrakt robi również „transakcję”, która wygląda jak z mojego portfela. Zakładam, że ma to na celu skłonienie mnie do interakcji z kontraktem. Bądźcie bezpieczni. pic.twitter.com/ygGOddlTGU

– Brainsy (@BrainsyEth) 24 marca 2023

MetaMask ostrzegał przed tego typu atakami i określił je mianem „zatruwania adresów”.

Jest to próba, w której napastnicy zatruwają listę adresową portfeli użytkowników, wysyłając arbitralne transakcje z adresów, które ściśle przypominają te, z którymi użytkownik już wchodził w interakcje.

W tym przypadku wydaje się, że atakujący wykorzystał zarówno atak phishingowy za pośrednictwem złośliwego inteligentnego kontraktu, jak i zatruwanie adresów, przy czym Brainsy wskazuje, że dzięki temu transakcja wygląda „tak, jakby pochodziła z portfela [użytkownika]. „

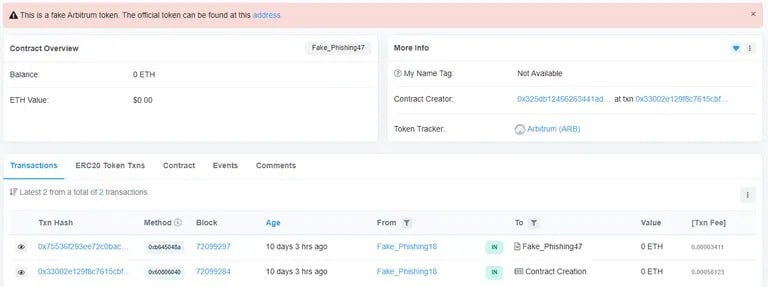

Tag „Fake_Phishing18” jest również powiązany z innym adresem o nazwie „Fake_Phishing47”, który wdrożył fałszywy kontrakt tokenowy ARB 21 marca.

Poniższy obraz pokazuje, że konto oznaczone tagiem „Fake_Phishing18” stworzyło kontrakt na fałszywe tokeny ARB, a następnie przeniosło własność na „Fake_Phishing47. „

Szczegóły kontraktu dla fałszywych tokenów ARB. Źródło: Arbiscan

Ten sam podmiot mógł stworzyć fałszywą stronę z roszczeniami Aribtrum, że jeśli użytkownicy wejdą w interakcję ze stroną, da ona hakerowi kontrolę nad portfelami użytkowników.

Na przykład, w dniu zrzutu w niektórych grupach mediów społecznościowych krążyła co najmniej jedna identyczna strona internetowa jak strona roszczeniowa Fundacji Arbitrum.

Fałszywa strona domagała się tokenów ARB w imieniu użytkowników i przekazywała je do ich portfeli. Jedyną subtelną różnicą między nimi jest to, że oryginalna strona posiada odliczanie do kiedy proces roszczeniowy się zakończy.