Inizialmente segnalato come un “fortunato” destinatario dell’airdrop di Arbitrum, un indirizzo di criptovaluta sembra aver in realtà truffato oltre 600 diversi portafogli di criptovaluta per più di 930.000 token ARB.

La società di intelligence blockchain Arkham ha confermato a TCN di aver identificato che l’indirizzo “appartiene a un hacker che sta sottraendo fondi agli utenti di Arbitrum”.

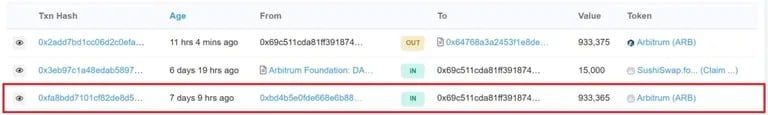

Un’analisi più approfondita delle transazioni dell’indirizzo specifico rivela che ha ricevuto 933.365 token ARB da un altro indirizzo Arbitrum il 24 marzo, un giorno dopo l’attesissimo airdrop della rete layer-2. ARB è il token di governance nativo alla base della soluzione di scaling layer-2 per Ethereum chiamata Arbitrum.

Trasferimento di 933.365 token ARB sulla catena. Fonte: Arbiscan.

La fonte di questi gettoni è un altro contratto il cui creatore è etichettato come “Fake_Phishing18” sul blockchain explorer di Arbitrum.

Anche il ricercatore indipendente sulla catena 0xKnight ha confermato di aver trovato segnalazioni di vittime dell’hack. Gli utenti si sono lamentati del fatto che i loro token ARB sono stati “auto-richiamati” nei portafogli dell’hacker.

Lo sviluppatore di smart contract di Ethereum Brainsy ha segnalato il contratto dannoso creato da “Fake_Phishing18” il 24 marzo. Hanno dichiarato che l’interazione con il contratto crea una richiesta di transazione aggiuntiva che sembra provenire dal portafoglio del mittente, ma che invece è un attacco di phishing.

Attenzione a questo falso contratto Arbitrum in circolazione.

Quando effettuo un invio, il falso contratto effettua anche una “transazione” che sembra provenire dal mio portafoglio. Presumo per farmi interagire con il contratto. Rimanete al sicuro là fuori. pic.twitter.com/ygGOddlTGU

– Brainsy (@BrainsyEth) 24 marzo 2023

MetaMask ha messo in guardia da questo tipo di attacco, definendolo “avvelenamento degli indirizzi”.

Si tratta di un tentativo in cui gli aggressori avvelenano l’elenco degli indirizzi dei portafogli degli utenti inviando transazioni arbitrarie da indirizzi che assomigliano molto a quelli con cui l’utente ha già interagito.

In questo caso, l’aggressore sembra aver utilizzato sia un attacco di phishing attraverso uno smart contract dannoso che l’avvelenamento degli indirizzi, con Brainsy che indica che la transazione sembra “provenire dal portafoglio [degli utenti]”.

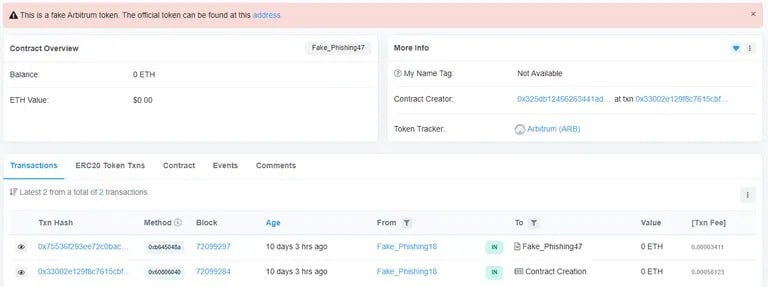

Il tag “Fake_Phishing18” è anche associato a un altro indirizzo chiamato “Fake_Phishing47” che ha distribuito un falso contratto di token ARB il 21 marzo.

L’immagine sottostante mostra che l’account con tag “Fake_Phishing18” ha creato il contratto per i falsi token ARB e poi ne ha trasferito la proprietà a “Fake_Phishing47. “

Dettagli del contratto per i falsi token ARB. Fonte: Arbiscan

La stessa entità potrebbe aver creato un falso sito di rivendicazione di Aribtrum che, se gli utenti avessero interagito con il sito, avrebbe dato all’hacker il controllo sui portafogli degli utenti.

Ad esempio, c’era almeno una pagina web identica al sito di rivendicazione della Fondazione Arbitrum che circolava in alcuni gruppi di social media il giorno dell’airdrop.

Il sito web falso rivendicava i token ARB per conto degli utenti e li trasferiva nei loro portafogli. L’unica sottile differenza tra i due è che il sito web originale ha un conto alla rovescia per la fine del processo di rivendicazione.