Initialement signalée comme un destinataire « chanceux » d’un airdrop Arbitrum, une adresse cryptographique semble en fait avoir escroqué plus de 600 portefeuilles cryptographiques différents pour plus de 930 000 jetons ARB.

La société d’intelligence blockchain Arkham a confirmé à TCN qu’elle a également identifié que l’adresse « appartient à un pirate qui détourne les fonds des utilisateurs d’Arbitrum. «

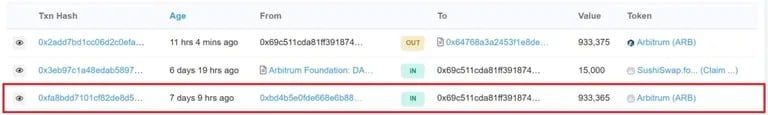

Un examen plus approfondi des transactions de l’adresse en question révèle qu’elle a reçu 933 365 jetons ARB d’une autre adresse Arbitrum le 24 mars, un jour après l’airdrop très attendu du réseau de couche 2. ARB est le jeton de gouvernance natif derrière la solution de mise à l’échelle de la couche 2 pour Ethereum appelée Arbitrum.

Transfert de 933 365 jetons ARB sur la chaîne. Source : Arbiscan.

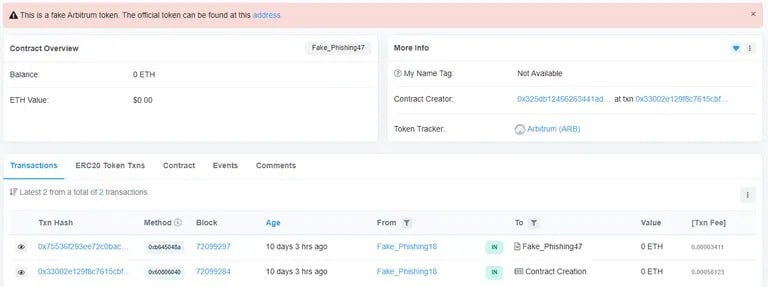

La source de ces jetons est un autre contrat dont le créateur est identifié comme « Fake_Phishing18 » sur l’explorateur de blockchain d’Arbitrum.

Le chercheur indépendant 0xKnight a également confirmé qu’il avait trouvé des rapports de victimes du piratage. Les utilisateurs se sont plaints que leurs jetons ARB avaient été « réclamés automatiquement » dans les portefeuilles des pirates.

Le développeur de contrats intelligents Ethereum Brainsy a également signalé le contrat malveillant créé par « Fake_Phishing18 » le 24 mars. Ils ont déclaré que l’interaction avec le contrat crée une demande de transaction supplémentaire qui semble provenir du portefeuille de l’expéditeur, mais qui est en fait une attaque de phishing.

Faites attention à ce faux contrat Arbitrum.

Lorsque j’effectue un envoi, le faux contrat effectue également une « transaction » qui semble provenir de mon portefeuille. Je suppose que c’est pour me faire interagir avec le contrat. Restez en sécurité. pic.twitter.com/ygGOddlTGU

– Brainsy (@BrainsyEth) Le 24 mars 2023

MetaMask a mis en garde contre ce type d’attaque et l’a appelé « empoisonnement d’adresse ».

Il s’agit d’une tentative par laquelle les attaquants empoisonnent la liste d’adresses des portefeuilles des utilisateurs en envoyant des transactions arbitraires à partir d’adresses qui ressemblent beaucoup à celles avec lesquelles l’utilisateur a déjà interagi.

Dans ce cas, l’attaquant semble avoir utilisé à la fois une attaque de phishing par le biais d’un contrat intelligent malveillant et l’empoisonnement d’adresses, Brainsy indiquant qu’il fait en sorte que la transaction ait l’air « de provenir du portefeuille [de l’utilisateur]. «

Le tag « Fake_Phishing18 » est également associé à une autre adresse appelée « Fake_Phishing47 » qui a déployé un faux contrat de jeton ARB le 21 mars.

L’image ci-dessous montre que le compte étiqueté « Fake_Phishing18 » a créé le contrat pour les faux jetons ARB et en a ensuite transféré la propriété à « Fake_Phishing47 ».

Détails du contrat pour les faux jetons ARB. Source : Arbiscan

La même entité peut avoir créé un faux site Aribtrum prétendant que si les utilisateurs interagissaient avec le site Web, cela donnerait au pirate le contrôle des portefeuilles des utilisateurs.

Par exemple, au moins une page web identique au site de revendication de la Fondation Arbitrum circulait dans certains groupes de médias sociaux le jour de l’airdrop.

Le faux site web réclamait des jetons ARB au nom de l’utilisateur et les transférait dans son portefeuille. La seule différence subtile entre les deux est que le site original affiche un compte à rebours pour la fin du processus de réclamation.