MetaMask berichtet von einem Anstieg der Angriffe durch „address poisoning“. Wir geben einen Überblick über diesen Betrug, der auf Unachtsamkeit setzt, und darüber, wie man sich davor schützen kann.

Was ist Adress Poisoning?

Die Unterstützung der MetaMask-Wallet hat die Gemeinschaft auf das Phänomen des „Address Poisoning“ oder Adressvergiftung aufmerksam gemacht, das sich immer weiter ausbreitet. Das Konzept ist einfach: Die Unaufmerksamkeit eines Anlegers wird ausgenutzt, um ihm seine Kryptowährungen zu stehlen.

Ein neuer Scam mit dem Namen ‚Address Poisoning‘ ist auf dem Vormarsch. So funktioniert es: Nachdem Sie eine normale Transaktion gesendet haben, sendet der Scammer ein $0-Token txn und „vergiftet“ so die txn-Geschichte. (1/3)

– MetaMask Support (@MetaMaskSupport) January 11, 2023

Um ihren Angriff erfolgreich durchzuführen, wird eine böswillige Person nach Adressen suchen, die häufig Geld tauschen. Dies kann ein Zeichen dafür sein, dass eine einzige Person sowohl Adresse A als auch Adresse B besitzt und regelmäßig Kryptowährungen zwischen den beiden Adressen hin- und herschiebt.

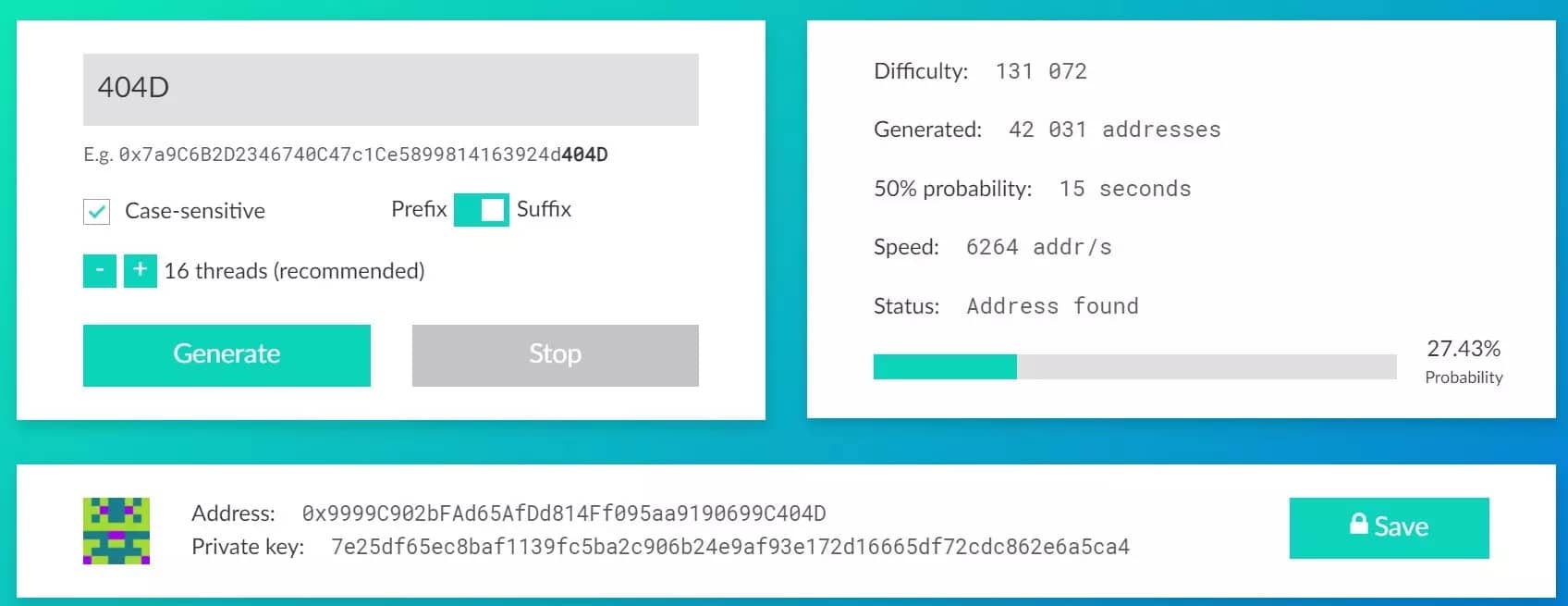

Der Angreifer erstellt dann mithilfe eines „Vanity“-Adressgenerators eine Adresse, die der Adresse A oder B ähnlich ist. Diese Art von Software ermöglicht es, einen privaten Schlüssel für eine öffentliche Adresse zu generieren, die bestimmte Zeichen enthält.

Wählen wir zum Beispiel eine Adresse völlig willkürlich auf Etherscan: 0x8e7Ec153f5362f71083eF0Fd5784dc082c07404D. Angenommen, ein Hacker möchte auf diese Adresse, die wir „Adresse A“ nennen, abzielen, dann könnte er versuchen, eine Adresse mit denselben letzten vier Zeichen bei einem Dienst wie „Vanity-ETH“ zu erstellen. In der Regel ist es einfacher, sich das Ende oder den Anfang einer Adresse zu merken als die vollständige alphanumerische Folge:

Privater Schlüssel, der mit einer personalisierten Adresse dank Vanity-ETH erzeugt wurde

Mit dieser neuen Adresse wird der Hacker dann eine kleine Menge Kryptowährungen an die Zieladresse, nämlich „Adresse B“, senden, sodass die betrügerische Adresse in der Chronik seines zukünftigen Opfers erscheint und an Adresse A erinnert.

Bei künftigen Transaktionen von Adresse B aus muss das Ziel nur die betrügerische Adresse in seinen Transaktionsverlauf kopieren, weil es denkt, dass es Adresse A kopiert hat, und schon sendet es sein Geld von sich aus an den Angreifer.

Wie kann man sich vor solchen Angriffen schützen?

Bisher ist es a priori nicht möglich, eingehende Transaktionen in einer öffentlichen Blockchain wie Ethereum (ETH) zu blockieren. Das bedeutet, dass jedermann seine Adressen durch Adressvergiftung verschmutzt sehen kann. Angesichts dieser Tatsache bleibt die beste Parade Wachsamkeit.

Die meisten Wallets wie Frame, MetaMask oder Keplr, um ein Beispiel aus dem Cosmos-Ökosystem (ATOM) zu nennen, ermöglichen es, eine Adresse direkt aus der Anwendung heraus zu kopieren. Dadurch wird verhindert, dass man in seiner Transaktionshistorie nach einer Adresse suchen muss und Gefahr läuft, in eine Falle zu tappen.

Sollte es notwendig sein, die Transaktionshistorie nach einer Adresse zu durchsuchen, muss 100%ig sichergestellt werden, dass es sich um die richtige Adresse handelt.

Die Verwendung von benutzerdefinierten Adressen wurde auch bei dem DNS-Angriff von Convex (CVX) im Juni 2022 verwendet, bei dem der Hacker die Smart Contracts auf der Website durch seine eigenen Vanity-Adressen ersetzt hatte.

Ein Betrugsversuch, der scheinbar so einfach wie Address Poisoning ist, erinnert also daran, dass sehr oft die größte Schwachstelle in einem System der menschliche Faktor bleibt.