I portafogli digitali come MetaMask, xDeFi o anche Frame, sono essenziali per interagire con il mondo delle criptovalute, soprattutto la finanza decentralizzata (DeFi). Ma queste estensioni del browser sono anche altamente suscettibili di hacking. Ecco 7 buone pratiche da seguire, che, se non eliminano completamente questo rischio, vi proteggeranno al meglio dal potenziale furto dei vostri beni.

Precauzioni di base per proteggere il tuo portafoglio di criptovalute

Collegare il tuo portafoglio digitale a un portafoglio fisico

Se usate portafogli come MetaMask, siete i proprietari delle vostre chiavi private, questo si chiama portafogli non custodiali. Questo ha un grande vantaggio e un grande svantaggio:

- Advantage: sei l’unico responsabile delle tue criptovalute;

- Svantaggio: sei l’unico responsabile delle tue criptovalute.

Questa dose di ironia è effettivamente destinata a farvi riflettere su tutto ciò che è coinvolto. Naturalmente, non devi rispondere a nessuno, e questa è una delle bellezze del nostro ecosistema. Ma se fai il minimo errore, non c’è un servizio clienti che possa rimediare.

Il primo e più importante consiglio è quello di utilizzare un portafoglio hardware insieme ai tuoi portafogli digitali. Questi possono essere acquistati da circa 60 euro per i modelli più semplici a diverse centinaia per i più sofisticati.

Quando il tuo capitale di criptovalute inizia a crescere, non trascurare questo investimento. In effetti, abbiamo avuto di nuovo la prova qualche tempo fa che i portafogli che funzionano come estensioni del browser non sono del tutto sicuri.

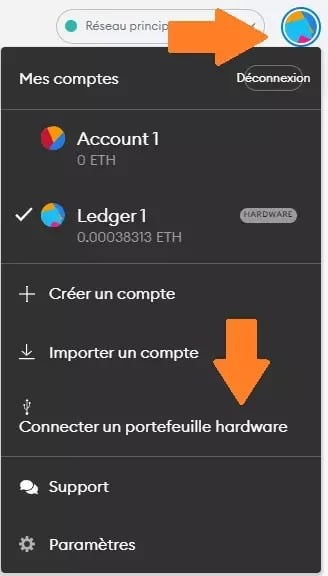

La maggior parte dei portafogli digitali offre una funzione “Connect hardware wallet”. Questo vi permetterà di usarli con una chiave Ledger o Trezor, per citarne solo alcune.

Figura 1: Collegamento di un portafoglio hardware a MetaMask

La forza di questi strumenti sta nel fatto che anche se qualcuno prende il controllo del vostro computer a distanza, non sarà in grado di eseguire operazioni. Infatti, sarà necessario effettuare una convalida fisica di questa transazione direttamente dal portafoglio hardware collegato.

Naturalmente, non dovreste salvare nessuna chiave privata, frase o file di recupero sul vostro computer per nessun indirizzo. E questo include un portafoglio hardware, tale comportamento avrebbe tanto senso quanto mettere la propria carta di credito nella foto del profilo di Facebook.

Recupero di un link di piattaforma da CoinGecko o CoinMarketCap

Quando visiti un protocollo per la prima volta, scegli di accedere attraverso CoinGecko o CoinMarketCap. Questo vi darà sicuramente l’indirizzo giusto piuttosto che un link fraudolento trovato tramite il vostro motore di ricerca. A meno che CoinGecko o CoinMarketCap non siano stati loro stessi hackerati, ma questo è un altro discorso…

Puoi poi salvare questo link nei tuoi preferiti per un uso futuro e/o usare la voce automatica nella tua barra di ricerca per arrivare all’indirizzo giusto.

Una variante di questo metodo è usare il Twitter ufficiale del protocollo in questione. Assicurati che l’account abbia il logo “verificato” in modo da non essere intrappolato da un profilo falso.

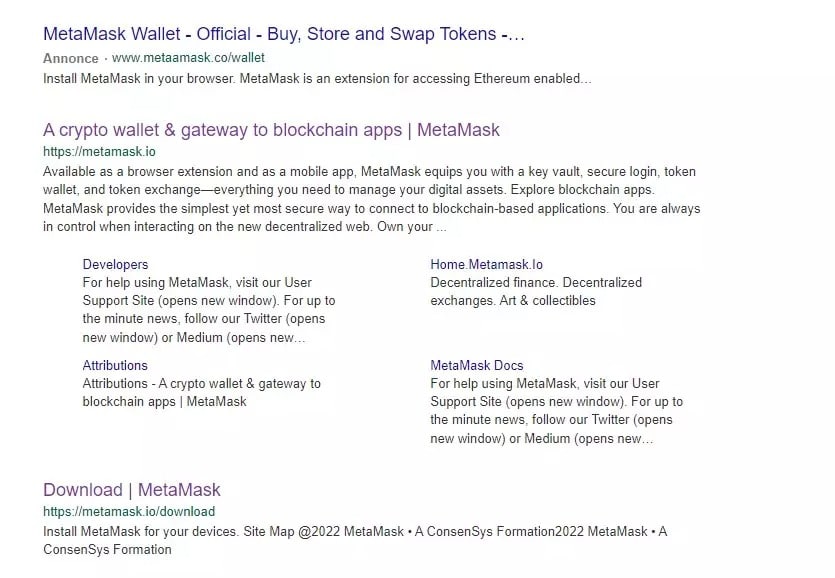

Quest’ultima raccomandazione è valida anche per i portafogli del browser, come mostrato nell’illustrazione qui sotto. Infatti, il primo risultato della nostra ricerca “MetaMask Wallet” è un annuncio che reindirizza a un falso sito MetaMask, come indicato dall’URL con una “A” in più e il dominio sbagliato (.co invece di .io). Se inserisci la tua frase di recupero su questo, puoi essere sicuro di dire addio alle tue criptovalute.

Figura 2: Annuncio fraudolento nel primo risultato di ricerca MetaMask

Il vero indirizzo di MetaMask è metamask.io, non metamaask, o .com, o altre varianti. Lo stesso vale per xDeFi, Frame, Keplr o Phantom per citarne alcuni, che sono spesso colpiti in tali spoofs.

Cercare tentativi di phishing

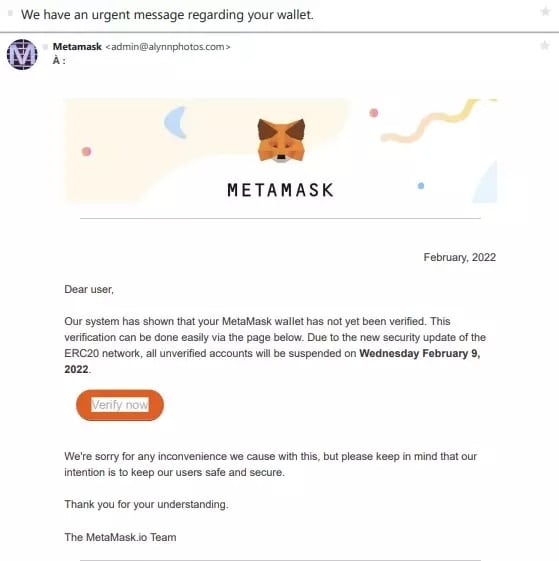

La meccanica qui è semplice: giocheranno sulle vostre emozioni per intrappolarvi. In questo caso, è spesso la paura ad essere usata, come in questa email fraudolenta che si spaccia per un messaggio ufficiale di MetaMask

Figura 3: Tentativo di phishing con una pseudo-email da MetaMask

Secondo quanto scritto, le azioni di sicurezza devono essere eseguite. Tuttavia, se si copia e incolla l’indirizzo del pulsante, si può vedere che non punta al sito ufficiale di MetaMask. L’obiettivo è ancora una volta quello di rubare le chiavi private.

Supponete che se c’è davvero una violazione della sicurezza, i team del progetto non vi invieranno email, ma comunicheranno direttamente sui loro social network ufficiali come Twitter.

Inoltre, pensateci, come, al di fuori del KYC, le applicazioni decentralizzate potrebbero avere il vostro indirizzo email nel loro database quando non è necessario per utilizzare i loro servizi?

Su una nota più generale, ma sempre nello stesso spirito, siate particolarmente vigili sui social network come Discord e ancora di più con Telegram. I canali di progetti falsi sono numerosi e diventa molto facile essere ingannati venendo reindirizzati ad una truffa

Non toccare i gettoni dal nulla

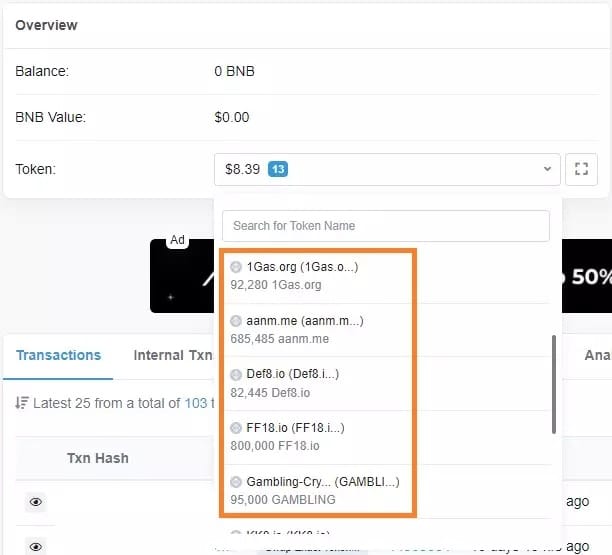

Quando guardiamo i nostri indirizzi sui browser blockchain, tutti noi abbiamo token nei nostri portafogli che non sappiamo da dove vengono.

Figura 4: Esempio di gettoni di truffa sul BSC

L’istruzione è semplice: non toccarlo. Questi gettoni possono avere o meno un cosiddetto valore, ma spesso hanno tutti lo stesso scopo: sifonare il tuo conto.

In questo tipo di truffa, i malintenzionati inviano casualmente un token a più indirizzi nella speranza che qualcuno cerchi di venderlo.

La futura vittima cercherà poi di scambiare il token in questione in un bene più convenzionale come ETH per esempio. Questo sarà fatto o da uno scambio decentralizzato o dal “sito del progetto”. In entrambi i casi, permetterà inconsapevolmente a un contratto intelligente di svuotare il suo conto.

Il token in questione può anche avere un nome simile a quello di una criptovaluta più famosa per confondere. Tieni presente che se non sei in qualche modo responsabile dell’arrivo di un gettone al tuo indirizzo, allora è probabilmente una truffa.

Per aggiungere a queste precauzioni, evita di maneggiare le tue criptovalute quando non sei in uno stato emotivo ottimale. Anche i più esperti tra noi possono cadere in semplici trappole a causa della stanchezza, dello stress o della disattenzione. Ora diamo un’occhiata ad alcune precauzioni ancora più avanzate che vi aiuteranno ad evitare il maggior numero possibile di rischi.

Precauzioni supplementari

Gestisci i permessi del tuo portafoglio

Quando interagisci con uno smart contract, devi autorizzarlo a spendere i tuoi token. Per illustrare questo, immaginate di voler aggiungere liquidità al pool ETH-USDT sulla borsa decentralizzata di vostra scelta. Dovrete dare 3 permessi:

- Uno per il tuo ETH;

- Uno per il tuo USDT;

- One per il token LP risultante per farlo fruttare.

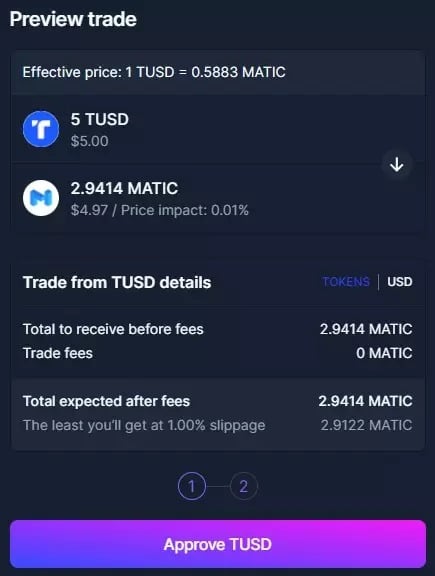

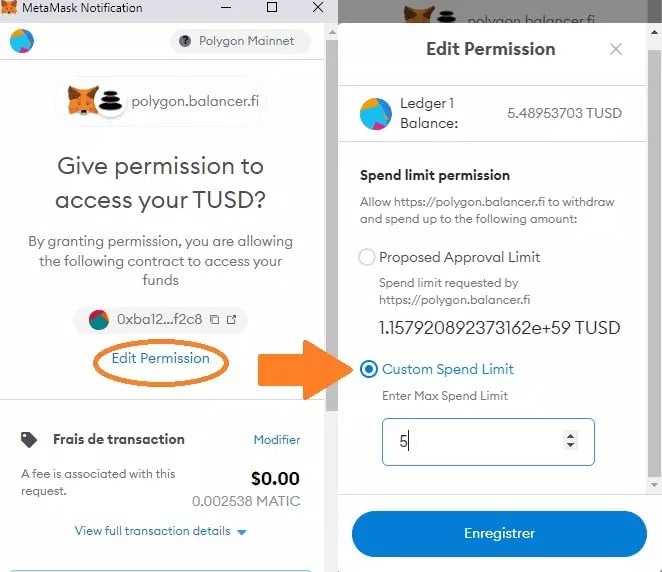

Queste approvazioni sono spesso simboleggiate dal pulsante “Sblocca” o “Approva”, come nell’esempio qui sotto dove TUSD deve essere sbloccato prima di poter essere scambiato con MATIC:

Figure 5: Unlocking TUSD on Balancer

In questo esempio, cliccando su “Approve TUSD”, il 99% delle persone si iscrive per autorizzazioni illimitate.

Il pericolo di questa pratica sorge se il protocollo viene violato o ha qualche tipo di problema. Considera qui che se dai a Balancer il permesso illimitato di spendere i tuoi TUSD, un problema con lo smart contract in questione mette a rischio TUTTI i TUSD nel tuo portafoglio sulla rete dove risiede.

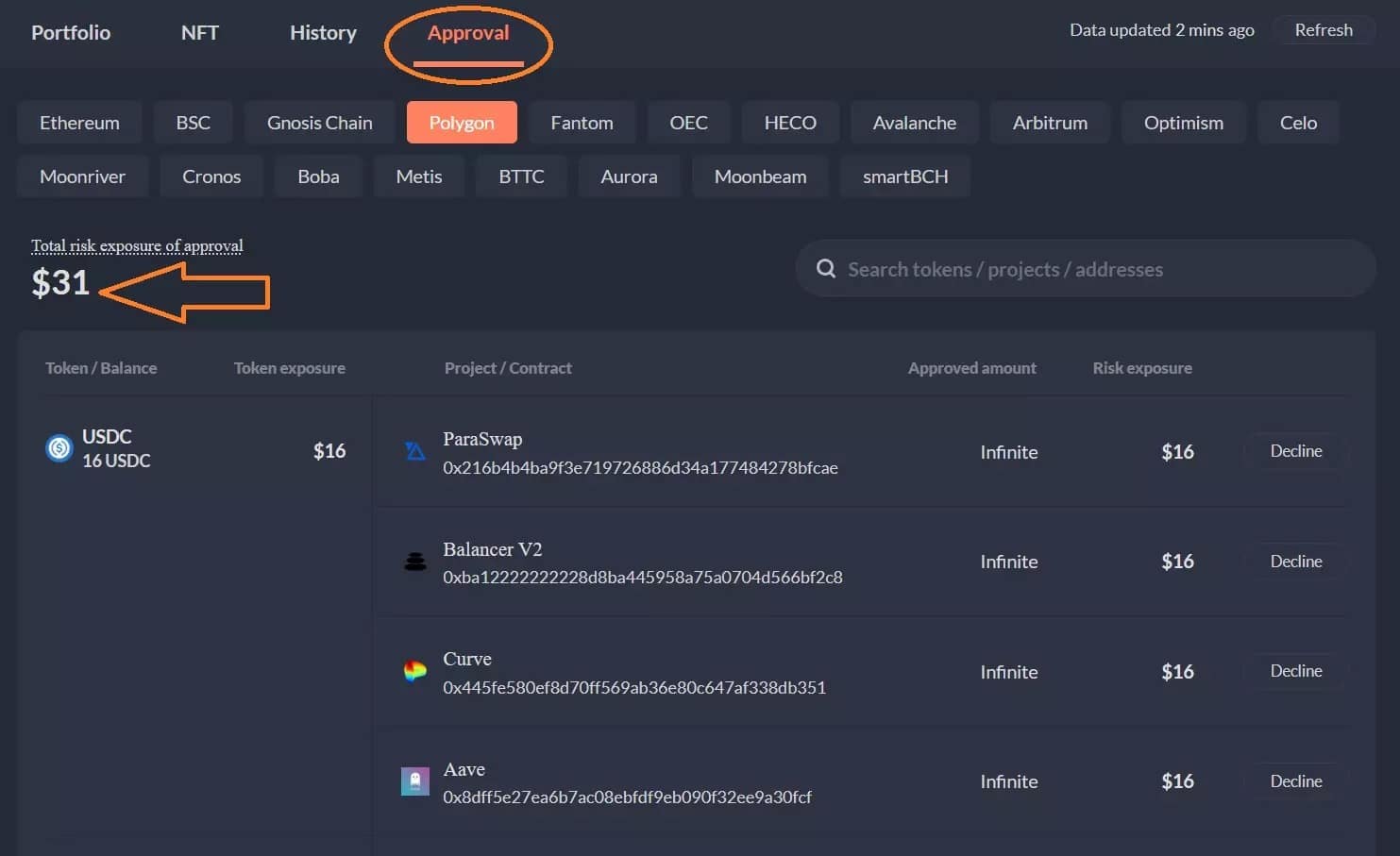

La seguente schermata mostra un elenco di tutti i permessi dati dagli asset su un indirizzo e la quantità di token esposti sulla rete Polygon.

Figura 6: Autorizzazioni date agli smart contract sulla rete Polygon

I 31 dollari dell’esempio rappresentano il valore totale del portafoglio esposto alle autorizzazioni. Potete anche vedere che i 16 USDC a questo indirizzo hanno un’autorizzazione attiva su 4 protocolli diversi.

Le autorizzazioni in questione sono infinite, il che significa che le potenziali conseguenze rimangono le stesse, non importa quanto ci sia sul conto: tutti gli USDC sull’indirizzo nella rete Polygon sono esposti in caso di fallimento di uno dei 4 contratti intelligenti. Quindi, se inviate 1000 USDC su questo indirizzo, saranno 1016 USDC che potrebbero essere rubati se lo smart contract autorizzato su Curve fosse violato.

Puoi trovare le tue diverse autorizzazioni dettagliate sulle diverse reti compatibili con Ethereum Virtual Machine (EVM) collegando il tuo portafoglio al sito web DeBank e andando alla scheda “Approvazione”. Per rimuovere un’approvazione, devi cliccare su “Decline”.

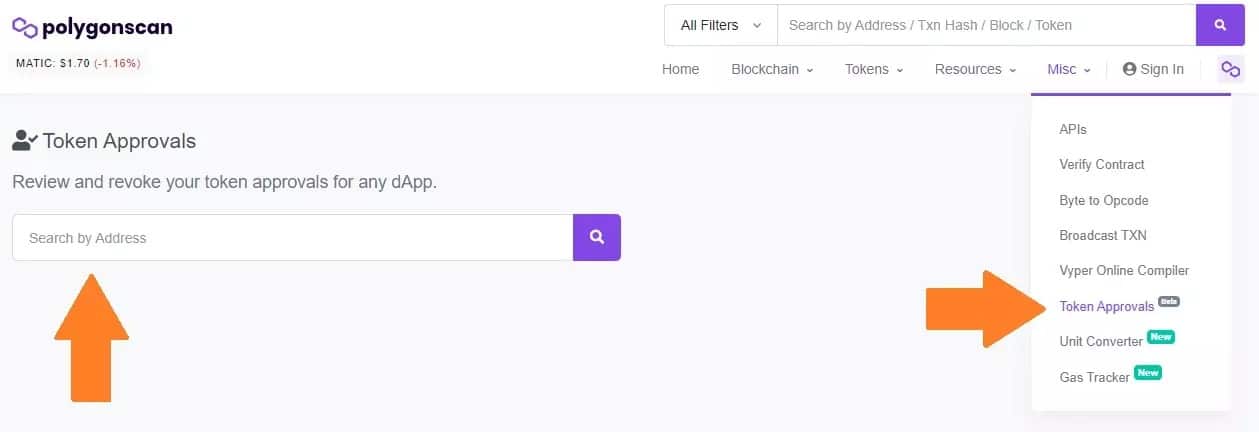

Un’alternativa è andare direttamente alla scheda “Token Approvals” sul browser della blockchain della rete in questione, in questo caso PolygonScan:

Figura 7: Il menu Token Approvals su PolygonScan

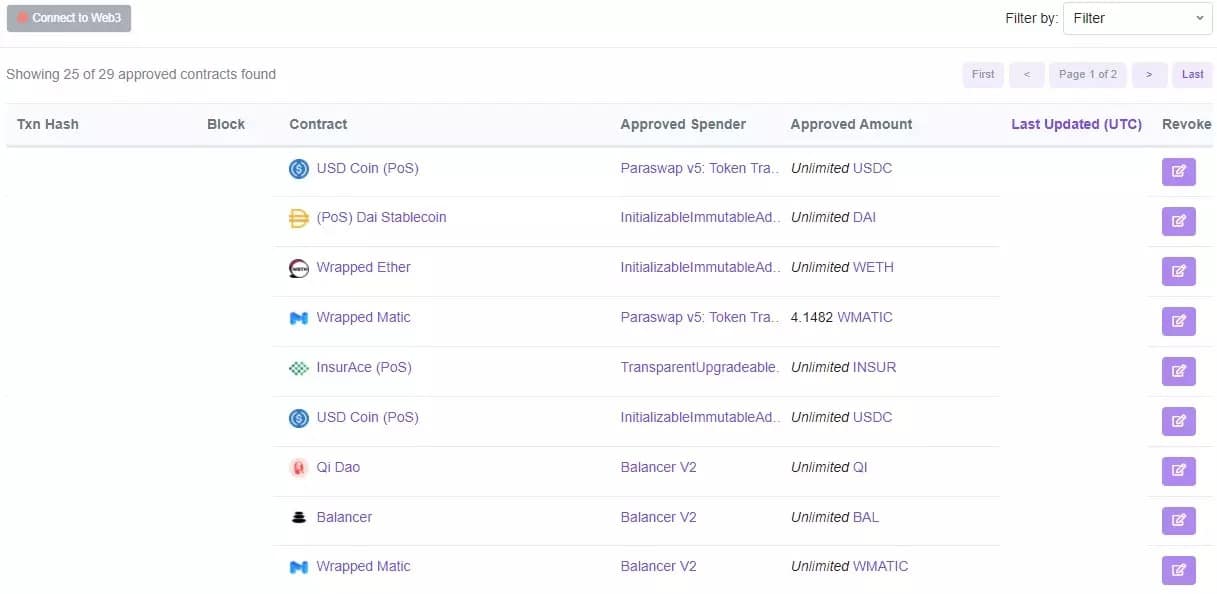

La logica rimane la stessa sui diversi browser blockchain compatibili con EVM. Vai al tuo indirizzo usando la barra di ricerca, poi connettiti usando il pulsante “Connect to Web3”. Questo ti mostrerà tutti i permessi che hai concesso a

Figura 8: Vista delle diverse autorizzazioni di un indirizzo su PolygonScan

L’opzione “Revoke” sulla destra ti permette di rimuovere un’autorizzazione. Siate consapevoli, tuttavia, che sia che usiate questo metodo o il metodo DeBank, ogni revoca richiede una transazione. Se il costo non è significativo sulla rete Polygon, è molto diverso su Ethereum. Sta poi a voi definire se è nel vostro interesse finanziario cancellare un’autorizzazione secondo il capitale esposto.

L’altra possibilità è quella di non concedere autorizzazioni infinite, ma autorizzazioni limitate alla quantità di criptovaluta che vuoi usare nella tua operazione:

Figura 9: Personalizzazione di un’autorizzazione tramite MetaMask

Quando approvi uno smart contract per esempio con MetaMask, clicca su “Edit Permission” prima di validare la transazione. Vedrete che di default l’opzione “Limite di approvazione proposto” è selezionata e che rappresenta una quantità quasi illimitata di token. Scegliendo invece “Custom Spend Limit”, puoi inserire solo i fondi necessari per la transazione, mantenendo il resto del tuo capitale al sicuro.

Tenete presente, però, che queste operazioni di gestione delle autorizzazioni non sono senza vincoli. Perché se annullate un’autorizzazione, dovrete restituirla per rimettere dei beni nel contratto, e lo stesso vale se date un’autorizzazione limitata.

Come accennato in precedenza, questi metodi possono avere delle limitazioni sulla rete Ethereum se la dimensione del tuo capitale è limitata. Non ci sono risposte giuste o sbagliate, sta a voi giudicare il compromesso tra flessibilità, costo e rischio, e sopportare le possibili conseguenze di ogni opzione.

Avere un portafoglio hardware teoricamente ti protegge dal rischio di autorizzazione dei contratti intelligenti. Ma ciò che è vero in un dato momento non sarà necessariamente vero all’infinito, ed è per questo che è ancora necessario prestare attenzione.

Inoltre, se un protocollo viene violato, i vostri LP Token potrebbero essere al sicuro sul vostro indirizzo, ma non valgono più nulla, perché il sottostante è stato svuotato nel pool di liquidità dell’applicazione difettosa. Per questo motivo è anche necessario fare delle ricerche a monte per eliminare i protocolli discutibili.

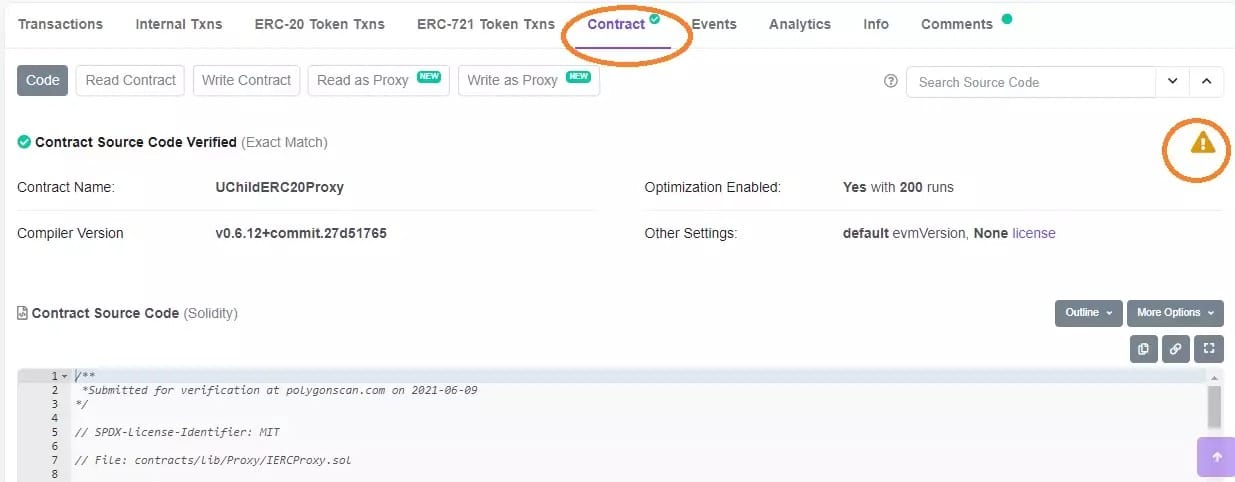

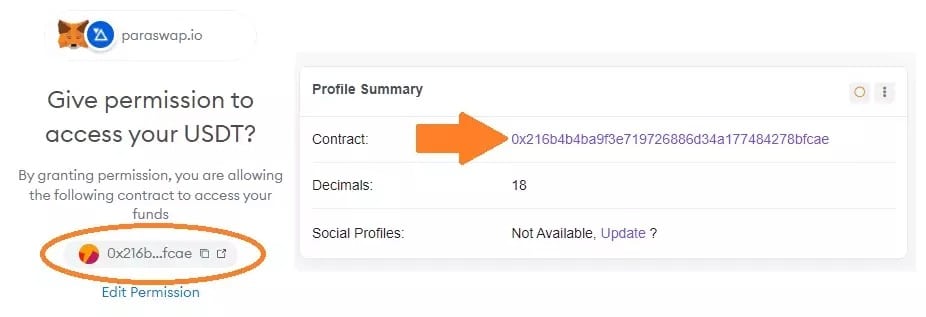

Verificare un contratto intelligente con esploratori di blockchain

Se torni alla schermata che ti permette di vedere i contratti intelligenti approvati da un esploratore di blockchain, vedrai una colonna “Contratto”. Prendiamo il caso dell’USDC, puoi assicurarti che il contratto intelligente sia verificato cliccando su di esso, ci dovrebbe essere questo piccolo segno verde nella scheda appropriata:

Figura 10: Il contratto intelligente di Paraswap per il USDC su Polygon

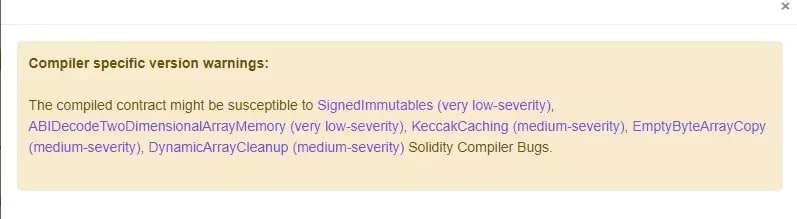

Il piccolo logo “Warning” vi permetterà anche di vedere quali bug sono stati trovati, ma questa parte avrà senso solo per i più tecnici tra voi. Questo elenca i possibili difetti, il loro livello di gravità e un riassunto delle possibili conseguenze che possono essere causate:

Figura 11: Liste di potenziali vulnerabilità nel contratto smart Paraswap USDC

Potrai anche accedere alla pagina di un contratto intelligente direttamente prima di firmare l’autorizzazione di esso. Cliccate una volta sull’indirizzo del contratto di MetaMask, poi una seconda volta nella casella a destra della pagina a cui sarete reindirizzati. Questo vi porterà allo stesso punto dell’esempio di USDC per fare i controlli necessari:

Figura 12: Controllo di un contratto intelligente prima della firma

Questo è tipicamente il tipo di piccola abitudine che può proteggerti da certi tipi di hack come nel caso dell’attacco phishing di OpenSea.

Consultare le revisioni e la potenziale storia di hacking

La prima cosa da controllare prima di interagire con un protocollo DeFi, per esempio, è se è già stato violato. Per questo, il sito rekt.news fornisce una classificazione non molto gratificante, informandovi anche sul metodo utilizzato per sfruttare la falla attraverso articoli dettagliati disponibili in francese. Poi scoprite se il difetto è stato corretto.

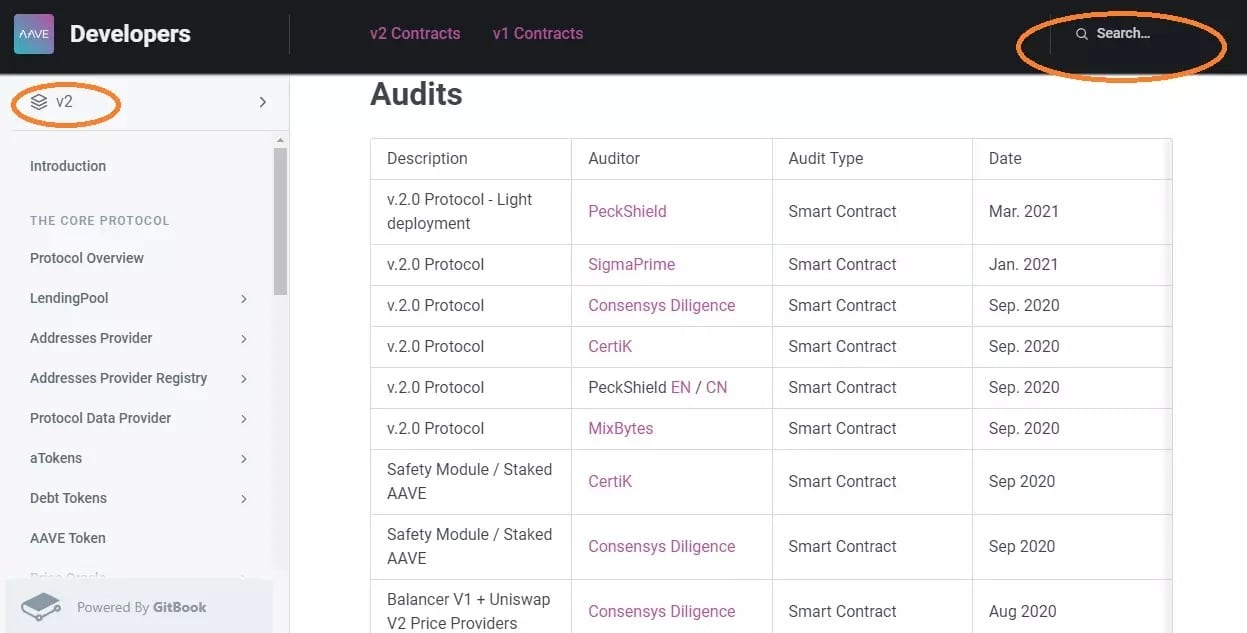

In secondo luogo, scoprite le verifiche dei contratti intelligenti del protocollo.

Generalmente, i progetti ti rimandano al loro GitBook dalla loro home page (quella del loro sito web “vetrina”, non la loro applicazione), cerca una scheda “Doc” o “Documentation” lì. Prendendo il protocollo Aave come esempio, se si cerca “Audit” nella barra di ricerca, si avrà accesso a tutti gli audit dei contratti intelligenti della piattaforma.

Figura 13: Elenco delle verifiche del contratto intelligente Aave V2

In questo caso, se cliccate sull’audit di PeckShield, per esempio, sarete diretti a Github e vedrete che ha rivelato due elementi nella categoria “Informational”, cioè non rappresentano alcun pericolo particolare.

Gli errori o altre irregolarità sono generalmente classificati in questo modo, in ordine decrescente di gravità:

- Critica;

- High;

- Medium;

- Low;

- Informativo.

Un audit può essere complicato da leggere per un principiante. Ma se leggete anche solo un riassunto di ciò che è stato trovato, i pericoli che può comportare e le eventuali azioni correttive che sono state prese dal team, allora avrete fatto più del 99% delle persone.

Tenete due cose in mente però, in primo luogo, non tutte le società di revisione dei contratti intelligenti sono uguali, per alcuni è sufficiente “scrivere l’assegno” per ottenere la certificazione.

Lo scopo di questa guida non è quello di essere un whistleblower, ma senza fare nomi, si può andare su Twitter e digitare “” + il nome di una particolare azienda specializzata nel settore. Guardate che tipo di progetti si vantano di essere stati controllati da questo. Quando vedi un sacco di shitcoins in un breve periodo di tempo, questo può darti un’indicazione.

In secondo luogo, non importa quanto seria sia una società di revisione, essa può contare solo sull’esperienza passata. Non si può mai essere sicuri che un hacker di talento troverà una falla a cui nessun altro ha pensato.

Detto questo, un progetto revisionato da diverse aziende per lo stesso contratto intelligente sarà comunque una garanzia di serietà, se queste entità sono esse stesse revisionate.

Se non riesci a trovare le informazioni sul sito web del progetto, sei libero di chiedere direttamente ai fondatori. Se la squadra è seria, sarà onesta con voi sull’andamento delle revisioni e non avrà interesse ad “affogare il pesce” cercando di cullarvi con belle parole.

Conclusione sulla sicurezza del tuo portafoglio digitale

Nonostante tutti questi consigli, tenete a mente che nessuno è al sicuro da un hack o da altre truffe. Chiunque sostenga il contrario sarà rovinato.

Al di là dei difetti tecnici, la credulità umana è spesso l’anello più debole dell’equazione. Detto questo, anche se non esiste il rischio zero, seguendo una serie di buone pratiche come quelle delineate in questa guida, sarà possibile limitare questo rischio in una certa misura e navigare più serenamente nel complesso ecosistema che sono le criptovalute e la blockchain.