Mandiant, uma empresa de cibersegurança adquirida recentemente pelo Google, divulgou um relatório que detalha algumas das operações cibernéticas da Coreia do Norte e como o país está a utilizar hackers para angariar dinheiro através do roubo de bens criptográficos.

North Korea tem empregado hackers para financiar algumas operações estatais através de “assaltos criptográficos”, de acordo com um relatório da empresa cybersecurity Mandiant.

“Acredita-se que as operações de espionagem do país reflectem as preocupações e prioridades imediatas do regime, que provavelmente se centra actualmente na aquisição de recursos financeiros através de assaltos criptográficos, ataques aos meios de comunicação social, notícias e entidades políticas, informação sobre relações externas e informação nuclear, e um ligeiro declínio no roubo, outrora em picos, da investigação da vacina COVID-19”.

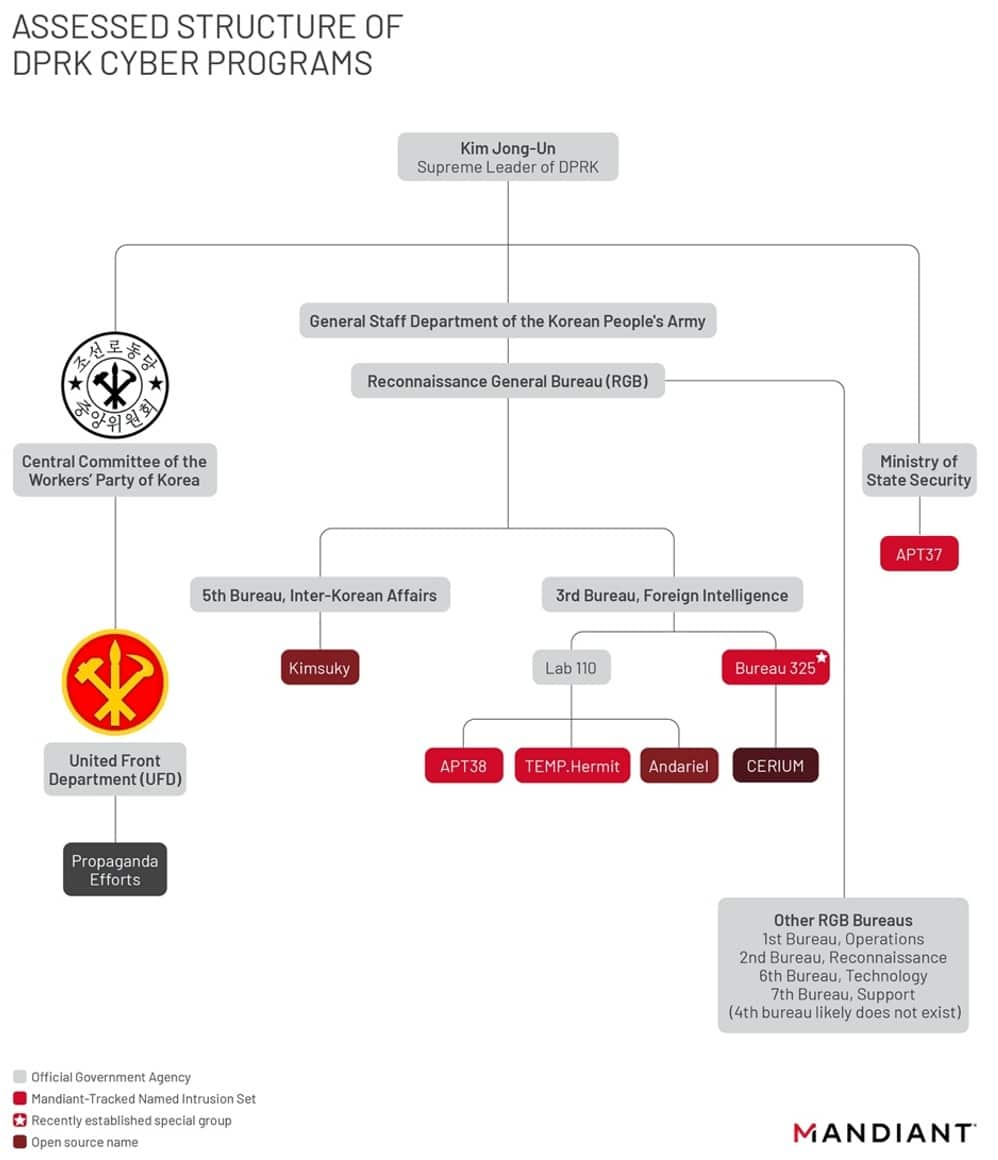

O relatório detalha as operações cibernéticas do país e a forma como estão estruturadas no âmbito do Gabinete Geral de Reconhecimento, ou RGB – agência de inteligência da Coreia do Norte, semelhante à CIA ou MI-6. Também lança luz sobre o infame grupo hacker “Lazarus”, que tem vindo a operar fora da Coreia do Norte desde 2009.

Segundo o relatório, o Lazarus não é um grupo único de hackers, mas sim um termo de referência que os repórteres usam para se referirem a numerosos grupos hackers apoiados pelo Estado que operam a partir da República Democrática da Coreia do Norte. No entanto, estes diferentes grupos operam em diferentes “sectores” e têm responsabilidades únicas. Uma das responsabilidades é angariar fundos através do roubo de moedas criptográficas.

Estrutura cibernética avaliada de programas cibernéticos da RPDC

Atividade de espionagem cibernética mais recente

Grupos de hackers ligados ao Lazarus estiveram recentemente activos e estavam a explorar uma vulnerabilidade do Google Chrome desde o início de Janeiro de 2022 até meados de Fevereiro, quando a exploração foi remendada.

O Grupo de Análise de Ameaças do Google, ou TAG, disse num post de blogue no dia 24 de Março que os grupos de atacantes apoiados pelo estado norte-coreano – rastreados publicamente como “Operação Dream Job” e “Operação AppleJeus” – tinham estado a explorar uma “vulnerabilidade de execução de código remoto no Cromo” desde o início de Janeiro de 2022 para conduzir vários ataques de hacks e phishing. Adam Weidemann do TAG disse no blogpost:

“Observámos as campanhas dirigidas a organizações sediadas nos EUA, abrangendo os meios de comunicação social, TI, moedas criptográficas, e indústrias fintech. No entanto, outras organizações e países podem ter sido visados: “

A exploração permitiu aos hackers enviar ofertas de emprego falsas a pessoas que trabalham nas indústrias acima mencionadas, o que levaria a versões falsificadas de sites populares de caça ao emprego como o Indeed.com. O kit de exploração e o phishing são semelhantes aos seguidos na Operação Emprego de Sonho. Entretanto, outro grupo de hackers tem visado empresas criptográficas e trocas usando o mesmo kit de exploração.

O Google disse que cerca de 340 pessoas tinham sido alvo de grupos hackers. Acrescentou que todos os sites e domínios identificados foram adicionados ao seu serviço de Navegação Segura para proteger os utilizadores e continua a monitorizar a situação.