Najnowszy raport ujawnił ogromną skalę przestępczości związanej z kryptowalutami, wspieranej przez rząd Korei Północnej.

Cyberprzestępcy z Koreańskiej Republiki Ludowo-Demokratycznej (KRLD) potwierdzili się jako zaawansowane trwałe zagrożenie dla branży kryptowalutowej w 2021 roku, podał Chainalysis.

Według platformy danych opartej na blockchainie, która wspiera sektory rządowe i prywatne w wykrywaniu i zapobieganiu nielegalnemu wykorzystaniu kryptowalut, północnokoreańscy hakerzy ukradli w zeszłym roku kryptowaluty o wartości 400 milionów dolarów, podczas gdy kwota całkowitych nieuprawnionych środków zmagazynowanych do wszech czasów (ATH).

„Lazarus Group „

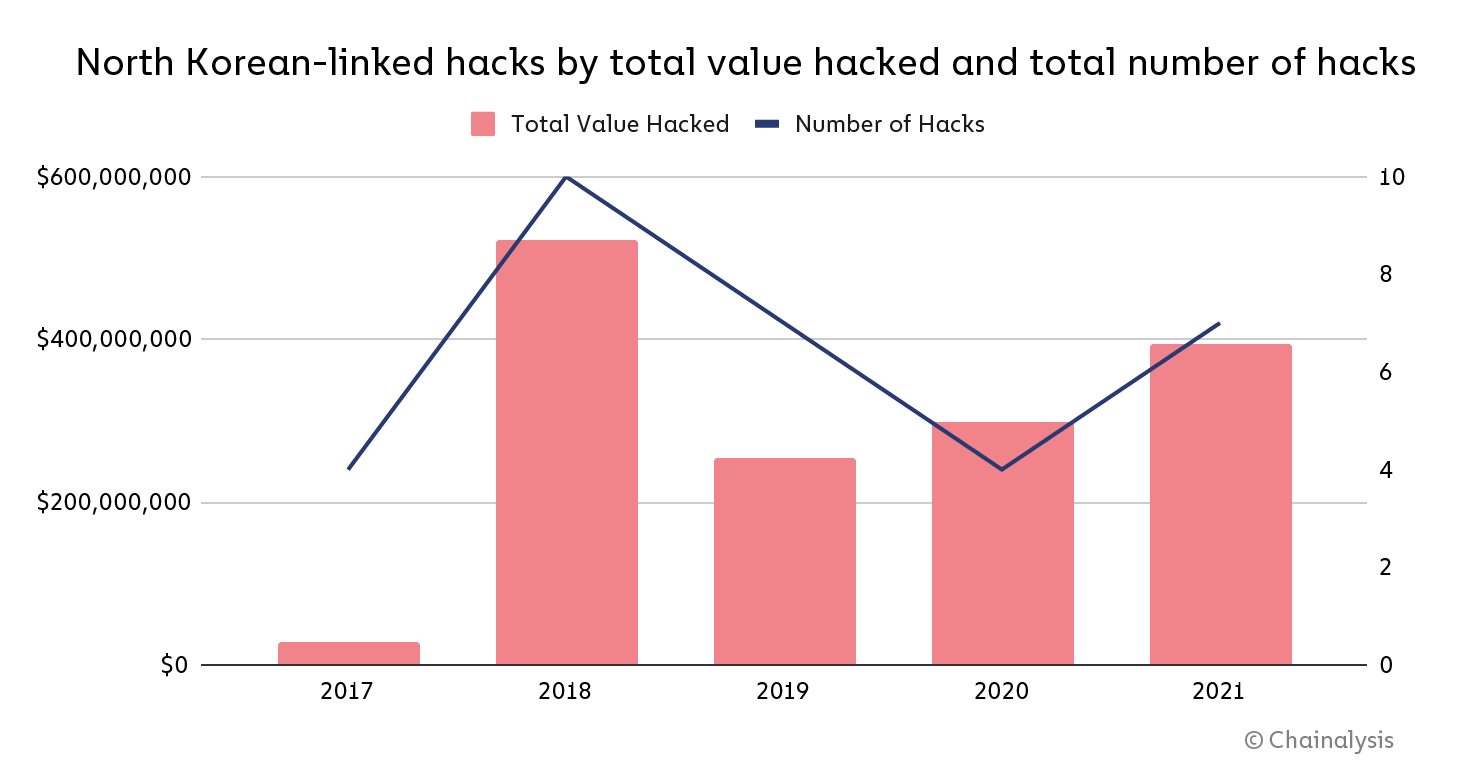

Północnokoreańscy hakerzy przeprowadzili co najmniej siedem ataków na platformy kryptowalutowe, wydobywając w 2021 r. kryptowaluty o wartości prawie 400 mln USD.

Podczas gdy w porównaniu z rokiem 2020 liczba ataków skoczyła z czterech do siedmiu, wydobyta wartość wzrosła o 40%.

North-Korean hacks over time (Chainalysis)

Aby wyssać fundusze z „gorących” portfeli tych organizacji na adresy kontrolowane przez KRLD, cyberprzestępcy używali przynęt phishingowych, exploitów, złośliwego oprogramowania i zaawansowanej inżynierii społecznej.

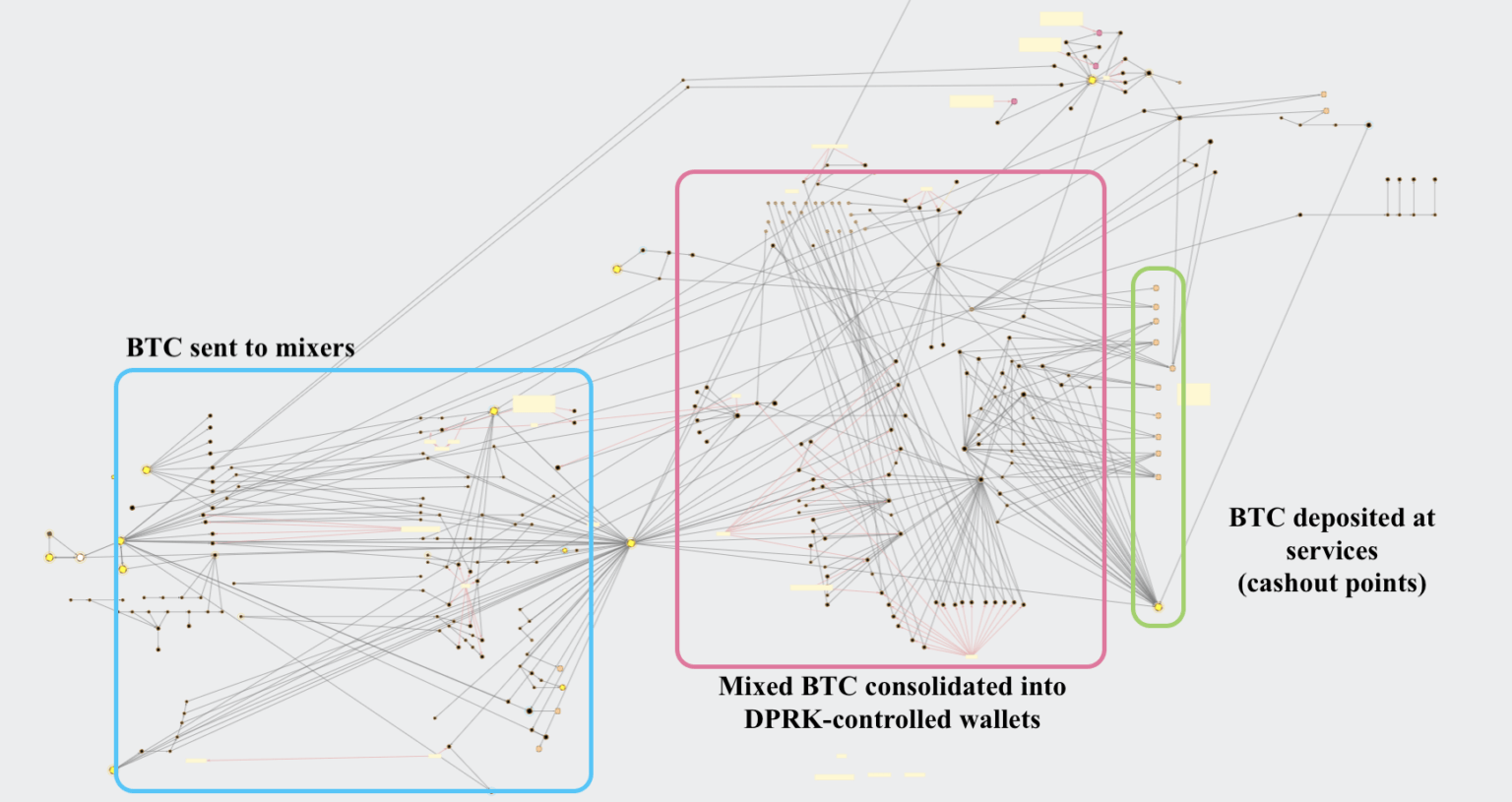

Gdy Korea Północna przejęła kontrolę nad skradzioną kryptowalutą, zastosowała staranne taktyki prania brudnych pieniędzy, aby ukryć i spieniężyć fundusze.

„Te złożone taktyki i techniki doprowadziły wielu badaczy bezpieczeństwa do scharakteryzowania aktorów cybernetycznych dla KRLD jako zaawansowanych trwałych zagrożeń (APT)”, zauważono w raporcie, dodając, że jest to szczególnie prawdziwe w przypadku APT 38, aka „Lazarus Group”, kierowanej przez podstawową agencję wywiadowczą KRLD, usankcjonowane przez USA i ONZ Generalne Biuro Rozpoznania.

Od 2018 roku Lazarus Group kradła i prała ogromne sumy kryptowalut każdego roku – zwykle przekraczające 200 milionów dolarów.

„Najbardziej udane indywidualne włamania, jedno na KuCoin, a drugie na nienazwaną giełdę kryptowalutową, każde z nich przyniosło netto ponad 250 milionów dolarów samodzielnie” – czytamy w raporcie, zauważając, że według Rady Bezpieczeństwa ONZ dochody z włamań wspierają północnokoreańskie programy broni masowego rażenia i rakiet balistycznych.

Proces prania brudnych pieniędzy

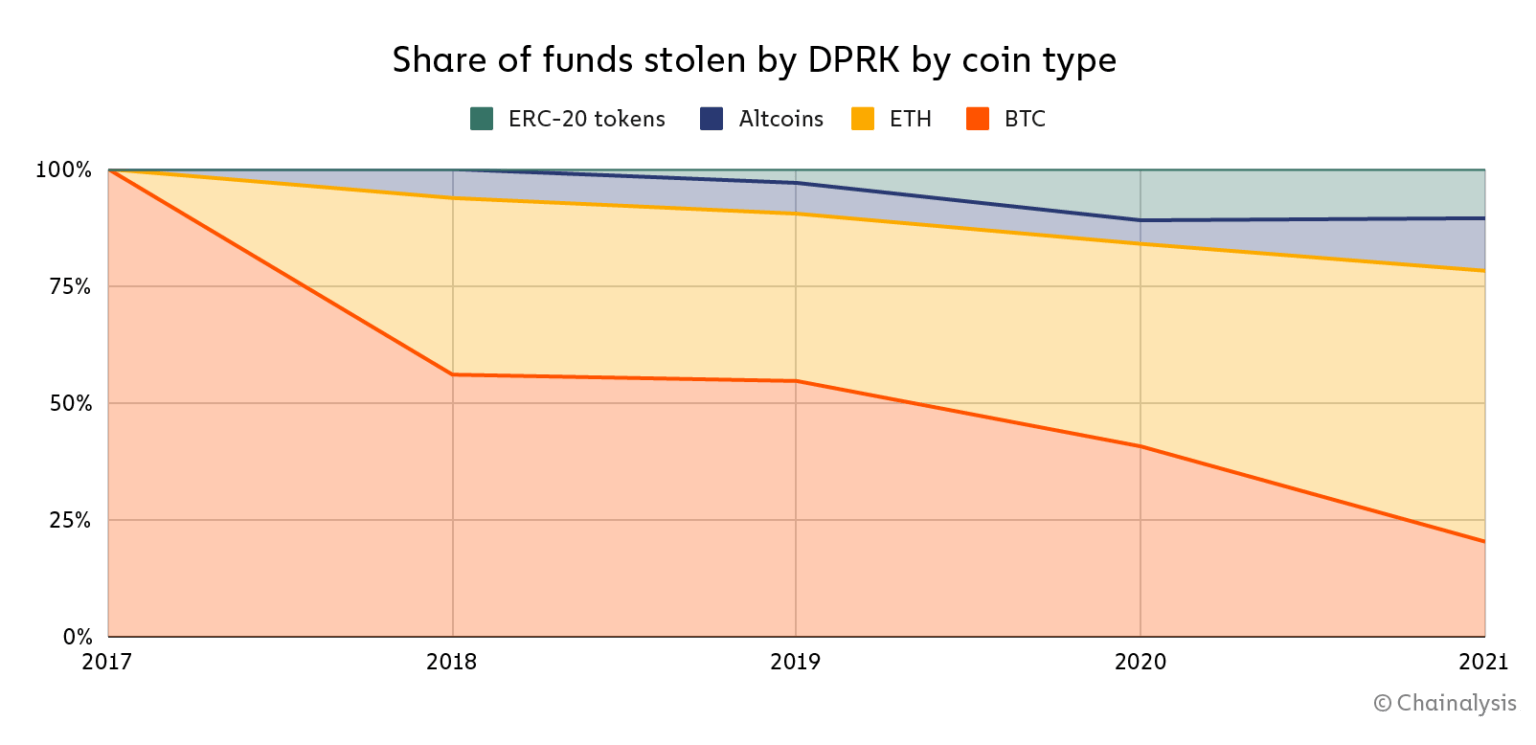

W 2021 roku, pod względem wartości dolarowej, Ethereum po raz pierwszy w historii stanowiło większość kryptowalut skradzionych przez KRLD, podczas gdy Bitcoin stanowił tylko 20%, a tokeny ERC-20 i altcoiny stanowiły 22% środków.

Share of stolen crypto funds by coin type over time (Chainalysis)

Rozrastająca się różnorodność skradzionych kryptowalut doprowadziła do zwiększenia złożoności prania kryptowalut przez KRLD, według Chainalysis, który rozbił wyrafinowany proces na kilka kroków, obserwując zwiększone wykorzystanie „mikserów” wśród północnokoreańskich hakerów w 2021 r.

Te narzędzia programowe umożliwiają hakerom łączenie i tasowanie kryptowalut z tysięcy adresów i ogromnie komplikują śledzenie transakcji.

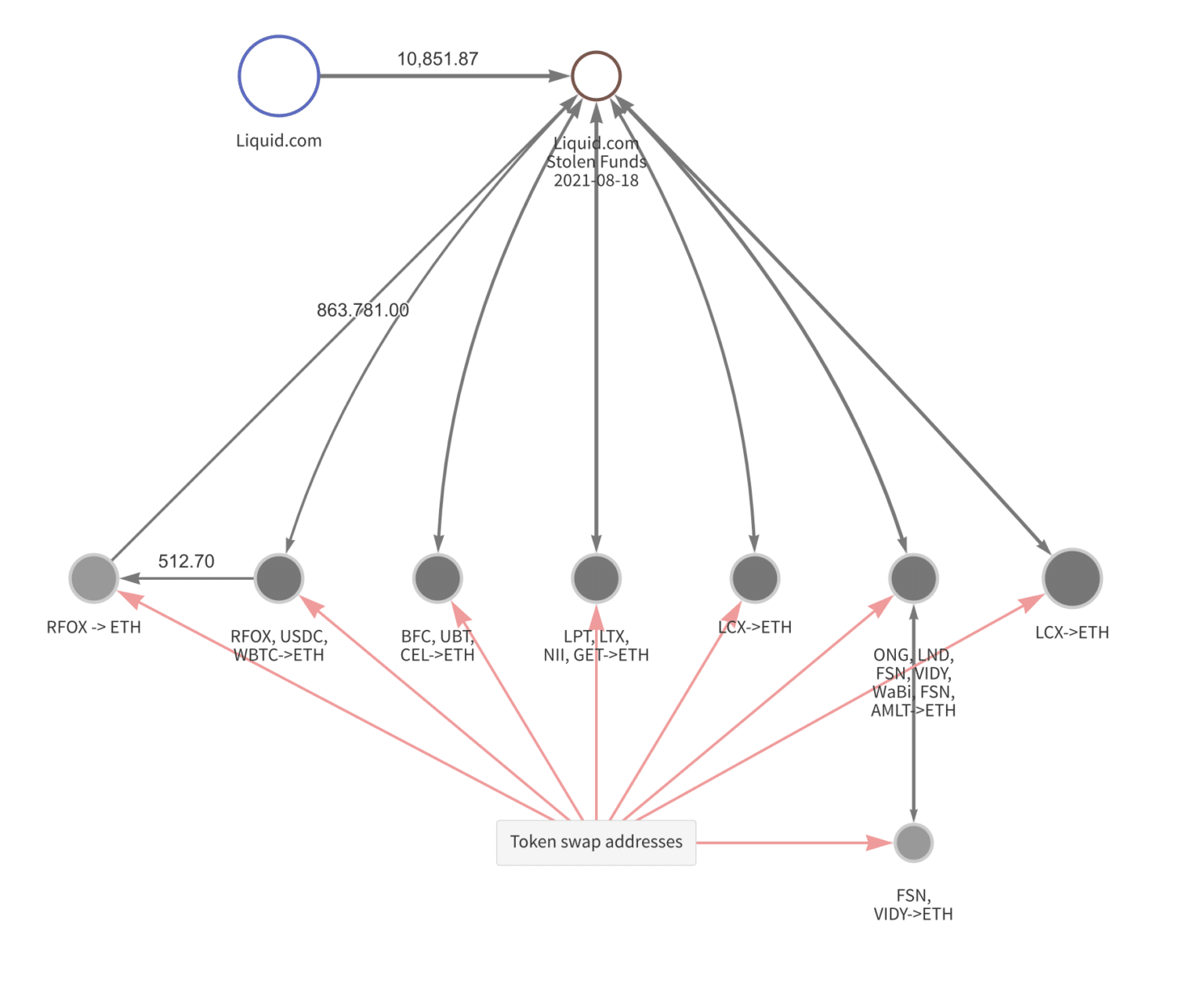

Chainalysis wyjaśnił obecnie stosowaną taktykę na podstawie jednego z ataków z ostatnich lat – w jego wyniku wyprano 91,35 mln dolarów w kryptowalutach.

W sierpniu Liquid.com poinformował, że nieautoryzowany użytkownik uzyskał dostęp do niektórych portfeli zarządzanych przez giełdę kryptowalutową. W wyniku ataku 67 różnych tokenów ERC-20, wraz z dużymi sumami Ethereum i Bitcoin, zostało przeniesionych z tych portfeli kryptowalutowych na adresy kontrolowane przez stronę działającą w imieniu KRLD.

W typowo stosowanym procesie prania pieniędzy, tokeny ERC-20 i altcoiny są wymieniane na Ethereum na DEXach.

Wizualizacja procesu prania w Chainalysis Reactor: Stolen ERC-20 tokens swapped for Ethereum at DEXs (Chainalysis)

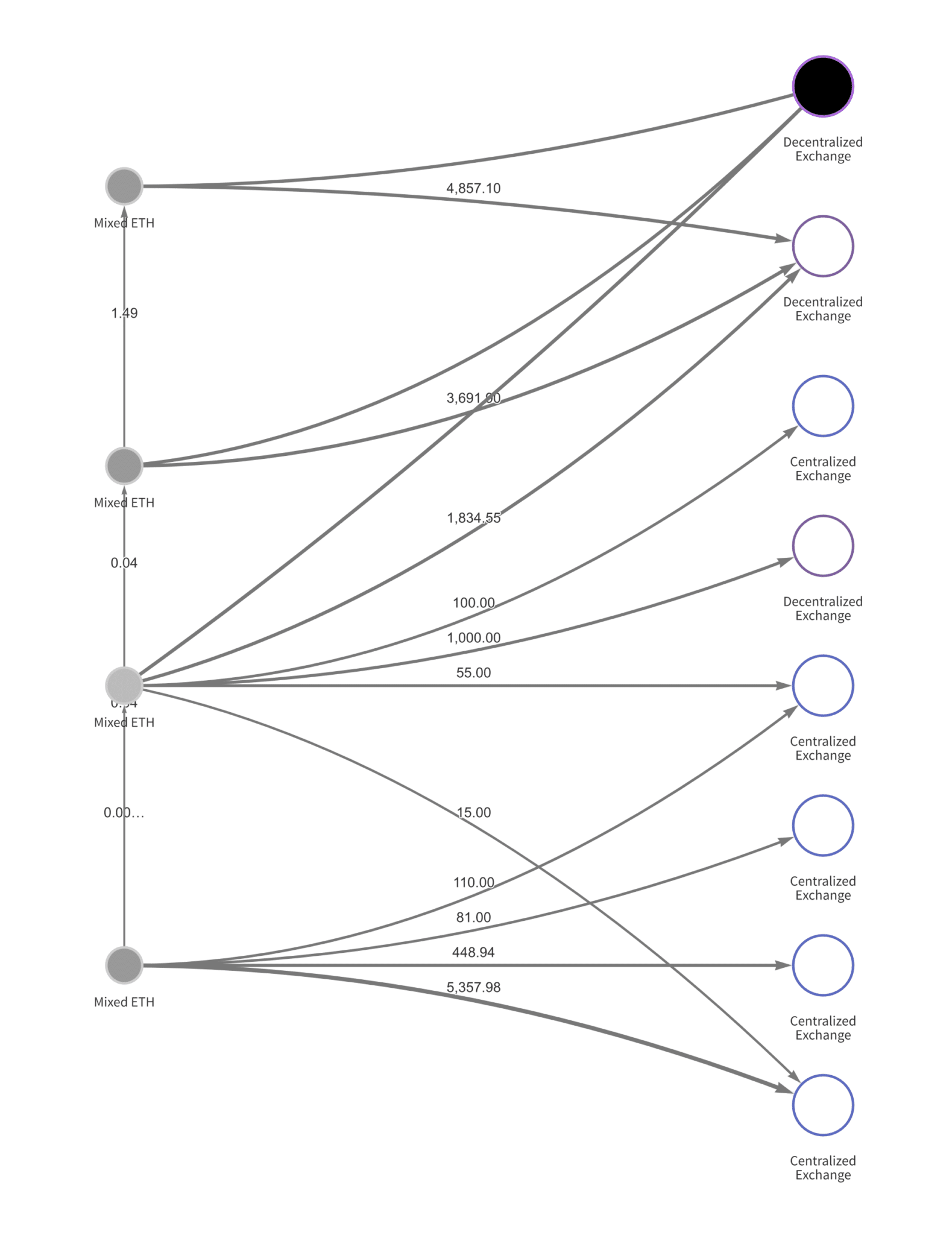

W kolejnym kroku, Ethereum jest mieszane i wymieniane na Bitcoin na DEX-ach i CEX-ach.

Wizualizacja procesu prania w Chainalysis Reactor: Mixed Ethereum deposited at DEXs and CEXs to swap for Bitcoin (Chainalysis)

Finally, Bitcoin jest mieszany i konsolidowany w nowych portfelach – po czym jest wysyłany na adresy depozytowe na giełdach kryptowalutowych z siedzibą w Azji.

Wizualizacja procesu prania: Bitcoin jest mieszany, konsolidowany w nowych portfelach i deponowany w serwisach wymiany kryptowalut na fiata w celu wypłaty gotówki (Chainalysis)

Według raportu, ponad 65% skradzionych funduszy KRLD zostało wypranych za pośrednictwem mikserów w 2021 r., w porównaniu z 42% w 2020 r.

Chainalysis opisuje wykorzystanie przez KRLD wielu mikserów jako „wyrachowaną próbę ukrycia pochodzenia ich nielegalnie zdobytych kryptowalut przy jednoczesnym przejściu do fiatów”.

Tymczasem hakerzy KRLD uciekają się do platform DeFi, takich jak DEXs, aby „zapewnić płynność dla szerokiej gamy tokenów ERC-20 i altcoinów, które w przeciwnym razie mogą nie być wymienialne na gotówkę.”

Zamiana tych kryptowalut na Ethereum lub Bitcoin sprawia, że są one nie tylko bardziej płynne, ale otwiera większy wybór mikserów i giełd.

Będąc non-custodial, platformy DeFi często nie zbierają informacji typu know-your-customer (KYC), co umożliwia hakerom korzystanie z ich usług bez zamrażania aktywów lub ujawniania tożsamości, według Chainalysis.

Unlaundered funds stockpiling

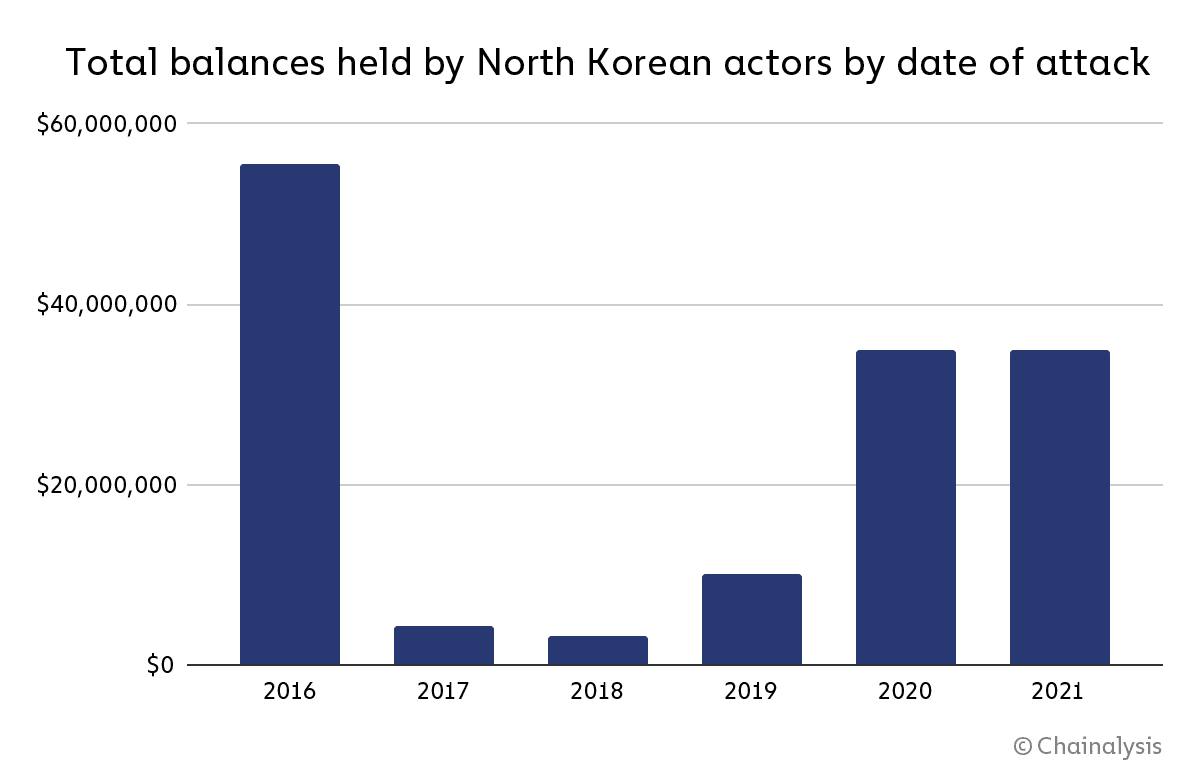

„Chainalysis zidentyfikował 170 milionów dolarów w bieżących saldach – reprezentujących skradzione środki z 49 oddzielnych włamań obejmujących lata 2017-2021 – które są kontrolowane przez Koreę Północną, ale nie zostały jeszcze wyprane przez służby” – czytamy w raporcie.

Raport ujawnił masywne nieuprawnione salda aż sprzed sześciu lat – około 35 milionów dolarów z całkowitych zasobów KRLD pochodziło z ataków w 2020 i 2021 roku, podczas gdy ponad 55 milionów dolarów pochodziło z ataków przeprowadzonych w 2016 roku.

Salda posiadane przez KRLD według roku ataków (Chainalysis)

„Nie jest jasne, dlaczego hakerzy wciąż siedzą na tych funduszach, ale może być tak, że mają nadzieję, że zainteresowanie organów ścigania tymi sprawami zmaleje, więc będą mogli wypłacić pieniądze bez bycia obserwowanymi” – czytamy w raporcie, dodając, że niezależnie od powodu „długość czasu, przez jaki KRLD jest skłonna trzymać te fundusze, jest pouczająca, ponieważ sugeruje ostrożny plan, a nie desperacki i pochopny”.