Наскорошен доклад разкри огромния мащаб на престъпленията с криптовалути, подкрепяни от правителството на Северна Корея.

Киберпрестъпниците на Корейската народнодемократична република (КНДР) се утвърдиха като напреднала постоянна заплаха за криптовалутната индустрия през 2021 г., съобщава Chainalysis.

Според платформата за данни, базирана на блокчейн, която подпомага правителствения и частния сектор в откриването и предотвратяването на незаконно използване на криптовалути, севернокорейските хакери са откраднали криптовалути на стойност 400 млн. долара през миналата година, а сумата на общите неправомерно натрупани средства е достигнала исторически максимум (ATH).

„Lazarus Group „

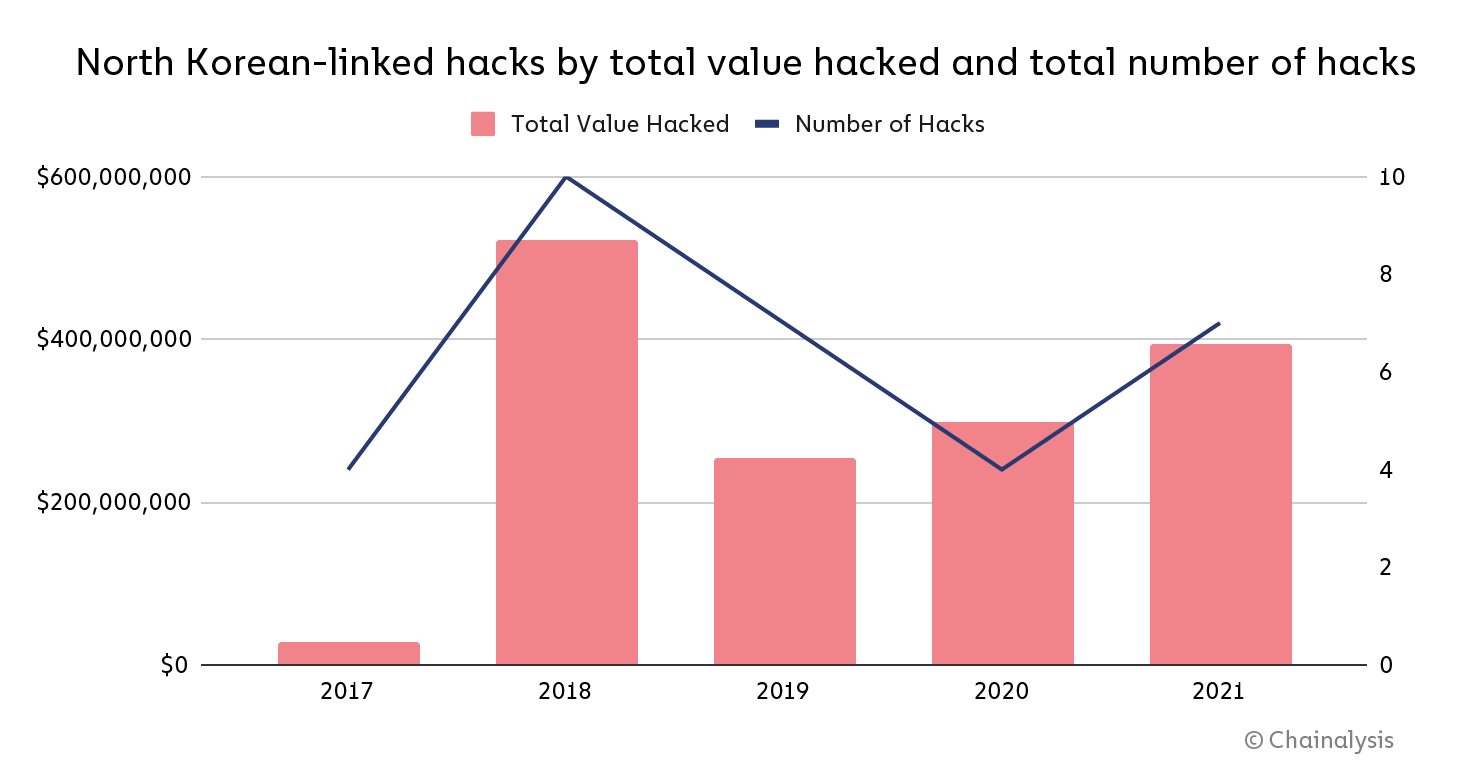

Целящи се предимно в инвестиционни посредници и централизирани борси, севернокорейските хакери са извършили поне седем атаки срещу платформи за криптовалути – през 2021 г. са изтеглили криптовалути на стойност почти 400 млн. долара.

Докато в сравнение с 2020 г. броят на атаките е скочил от четири на седем, извлечената стойност е нараснала с 40%.

Севернокорейски хакове във времето (Chainalysis)

За да изтеглят средства от „горещите“ портфейли на тези организации към адреси, контролирани от КНДР, киберпрестъпниците са използвали фишинг примамки, експлойти на кодове, зловреден софтуер и усъвършенствано социално инженерство.

След като Северна Корея получи под опека откраднатите криптовалути, те използваха внимателни тактики за изпиране на пари, за да прикрият и осребрят средствата.

„Тези сложни тактики и техники накараха много изследователи в областта на сигурността да окачествят кибероператорите за КНДР като напреднали постоянни заплахи (APT)“, се отбелязва в доклада, като се добавя, че това важи особено за APT 38, известна още като „Група Лазар“, ръководена от основната разузнавателна агенция на КНДР, Генералното разузнавателно бюро, санкционирано от САЩ и ООН

От 2018 г. нататък „Lazarus Group“ краде и изпира огромни суми криптовалути всяка година – обикновено надхвърлящи 200 млн. долара.

„Най-успешните индивидуални хакерски атаки, една на KuCoin и друга на неназована борса за криптовалути, всяка от тях е донесла само по над 250 млн. долара“, се казва в доклада, като се отбелязва, че според Съвета за сигурност на ООН приходите от хакерските атаки подпомагат севернокорейските програми за оръжия за масово унищожение и балистични ракети.

Процес на изпиране

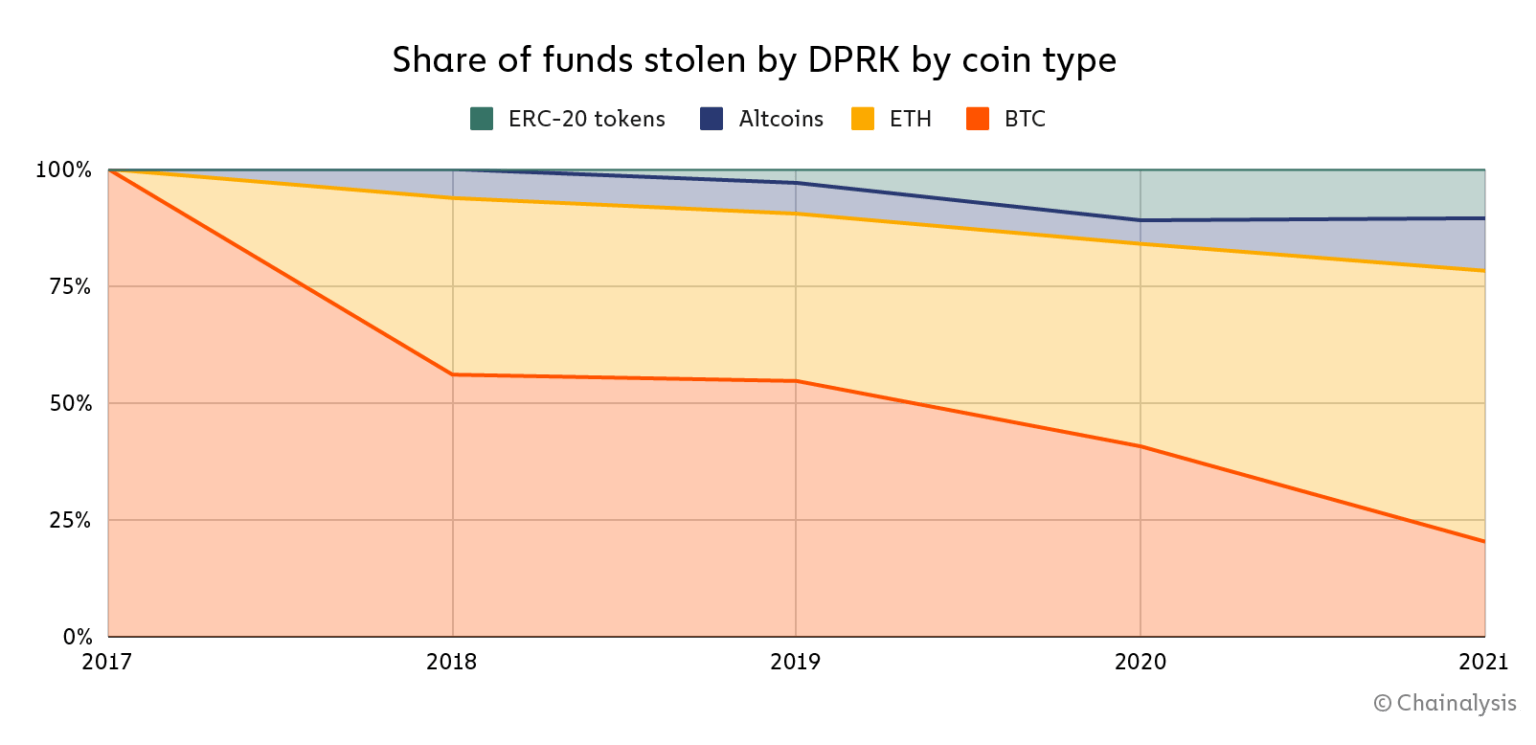

През 2021 г. по отношение на стойността в долари за първи път в историята Ethereum представлява по-голямата част от криптовалутите, откраднати от КНДР, докато Bitcoin е само 20%, а ERC-20 токените и алткойните са 22% от средствата.

Дял на откраднатите криптосредства по видове монети във времето (Chainalysis)

Нарастващото разнообразие от откраднати криптовалути е довело до увеличаване на сложността на прането на криптовалути от КНДР, според Chainalysis, която е разделила сложния процес на няколко стъпки, като през 2021 г. е наблюдавала увеличено използване на „миксери“ сред севернокорейските хакери.

Тези софтуерни инструменти позволяват на хакерите да обединяват и разбъркват криптовалути от хиляди адреси и значително усложняват проследяването на транзакциите.

Chainalysis обясни използваните в момента тактики въз основа на една от атаките от последните години – резултатът е 91,35 млн. долара изпиране на криптовалути.

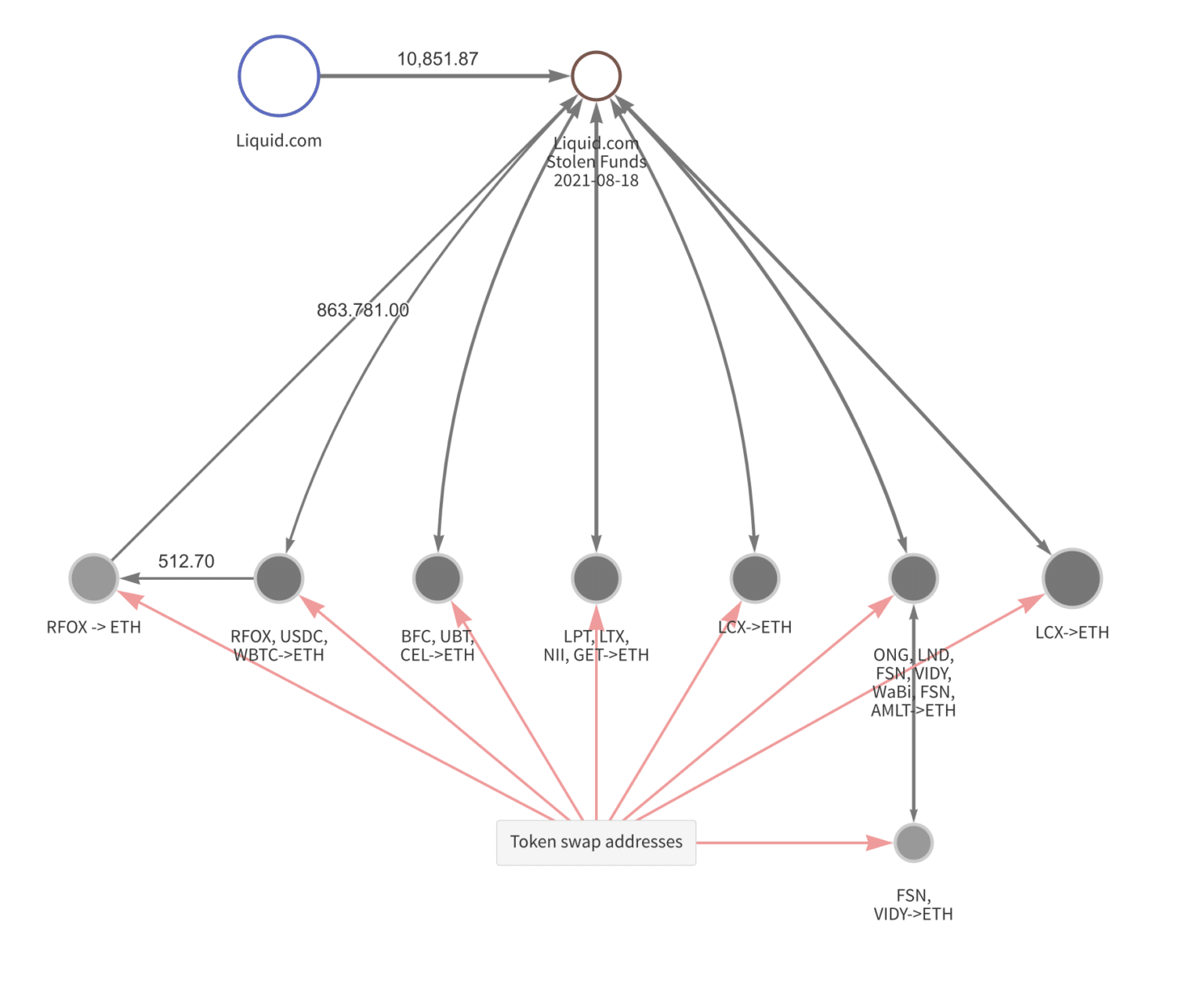

През август Liquid.com съобщи, че неоторизиран потребител е получил достъп до някои от портфейлите, управлявани от криптообмена. При атаката 67 различни ERC-20 токена, заедно с големи суми Етериум и Биткойн, са били преместени от тези криптопортфейли към адреси, контролирани от страна, работеща от името на КНДР.

В обичайно използвания процес на изпиране на пари ERC-20 токените и алткойните се разменят за Етериум на DEX.

Визуализация на процеса на изпиране в Chainalysis Reactor: Откраднати токени ERC-20 се разменят за Ethereum в DEXs (Chainalysis)

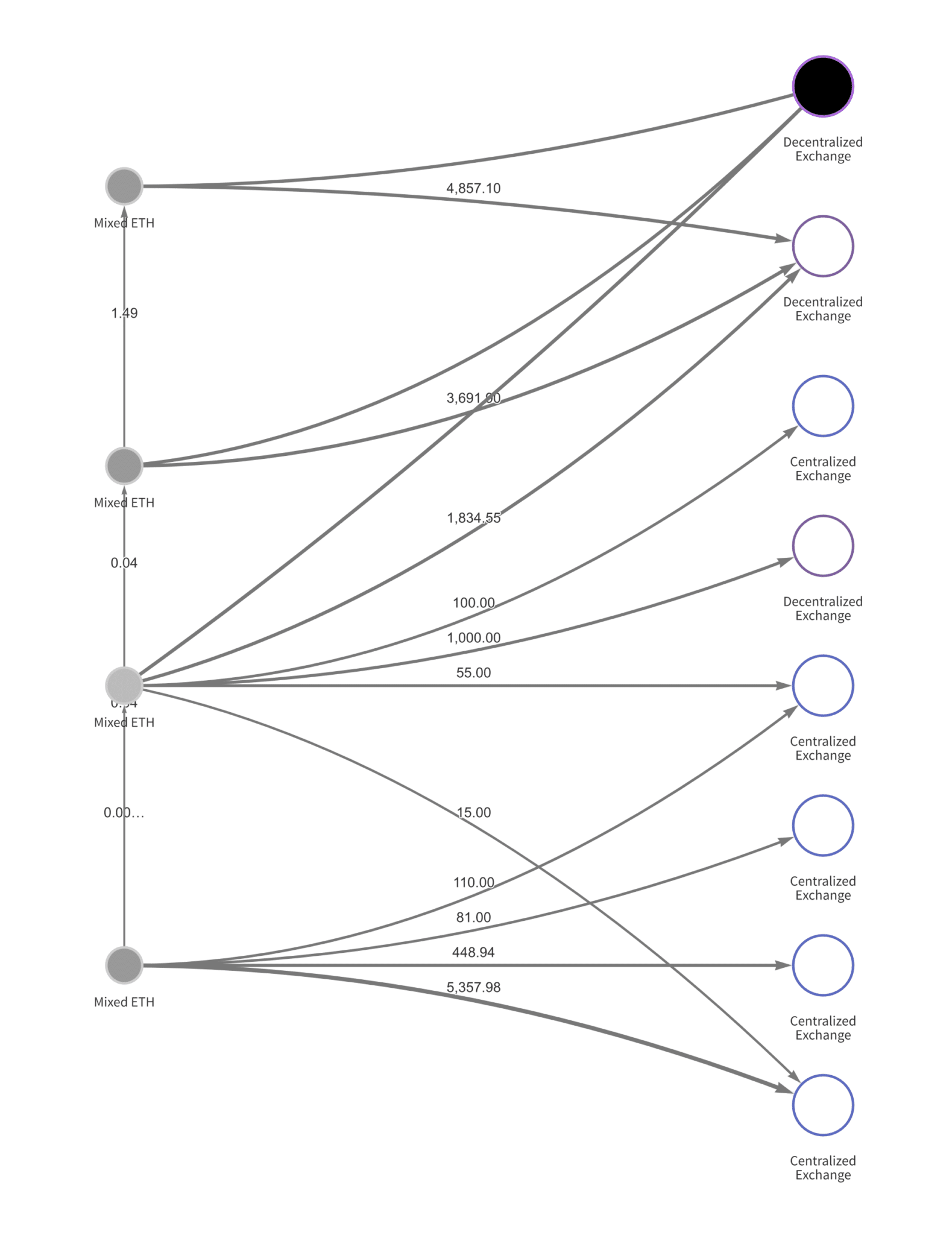

На следващата стъпка Етериум се смесва и разменя за Биткойн на DEX и CEX.

Визуализация на процеса на изпиране в Chainalysis Reactor: Смесеният Ethereum се депозира на DEXs и CEXs, за да се обмени за Bitcoin (Chainalysis)

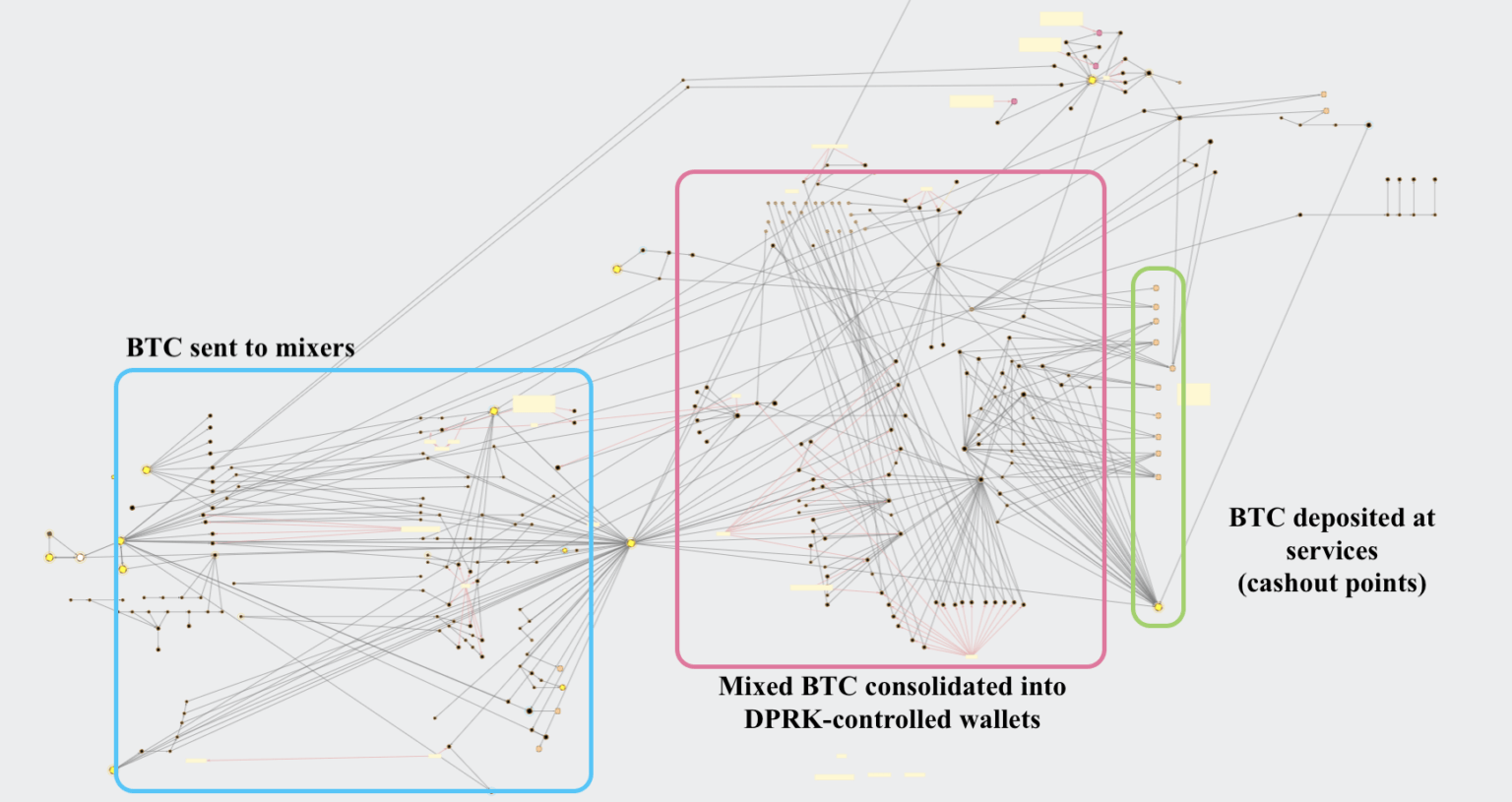

Накрая Биткойнът се смесва и консолидира в нови портфейли – след което се изпраща на адреси за депозиране в борси за обмен на криптовалути, базирани в Азия.

Визуализация на процеса на изпиране: Биткойнът се смесва, консолидира се в нови портфейли и се депозира в услуги за обмен на крипто-към-фиат за изплащане (Chainalysis)

Според доклада над 65% от откраднатите от КНДР средства са били изпирани чрез миксери през 2021 г., в сравнение с 42% през 2020 г.

Chainalysis описва използването на множество миксери от страна на КНДР като „изчислен опит да се прикрие произходът на техните незаконно придобити криптовалути, докато се изтеглят във фиат“.

Междувременно хакерите на КНДР прибягват до DeFi платформи като DEXs, за да „осигурят ликвидност за широк кръг ERC-20 токени и алткойни, които иначе може да не са конвертируеми в пари“.

Замяната на тези криптовалути с Етериум или Биткойн ги прави не само по-ликвидни, но и отваря по-голям избор от миксери и борси.

Тъй като не са натоварени със задължения, DeFi платформите често не събират информация за „познай клиента“ (KYC), което позволява на хакерите да използват услугите им, без да замразяват активите им или да разкриват самоличността им, според Chainalysis.

Складиране на средства без пране

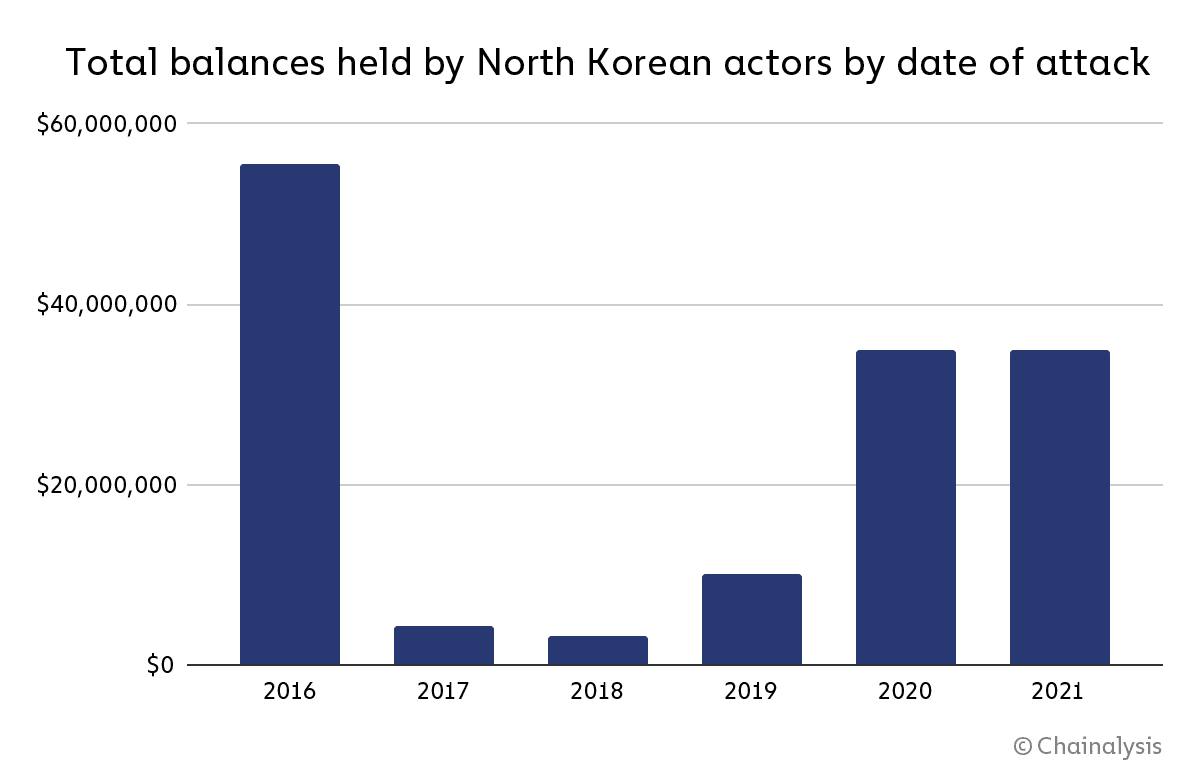

„Chainalysis е идентифицирала 170 млн. долара в текущи салда – представляващи откраднати средства от 49 отделни хакерски атаки, обхващащи периода от 2017 г. до 2021 г. – които се контролират от Северна Корея, но все още не са изпирани чрез услугите“, се казва в доклада.

Докладът разкри огромни неправомерно изпирани салда с давност от цели шест години – приблизително 35 млн. долара от общия размер на авоарите на КНДР идват от атаки през 2020 г. и 2021 г., а над 55 млн. долара – от атаки, извършени през 2016 г.

Салда, притежавани от КНДР, по години на атаките (Chainalysis)

„Не е ясно защо хакерите все още държат тези средства, но може да се окаже, че се надяват интересът на правоприлагащите органи към случаите да отшуми, за да могат да ги осребрят, без да бъдат наблюдавани“, се казва в доклада, като се добавя, че каквато и да е причината, „продължителността на времето, през което КНДР е готова да задържи тези средства, е показателна, защото предполага внимателен план, а не отчаян и прибързан“.