当初はArbitrumのエアドロップの「幸運な」受信者として報告されていましたが、ある暗号アドレスが実際に600以上の異なる暗号ウォレットから93万以上のARBトークンを詐取しているようなんですよ。

ブロックチェーン・インテリジェンス企業のアーカムは、このアドレスが「Arbitrumユーザーから資金を掃引しているハッカーに属する」ことを確認したとTCNに報告しました。

特定のアドレスのトランザクションを詳しく見ると、レイヤー2ネットワークの待望のエアドロップの翌日、3月24日に別のArbitrumアドレスから933,365 ARBトークンを受け取っていることがわかります。ARBはArbitrumと呼ばれるイーサリアムのレイヤー2スケーリングソリューションの背後にあるネイティブガバナンストークンです

。

933,365のARBトークンをオンチェーンに転送しました。ソースはこちら: Arbiscan.

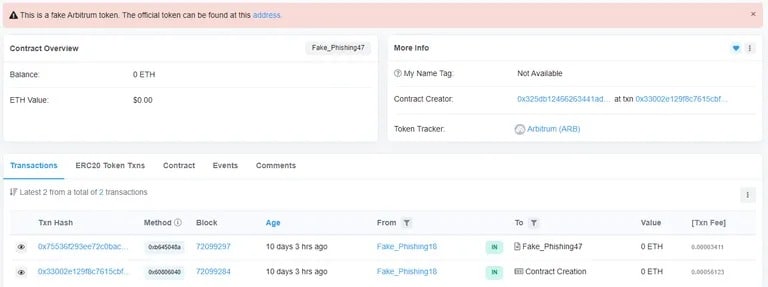

それらのトークンのソースは、Arbitrumのブロックチェーンエクスプローラーで「Fake_Phishing18」とタグ付けされている作成者の別の契約です。

独立系オンチェーンリサーチャーの0xKnightも、ハッキングの被害報告を見つけたことを確認しました。ユーザーは、自分のARBトークンがハッカーのウォレットに「自動請求」されたと訴えています。

イーサリアムのスマートコントラクト開発者であるBrainsyは、3月24日にも「Fake_Phishing18」によって作成された悪意のあるコントラクトを通知しました。彼らは、このコントラクトと対話すると、あたかも送信者のウォレットからであるかのように見えるが、その代わりにフィッシング攻撃である追加の取引要求が作成されると述べています

。

Arbitrumの偽契約が出回っているので気をつけましょう。

私が送信すると、偽の契約は私の財布からのように見える「取引」を行います。この契約とやりとりさせるためだと思われます。安全な場所にいてください。pic.twitter.com/ygGOddlTGU

– Brainsy (@BrainsyEth) March 24, 2023

」と表示されます。

MetaMaskはこの種の攻撃に対して警告を発し、”アドレスポイズニング “と名付けました。

これは、攻撃者が、ユーザーがすでにやりとりしているアドレスに酷似したアドレスから任意のトランザクションを送信することで、ユーザーのウォレットのアドレスリストを汚染する試みです。

今回のケースでは、攻撃者は悪意のあるスマートコントラクトによるフィッシング攻撃とアドレスポイズニングの両方を利用したようで、Brainsyは「(ユーザーの)ウォレットからの取引であるかのように見せる」ことを指摘しています。

「Fake_Phishing18」タグは、3月21日に偽のARBトークン契約を展開した「Fake_Phishing47」という別のアドレスにも関連しています。

下の画像は、「Fake_Phishing18」タグのアカウントが偽のARBトークンの契約を作成し、その後「Fake_Phishing47」に所有権を移したことを示している。”

偽ARBトークンの契約内容。ソースはこちら: アービスカン

同じ事業者が偽のAribtrumの請求サイトを作成し、ユーザーがそのウェブサイトと対話すれば、ハッカーがユーザーのウォレットをコントロールできるようにしたのかもしれません。

例えば、エアドロップの当日、いくつかのソーシャルメディアグループで、アービトラム財団の主張サイトと少なくとも1つの同一のウェブページが出回っていました。

この偽サイトは、ユーザーに代わってARBトークンを請求し、ユーザーのウォレットに転送していました。両者の微妙な違いは、オリジナルのウェブサイトには請求プロセスがいつ終了するかのカウントダウンがあることだけです

。