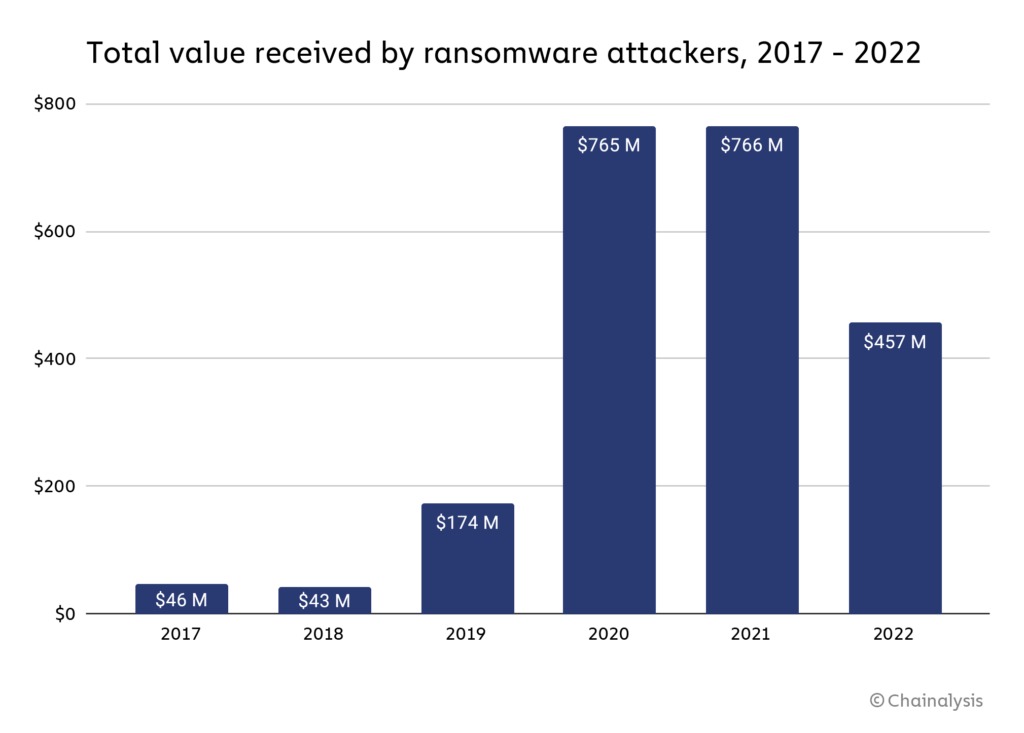

Fundusze zebrane przez ataki ransomware spadły do 456,8 mln USD w 2022 roku z wysokiego poziomu 765,6 mln USD w 2021 roku, według nowego raportu firmy analitycznej Chainalysis.

Ataki ransomware związane z kryptowalutami odnotowały gwałtowny spadek wskaźnika sukcesu w ciągu ostatnich 12 miesięcy.

Aktywność ransomware związanego z kryptowalutami

Wykres poniżej pokazuje wzrost i spadek środków pozyskanych w wyniku ataków ransomware w ciągu ostatnich 6 lat. Dramatyczny wzrost zaobserwowano w 2020 r., gdy skradzione środki osiągnęły wartość 765 mln USD, a w 2021 r. odnotowano podobne kwoty skradzione przez złych aktorów.

Źródło: Chainalysis

Chociaż raport Chainalysis uznał, że „prawdziwe sumy są znacznie wyższe”, ponieważ prawdopodobnie istnieją adresy należące do atakujących ransomware, które nie zostały jeszcze zidentyfikowane, spadek wskazuje, że ofiary stają się mądre wobec takich ataków. W związku z tym Chainalysis wydał oświadczenie wspierające ten sentyment.

„[Spadek płatności za ransomware] nie oznacza, że ataki spadły… Wierzymy, że duża część spadku wynika z tego, że organizacje będące ofiarami coraz częściej odmawiają płacenia atakującym ransomware. „

Ransomware eksploduje

Chociaż płatności za usunięcie ransomware drastycznie spadły, liczba szczepów ransomware eksplodowała w 2022 roku. Szczep to rodzaj ransomware z popularnymi wariantami: Royal, Ragnar, Quantum, Play, Hive i Lockbit.

Fortinet, wiodąca firma produkująca sprzęt i oprogramowanie do cyberbezpieczeństwa, zgłosiła ponad 10 000 unikalnych szczepów aktywnych w 2022 roku.

Szczepy mają coraz mniejszą żywotność, ponieważ źli aktorzy nadal zmieniają wektory ataku, aby zoptymalizować ilość skradzionych środków. Na przykład, w 2012 roku szczepy trwały 3 907 dni, podczas gdy w 2022 roku średnia długość wynosiła zaledwie 70 dni. W rezultacie, rozwiązania cyberbezpieczeństwa muszą nadążać za rosnącą liczbą aktywnych szczepów w swojej strategii obrony.

Fundusze na oprogramowanie ransomware

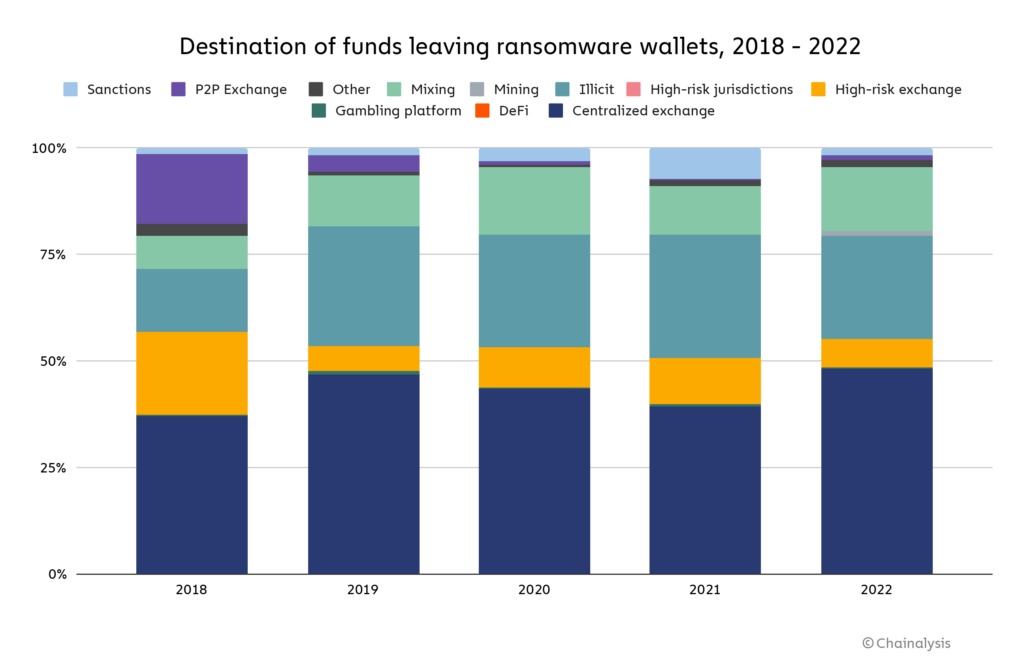

Fundusze pozyskane w wyniku ataków ransomware są prane przez kilka dróg. Większość środków nadal jest wysyłana na popularne scentralizowane giełdy. Jednak giełdy P2P, popularne rozwiązanie dla atakujących ransomware w 2018 r., stanowią obecnie niewielki procent całego wolumenu.

Po scentralizowanych giełdach, uporczywą metodą prania funduszy jest korzystanie z rynków darknetowych oznaczonych jako „nielegalne” na poniższym wykresie Chainalysis. Wreszcie, usługi mieszania stanowią kolejną najbardziej znaczącą część, umożliwiając atakującym „pranie” kryptowalut z niewielkim regresem ze strony globalnych władz.

Źródło: Chainalysis

On-chain data forensics

Chainalysis wykorzystała dane on-chain do zidentyfikowania „afiliacyjnych” rynków oprogramowania ransomware, dzięki którym strony trzecie otrzymują „niewielką, stałą część przychodów” w modelu ransomware-as-a-service.

„Możemy myśleć o tym jak o gospodarce gig, ale dla ransomware. Kierowca może mieć jednocześnie otwarte aplikacje Uber, Lyft i Oja, tworząc iluzję trzech osobnych kierowców na drodze – ale w rzeczywistości jest to ten sam samochód. „

Dane on-chain pozwoliły firmom takim jak Chainalysis na śledzenie złych aktorów w całym blockchainie i ewentualną identyfikację kolejnego wektora ataku. Na przykład Conti, rozpowszechniony szczep ransomware, został rozwiązany w maju 2022 roku. Jednak dane on-chain ujawniły, że portfele połączone z Conti przechodzą teraz na inne szczepy, takie jak Royal, Quantum i Ragnar.

Osoby atakujące ransomware „ponownie wykorzystały portfele do wielu ataków uruchomionych nominalnie w ramach innych szczepów”, co sprawia, że śledzenie aktywności jest stosunkowo elementarne.

Spadek płatności za ransomware

Liczba udanych ataków ransomware spadła ze względu na zwiększone zrozumienie krajobrazu, ulepszone środki bezpieczeństwa oraz lepsze możliwości on-chain forensic. W rezultacie ofiary odmawiają płacenia osobom atakującym, ponieważ wiele z nich jest powiązanych z podmiotami objętymi sankcjami OFAC.

W 2019 roku zaledwie 24% ofiar odmówiło zapłaty, natomiast w 2022 roku odsetek ten wzrósł do 59%. Zapłacenie bounty za ransomware stronie znajdującej się na liście sankcji OFAC może być teraz „prawnie bardziej ryzykowne”. Allan Lisk, analityk wywiadu w Recorded Future, powiedział Chainalysis;

„Z groźbą sankcji, istnieje dodatkowe zagrożenie konsekwencjami prawnymi za płacenie [atakującym ransomware]. „

Konsekwencje nieopłacenia żądań ransomware mogą często wyniszczać ofiary, które często tracą dostęp do istotnych danych. Jednak w miarę jak nielegalny przemysł staje się mniej opłacalny finansowo, istnieje nadzieja, że liczba ataków również spadnie, zmniejszając tym samym liczbę ofiar.

Niezależnie od tego, rola kryptowaluty w atakach ransomware jest jasna. Jest to metoda na kradzież kryptowalut o wartości setek milionów dolarów każdego roku. Nie oznacza to jednak, że nie jest więcej straconych na rzecz tradycyjnych aktywów finansowych, z których wiele nie jest identyfikowalnych przez blockchain.