Investigadores de las universidades de Londres, Durham y Surrey han desarrollado un novedoso sistema de inteligencia artificial capaz de espiar el teclado para recopilar datos potencialmente confidenciales. El algoritmo, presentado en un nuevo artículo, se probó en el teclado de un MacBook Pro y alcanzó una precisión del 93-95% en la detección de las teclas pulsadas basándose únicamente en grabaciones de audio.

La investigación también ilustra la omnipresencia de los micrófonos en teléfonos, portátiles y otros dispositivos, que podrían utilizarse para comprometer la seguridad de los datos mediante ataques acústicos por canal lateral. Aunque en trabajos anteriores se había estudiado la detección de pulsaciones de teclas en portátiles mediante audio, este método basado en IA alcanza niveles de precisión sin precedentes.

Según los investigadores, su modelo de IA también supera a otros métodos basados en hardware, que se enfrentan a limitaciones de distancia y ancho de banda. Con los micrófonos integrados en los dispositivos de consumo habituales, la acústica de la escritura está más expuesta y es más accesible que nunca.

¿Cómo funciona este nuevo algoritmo de audio? En primer lugar, los investigadores grabaron muestras de audio de la escritura en un MacBook Pro, pulsando cada tecla 25 veces. Esto permitió al sistema de IA analizar las variaciones mínimas entre el sonido que emana de cada tecla.

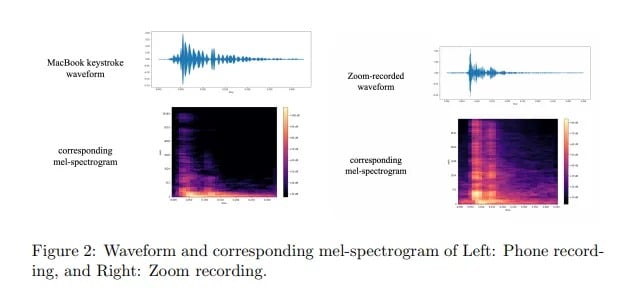

A continuación, las grabaciones de audio se transformaron en espectrogramas, que son representaciones visuales de las frecuencias sonoras a lo largo del tiempo. El modelo de inteligencia artificial se entrenó con estos espectrogramas y aprendió a asociar distintos patrones a las diferentes pulsaciones de teclas.

Aplicando este proceso de entrenamiento a miles de segmentos de audio, el algoritmo aprende las sutiles diferencias entre las huellas acústicas de cada tecla pulsada. Una vez entrenada en un teclado concreto, la IA puede analizar nuevas grabaciones de audio y predecir las pulsaciones con gran precisión.

Los investigadores descubrieron que, cuando se entrenaba con el teclado de un MacBook Pro, el algoritmo alcanzaba una precisión del 93-95%. El rendimiento sólo bajó ligeramente cuando se probó con sonidos de teclado en grabaciones de llamadas de Zoom.

El sistema de IA debe calibrarse para modelos de teclado y entornos de audio específicos. Sin embargo, el enfoque podría ser ampliamente aplicable si los atacantes pueden obtener los datos de entrenamiento adecuados. Con un modelo personalizado, los delincuentes podrían interceptar contraseñas, mensajes, correos electrónicos y mucho más.

Protégete

Aunque la amenaza a la privacidad es preocupante, el estudio también demuestra la creciente capacidad de los algoritmos de IA para encontrar información en nuevas formas de datos. Las emanaciones acústicas se han explorado durante mucho tiempo en ataques de canal lateral -quizás más comúnmente a través de micrófonos láser- pero el sofisticado aprendizaje automático permite ahora un análisis sin precedentes de estas señales filtradas.

Hay algunas formas de proteger los datos contra este tipo de ataques, y no consisten en teclear en silencio.

Los mecanógrafos táctiles parecen confundir al modelo, haciendo que su precisión caiga hasta el 40% (probablemente porque los mecanógrafos pulsan las teclas en diferentes partes, cambiando la acústica). También se mencionan como contramedidas un cambio en el estilo de mecanografía, la reproducción de sonidos en un altavoz y el uso de teclados de pantalla táctil. Puede que te guste sumergirte en la madriguera del modding de teclados, ya que cambiar la acústica de tu teclado inutiliza la IA porque requeriría otra ronda de entrenamiento.

De cara al futuro, los investigadores sugieren seguir investigando para detectar y protegerse de estos vectores de amenaza emergentes. A medida que la IA sigue abriendo nuevas posibilidades para aprovechar las fuentes de datos ubicuas, el mantenimiento de la seguridad y la privacidad de los datos exigirá el mismo ingenio para identificar y mitigar las vulnerabilidades no intencionadas.